设为“星标”,和你一起掌握更多数据库知识

攻击规划:1.近源进行wifi搜索并爆破wifi密码2.伪装内网登陆页面进行钓鱼3.取消验证攻击使受害者连接我们的恶意wifi4.dns攻击使正常访问指向我们的钓鱼页面

WiFi Pineapple 是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器。它具备许多有趣的模块,比如可以抓取目标正在浏览的网址、图片的DWall绵羊墙,用于制作钓鱼页面的Evil Portal,以及记录键盘输入内容的HTTP Proxy等等。

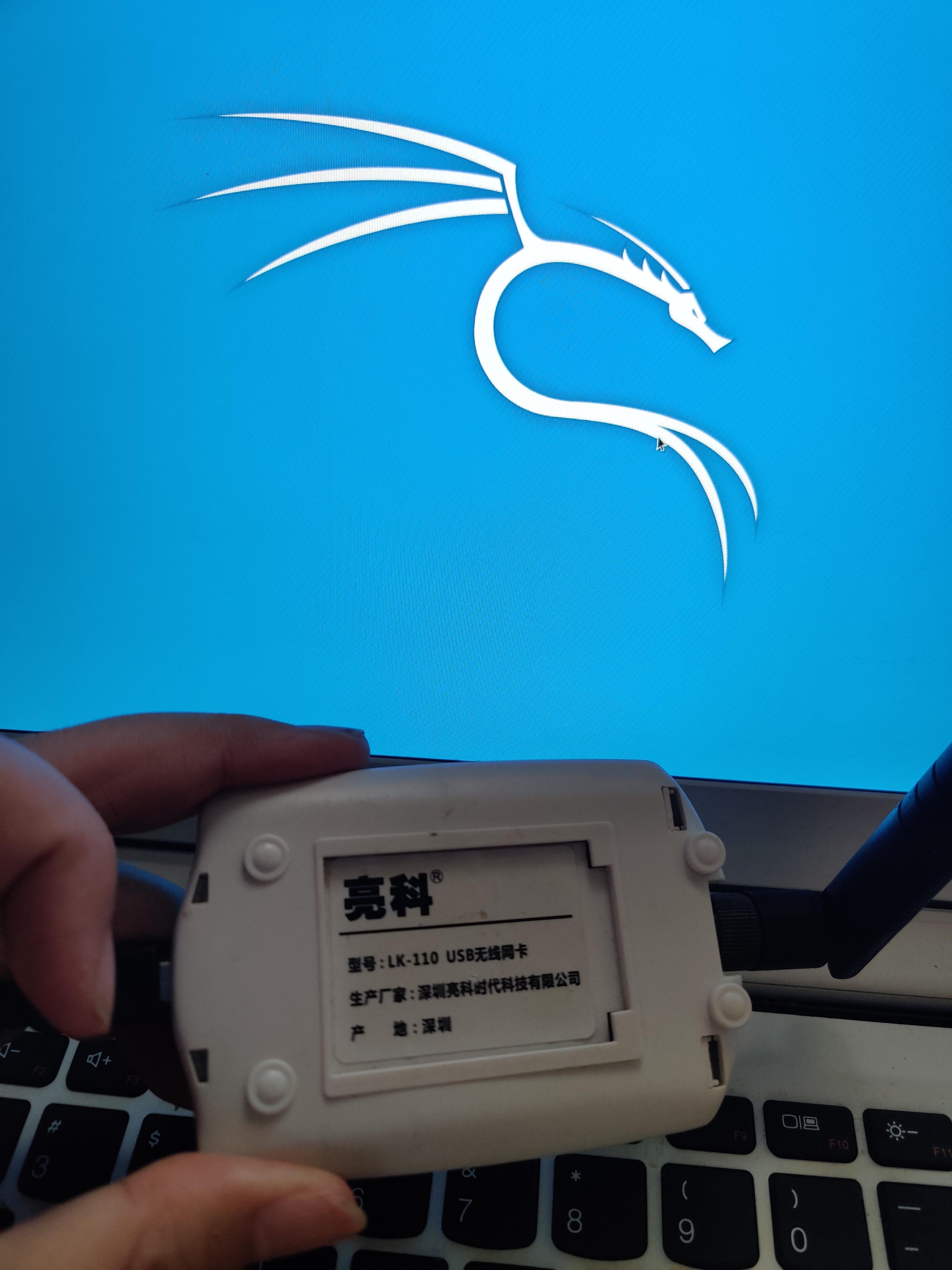

airmon-ng start wlan0//按照自己的无线网卡名airodump-ng wlan0mon

airodump-ng -c 8 --bssid 78:11:DC:03:F6:F6 -w wifipcap/moke wlan0monc是信道值,mac地址为目标wifi的mac地址 w为写入的文件等到有人连接该AP时,就能抓到握手包

aircrack-ng -a2 -b 78:11:DC:03:F6:F6 -w 111.txt moke-01.cap执行计划:

- WiFi爆破:利用Kali的Airodump对WiFi发起嗅探,开启无线网卡的监听模式,进行握手包抓取并伪造。使用预先准备好的字典对口令进行爆破。如果存在弱口令,爆破速度非常快。以下是一个成功爆破WiFi的示例。

- 进入目标办公网:成功进入目标的办公网后,发现存在统一登录页面。伪造钓鱼页面:利用WiFi Pineapple起一个恶意AP,可以选择创建和破解与目标AP同名的AP来欺骗,也可以选择创建一个无密码的诱导性AP进行钓鱼。在这里,我创建了一个名为xxx-VIP的无密码网络进行测试。

- 开启菠萝派的Evil Portal模块:该模块会创建一个演示页面,任何连接到我们的WiFi的人都会弹出该认证页面。通过该页面,我们可以获取并存储用户输入的信息。然后,我们可以修改、上传编写好的钓鱼网站页面,传递参数等。下图是构建好的钓鱼页面示例,吸引人的名字是”加速网络”。我们将传递的参数内容存储到本地。

dnsspoof -i br-lan -f hosts- DNS欺骗:下一步是进行DNS欺骗,让用户在访问某些站点时被指向我们的钓鱼网站页面。下图展示了当访问其他网站时跳转到我们的钓鱼页面。我们在hosts文件中添加了一些域名指向我们大菠萝的IP,如下图所示。

- Deauth攻击:Deauth攻击是一种无线网络拒绝服务攻击的形式,旨在通过发送取消身份验证帧来将客户端转为未关联的/未认证的状态。我们可以使用WiFi Pineapple或者Kali下的mdk3工具,对指定WiFi频道发送取消验证,让目标WiFi下线,这样就可以重新搜索认证。然而,这样做会影响正常WiFi的使用,因此在家里进行演示。经过测试,可以使连接设备掉线。

最后,只需耐心等待。如果有个别人安全意识不强,连接到此类WiFi并输入密码后,我们就能获取相应的权限。

总结:近源往往是企业比较薄弱的部分,也是红队攻击中的重要环节。禁止私搭WiFi、提高员工安全意识、禁止使用弱口令等行为可以大幅提升企业的安全性。

量子哈希

量子哈希