0x00 前言

最近我在学习metasploit和白帽子讲Web安全,一直想搭建一个从Web端渗透进入内网的环境来玩玩。但由于对计算机网络知识了解有限,看不懂拓扑图,搭建过程相当困难。经过向群里的大佬请教,终于可以动手尝试了。

0x01 搭建

搭建环境有很多坑要踩,但可以学到很多东西。如果你真的想尝试,最好自己动手做一遍。这里我推荐两篇文章,我在搭建时也参考了这些文章。

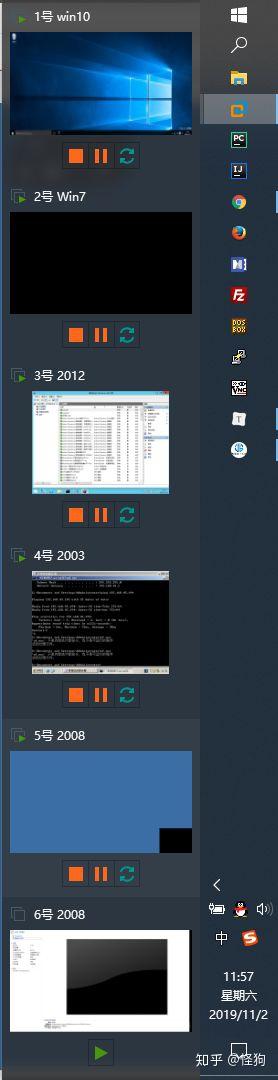

我简单介绍一下我搭建的环境。我使用了内存8G的电脑两台,一台是机械革命,另一台是室友的联想,连接着手机开的热点。建议使用配置更高的电脑,因为开6台虚拟机会卡死…辛苦我“老婆”了。

(当我开了5台虚拟机时…)机械革命安装了6台虚拟机作为测试环境,网络类型为桥接模式。如果你之前使用过vmware,修改过虚拟网络配置,建议配置虚拟网络时还原默认设置,大佬可以跳过。

- Windows 10 IP: 192.168.43.121,密码为空,开放445端口。

- Windows 7 IP: 192.168.43.68

- Windows 2012 IP: 192.168.43.242,搭建域环境,开放445端口。

- Windows 2003 IP: 192.168.43.149,开放445端口。

- Windows 2008 IP: 192.168.43.127,安装phpstudy服务,开放80端口。

- Windows 2008 IP: 192.168.43.25,安装sqlserve服务,用户名:sa,密码:WPX123456!,开放1433端口。

室友的联想安装了1台虚拟机kali作为攻击者,网络类型为桥接模式,IP为192.168.43.194。

0x02 渗透思路

从Web端入手,我们从第5号机开始,该机开放了80端口,phpstudy默认配置。我们可以从phpmyadmin入手,写入shell连接菜刀,提升服务器权限。然后利用nmap扫描同一网段的IP地址,针对每台机器上开放的服务和端口,利用kali中的msf或其他提权方式进行其他主机的渗透。

0x03 开始渗透

(截图太多,直接上传视频,视频为主要操作,建议横屏观看。)

- 第5号机 Windows 2008:通过phpinfo页面查看网站根目录,使用弱口令进入phpmyadmin。写入shell连接菜刀,利用日志文件写入shell,添加用户并赋予管理员权限。尝试开放3389端口以进行远程连接。

- 第6号机 Windows 2008:该服务器安装了sqlserver服务,我们使用msf相关模块对sa密码进行爆破,并尝试使用msf中的mssqlpayload模块获取交互式shell。由于攻击荷载无法传上去,我们换了思路,利用msf得到的sa用户密码,利用xpcmdshell进行提权、添加用户和远程连接。

- 第2号和第4号 Windows 7、Windows 2003:这两个版本存在永恒之蓝漏洞,我们直接使用msf相关模块进行攻击,获取权限、添加用户、开放3389端口以进行远程连接。

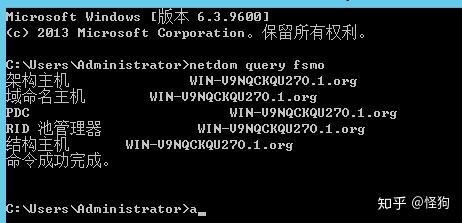

- 第3号 Windows 2012:利用msvenom生成木马文件,上传到目标主机,开放3389端口以进行远程连接,然后上传mimikatz来获取域控管理员密码哈希。

- 第1号 Windows 10:我们在已经获取权限的机器上建立IPC连接,利用IPC$入侵Win10,将Win10的某个盘符映射到该机,上传执行木马文件,获取msf shell。

量子哈希

量子哈希