Nmap的基本使用

在进行实验一的时候,按照学到的nmap使用方法,扫描自己所在的网段的时候,能扫到的端口永远都只有一个,正常进行的时候应该是扫描总计256个端口,尝试更改过虚拟机的网络配置,也仍然没能解决。 今天偶然回忆起之前学过的一些关于80端口的小知识,突然灵机一动,似乎以前在进行某次小实验的时候有用到80端口——————用织梦系统建网站。 打开织梦系统后,发现上次的服务果然忘记关上了。将织梦系统相关服务关闭后,实验终于能如愿正常进行了。

先大概复现一下这个出错的过程吧 按照正常流程,先用ifconfig查询本地ip地址后,用nmap扫描网段,发现0个端口打开。 用管理员权限打开织梦系统以后,发现之前的服务忘记关上了,并且这个服务似乎是占用了80端口的,恐怕主要就是这个80端口被占用导致的问题吧。 将APMServ关掉后,回到kali系统中。 此时,发现可以正常使用nmap扫描端口了。

题外话到此为止。 开始对nmap的基本使用进行总结。

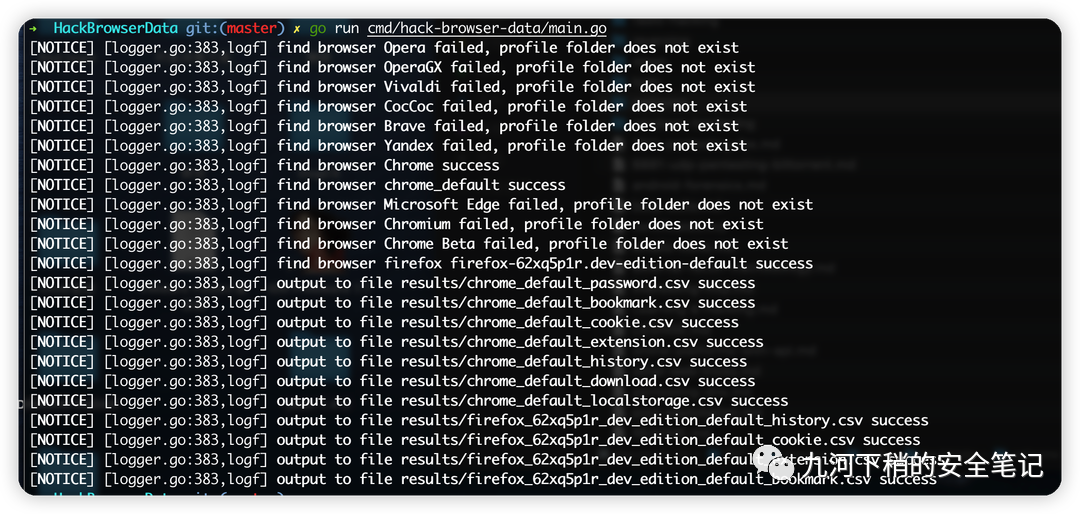

NMAP扫描Metasploitable2端口开放情况

nmap常用的参数总结:

-O判断是什么系统-sV版本检测 比如扫出了 SSH端口 然后爆出他的版本号-A就是-O和-sV的结果-p扫描指定的端口-p 1-65535或-p 80,8080,1433-v输出详细信息-T4扫描速度(1-5)-T是正常的-sS二次握手–exclude排除主机或网络–excludefile排除文件中的列表–host-timeout 10设置扫描主机10秒后 还没接收响应 那就会认为没开端口-il[list.txt]如果你有大量的系统需要扫描,你可以将这些IP地址(或主机名)输入到文本文件中–script afp-brute加载脚本-PS选项来实施TCP SYN ping 可绕防火墙-PA这种类型的扫描将只会扫描ACK包,可绕防火墙-PU扫描只会对目标进行udp ping扫描,这种类型的扫描会发送UDP包来获得一个响应,可绕防火墙-PP选项进行一个ICMP时间戳扫描,可绕防火墙-PE参数进行一个ICMP(Internet控制报文协议)在指定的系统上输出Ping,可绕防火墙-Pn不采用ping方式进行扫描,可绕防火墙-sA用于发现防火墙规则,比如扫到的端口是过滤的,那么可以使用这个参数进行绕过

首先先开启kali系统和Metasploitable系统,并将网络设置设定为桥接,并分别使用ifconfig确定其所在网段 可以发现二者在同一个网段上。 用nmap扫描网段 可见,有许多端口,并且各个端口对应着不同的服务

端口号 | 服务

— | —

ftp | 远程文件传输

ssh | 远程连接

telnet | 远程登陆协议

smtp | 提供可靠且有效的电子邮件传输协议

domain | 将域名和IP地址相互映射

量子哈希

量子哈希