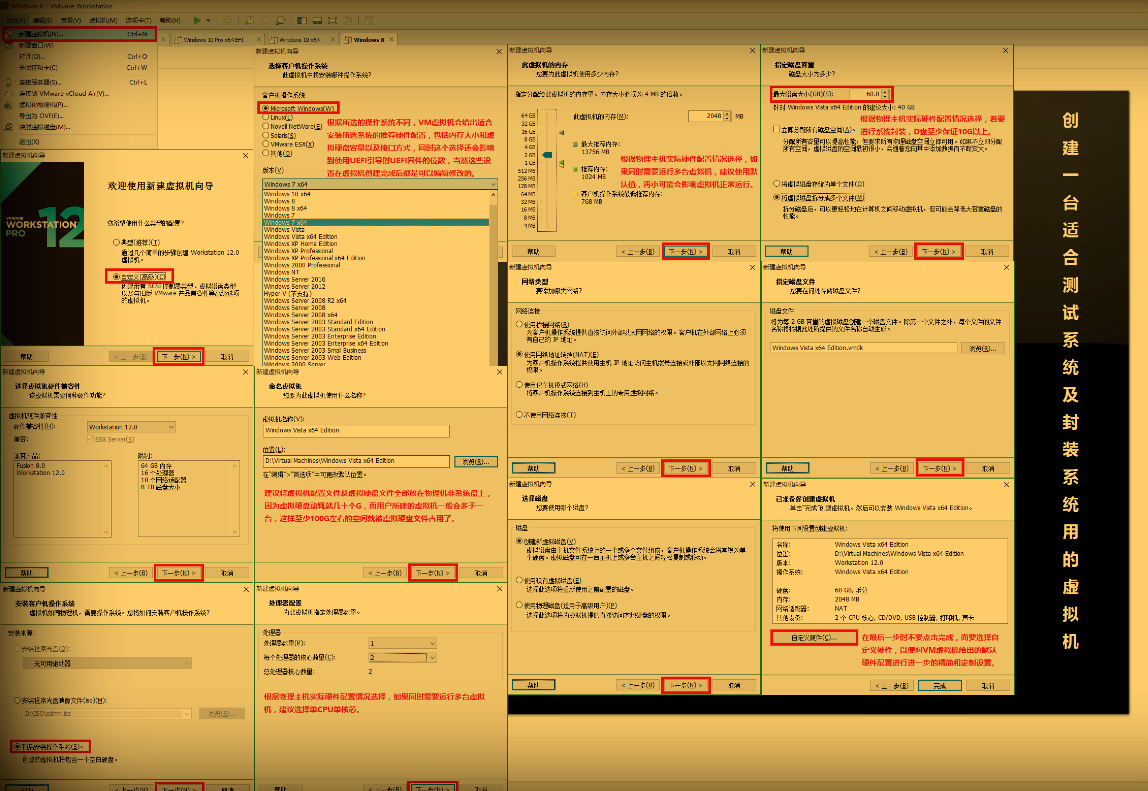

使用不同操作系统和工具破解WiFi密码时,基本思路是捕获网络握手包然后使用字典或其他方法尝试破解。以下是在Windows下使用EWSA、WiFiPr和Hashcat,以及在Kali Linux中使用Aircrack-ng的基本步骤。

Windows下使用EWSA(Elcomsoft Wireless Security Auditor):

- 安装EWSA:下载并安装EWSA软件。

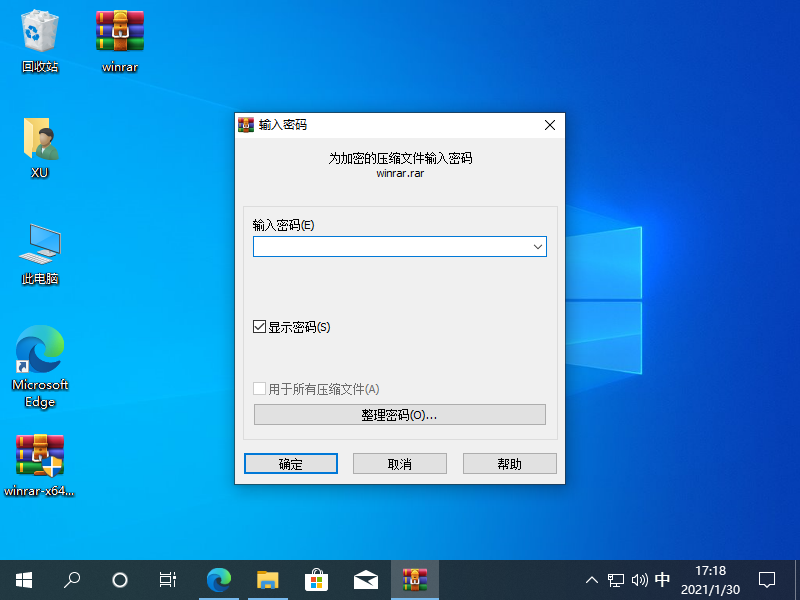

- 导入握手包:在EWSA中导入

.cap文件,这是包含握手数据的文件。 - 选择攻击方式:在EWSA中选择字典攻击或其他攻击方式。

- 配置字典:加载你的字典文件,EWSA会尝试使用字典中的密码破解网络密码。

- 开始破解:点击开始,EWSA将尝试破解密码。

Windows下使用WiFiPr:

- 安装WiFiPr:下载并安装WiFiPr工具。

- 准备握手包:确保你已经有了有效的握手包文件。

- 加载握手包:在WiFiPr中加载

.cap文件。 - 设置字典位置:指定你的字典路径。

- 开始破解:启动WiFiPr的破解流程。

Windows下使用Hashcat:

- 安装Hashcat:下载并安装Hashcat。

- 转换握手包格式:如果你的握手包是

.cap格式,你需要将其转换为.hccapx格式,可以用cap2hccapx工具转换。 - 使用Hashcat:通过命令行运行Hashcat命令,如前面提到的:

复制

hashcat -m 2500 -a 0 -o cracked.txt your.hccapx your_wordlist.txt

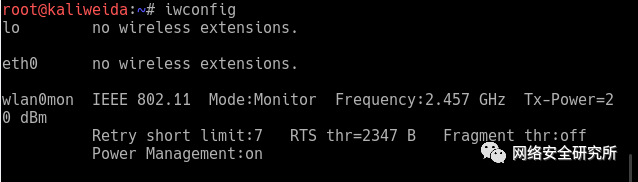

Kali Linux中使用Aircrack-ng:

- 安装Aircrack-ng:Kali Linux默认包含Aircrack-ng。

- 捕获握手包:使用

airodump-ng捕获网络的握手数据。 - 定位到握手包文件:确定

.cap文件的位置。 - 运行Aircrack-ng:使用下面的命令启动Aircrack-ng破解过程:

复制

aircrack-ng -w path_to_your_wordlist.txt -b target_BSSID path_to_your_handshake_file.cap在这里,

-w后面是你的字典文件路径,-b后面是目标网络的BSSID(即无线接入点的MAC地址),最后是包含握手数据的.cap文件的路径。

每个步骤都需要你有基本的网络知识和操作系统命令行操作能力。同时,这些步骤仅应用于合法的测试和教育目的。未经授权尝试进入他人的网络是违法的,可能会导致严重的法律后果。

此外,破解WiFi密码需要耐心,因为这个过程可能需要一段时间,尤其是当使用的字典文件很大或者密码非常复杂时。记得在尝试之前确保你有权访问目标网络,破解网络的目的仅限于教育和自我提升。

量子哈希

量子哈希