这篇文章的标题似乎有点夸张,为什么叫做“次世代”Wi-Fi黑客呢?因为多年来,关于Wi-Fi安全的讨论主要集中在破解WEP、WPA/WPA2和WPS(PIN码)等常见技术上,没有太多有趣的内容可以分享给热爱网络的人们。难道Wi-Fi黑客们只有这些技能吗?但是,有些白帽子愿意与乌云君分享一些不为人知的Wi-Fi技巧,乌云君决定与大家分享一些奇特的方法。

首先,让我们回顾一下一些老方法:如果你的Wi-Fi网络仍在使用WEP加密方式,请告诉我你的地址…因为邻居们看到你使用WEP加密的Wi-Fi会发疯。只要截获足够的握手数据包,他们就可以还原出你的密码。与WEP不同,WPA的破解不是还原密码,而是通过暴力破解握手包来获取密码。由于一般用户的Wi-Fi密码组合并不太复杂,所以成功率相当高。你说你尝试了各种字典攻击都无法破解?那就去淘宝看看吧…

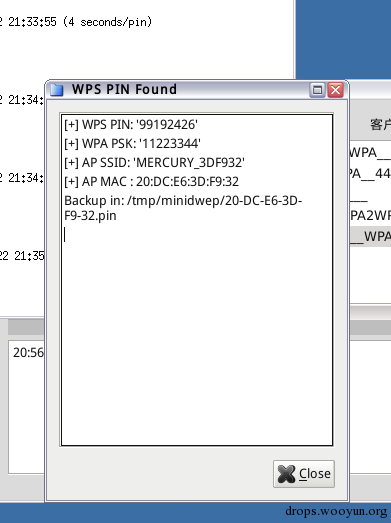

嘿~这是个贴心的服务,破解不成功不收费。附近的那些Wi-Fi网络,你们等着吧~大多数无线路由器都有WPS快速连接功能,只需输入正确的路由器PIN码,就可以根据算法自动连接到Wi-Fi网络。这个PIN码是8位纯数字,给了蹭网者穷举的机会。

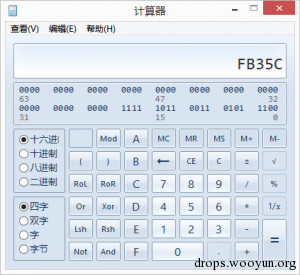

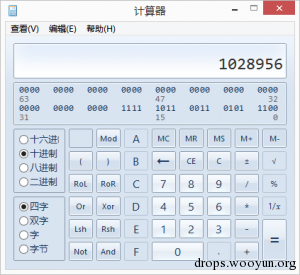

哎?别扔鸡蛋啊…这些老旧的方法就说到这里。网上有很多教程和文章,我就不废话了。接下来,我们来聊一些有趣的内容。刚才提到了WPS(PIN码)的破解,PIN码是8位纯数字。如果你使用的是腾达的无线路由器,MAC地址以“C83A35”或“00B00C”开头,并且还使用默认的PIN码,那么蹭网者可以使用Windows自带的计算器直接计算出你的PIN码!只需将计算器设置为程序员模式,选择十六进制,例如08:10:76:0F:B3:5C这个MAC地址,取后六位,输入后选择十进制,就能得到PIN码的前7位,第8位计算器会自动补全。

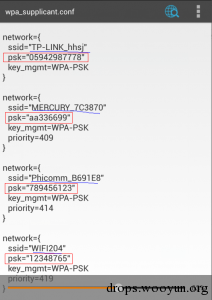

通过计算得到的就是路由器PIN码的前7位,PIN码总共有8位数字组成,前7位已经得到了,最后一位只需猜测即可,猜对了就可以直接连接到路由器了。你可能会说,我知道这个,只需安装一个万能钥匙的应用程序就行了。但是我们并不知道密码到底是什么,只是能成功连接而已。一些白帽子发现了一个技巧,可以获取Wi-Fi万能钥匙的明文密码。在连接Wi-Fi的过程中,密码保存在本机的 /data/misc/wifi/wpasupplicant.conf 文件中。我们可以强制终止Wi-Fi万能钥匙的进程,这样密码就会永久保存下来(保存的是根据地理位置查询到的AP密码,并非全部密码)。使用文件管理器如re或es浏览器,打开 /data/misc/wifi/wpasupplicant.conf 文件就能看到密码。

或者使用一些Wi-Fi管理工具,长按查询明文密码。顺便说一下,很多公司的员工并不知道万能钥匙的强大之处,他们可能会无意中将自己公司的Wi-Fi密码提交给万能钥匙,这样乌云君不仅可以蹭网,还可以监听企业内部的敏感网络通信…详细信息可参考(你的Wi-Fi出轨了你造么?[多图] – 乌云君 – 知乎专栏),这真是坑老板啊!另外,对于技术高手来说,我突然想到了一个方法,我知道如何获取万能钥匙的密码库,摩擦摩擦,就像魔鬼的步伐一样…

当然,这些后门可能并不是有意留下的,大多数情况下是为了方便开发和调试而留下的调试接口。但是,如果有人发现了这些接口,你就等于在家里放了一颗雷。还记得您的TP-link路由器下载并执行远程未知文件的“后门”吗?还有TP-LINKS路由器篡改DNS的漏洞吗?各种无法关闭的“telnet”、“SSH”远程管理服务,一旦连接到公网,就有可能被人扫描到…关于各种路由器的后门和漏洞,乌云君给大家推荐一个有趣的网站Routerpwn 1.20.239,看看你家的路由器是否存在漏洞吧 🙂

暂时写到这里,关于Wi-Fi安全的问题,无论是提到的还是未提到的,您可以参考乌云知识库上白帽子们提交的文章,如《无线应用安全剖析》、《WIFI渗透从入门到精通》、《WooYun WIFI 成长史之失传的菠萝神话》,或者乌云君以前写过的文章《你的Wi-Fi出轨了你造么?[多图] – 乌云君 – 知乎专栏》。如果您有一些有趣的线索,也可以与乌云君分享 🙂

网站:乌云漏洞报告平台

微博:乌云君

量子哈希

量子哈希