这个问题可以理解为:在使用公共Wi-Fi后,我们可以做些什么呢?很多人都对八卦感兴趣,八卦的欲望强烈到令人害怕。因此,很多人喜欢阅读一些八卦文章,比如:如何巧妙地窥探他人?这类文章通常很受欢迎,因为人们喜欢阅读并且乐此不疲。最近,路由器安全问题引起了广泛关注,您可以查看我微信公众号的历史文章,了解有关路由器安全的内容以及央视的采访。鉴于时机、地点和人和的因素,我最近在现实生活中成功上演了一场精彩的戏剧,为了满足大家的欲望,我将这个故事写成了小说。让我们好好思考一下,在使用公共Wi-Fi后,我们还能做些什么呢?声明:这是一个虚构的故事,所有图片都已经进行了模糊处理。

在我记忆中,我住在隔壁有一个相当不错的女孩。有一天,我的朋友Z找到我,他突然对我说:“你能不能帮我要到那个隔壁女孩的微信号?我觉得她很不错呢~” 这样俗气的场景竟然发生在我身边,我告诉他等两天我会给他答复。

既然是住在隔壁的年轻人,他肯定少不了一个路由器。所以我决定从路由器作为入口开始我的冒险。我打开Wi-Fi后发现了三个信号,我首先选择了一个非常独特的路由器名字:LOVE。根据这个名字,我可以猜测这是两个人的名字,可能是男朋友和女朋友。想到这一点,我对Z的希望有些凉了。

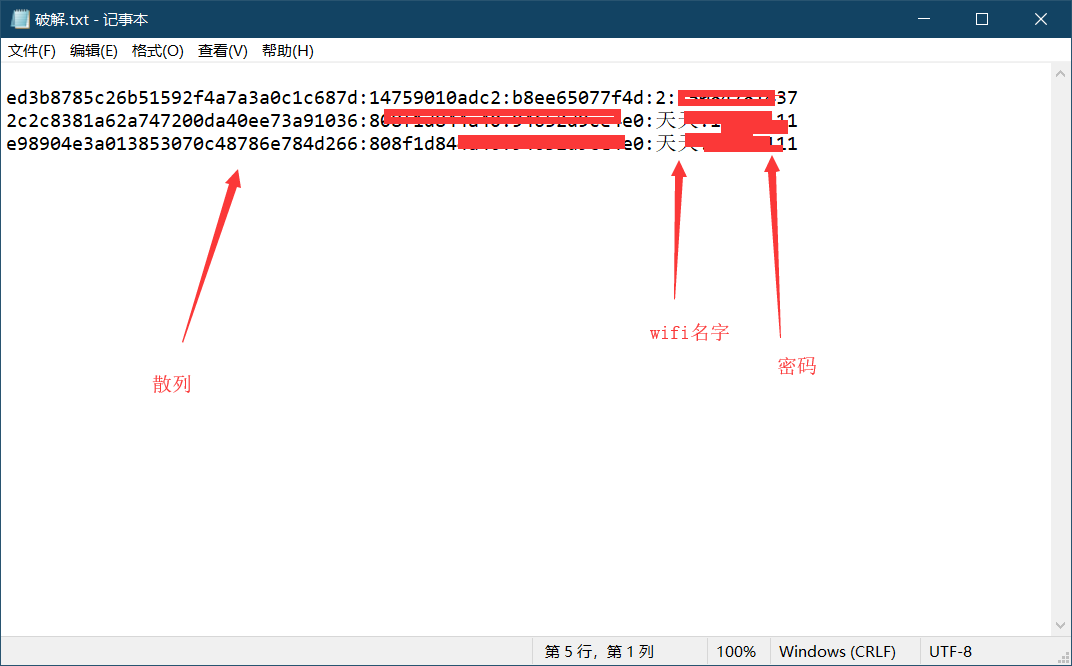

找到了可能是对方的入口后,事情就变得简单了。我使用了一个Linux下的破解Wi-Fi密码工具minidwep,导入了一部分密码字典,开始进行破解。由于对方使用的是WPA2加密方式,我只能使用暴力破解的方法进入。WEP加密方式目前可以直接破解密码,所以破解WPA2加密方式的路由器基本上取决于黑客手中字典的大小。

喝了杯咖啡回来,我发现密码已经出来了:198707**,于是我愉快地连接了进去。

成功连接到对方的路由器后,我需要做的下一步是连接到路由器的Web管理界面。通过这个界面,我可以篡改路由器的DNS、查看DHCP客户端连接设备以及执行各种功能。我查看了网络段后开始访问路由器的Web管理界面,却发现女神聪明地修改了默认的登录账号和密码。

路由器型号是TP-LINK W89841N,通过路由器设备的漏洞进入失败后,我只能使用暴力破解的方法了。我通过捕获登录路由器的请求,然后遍历账号密码发送请求并查看返回的数据包大小来判断是否登录成功。捕获到的GET请求如下所示:

其中,Authorization: Basic YWRtaW46YWRtaW4=是登录的账号密码。我使用Base64解密后查看内容是admin:admin。于是,我编写了一个Python脚本,将字典中的密码与”admin:”进行组合,然后进行Base64加密,进行破解。当时已经是晚上11点了,我发现密码已经成功破解,成功登录。

查看设备连接列表时,我发现只有我一个人连接在路由器上,看来女神早已休息了,等待着时机。

第二天晚饭后,我登录路由器管理界面,发现已经有几个设备连接上了,时机到了。我统计了一下,设备包括两个安卓设备、一部iPhone、一个iPad和一台个人电脑。

从设备的命名来看,我开始的猜测是正确的,路由器的主人确实是Z心仪的女神。首先,我测试了两台安卓设备,发现其中一台开放了很多端口,我隐约感觉它是一台小米盒子或者百度影棒之类的产品。这让事情变得有趣起来,因为这样我就有机会控制电视了。

我使用ARP嗅探工具对开放了很多端口的安卓设备进行嗅探,果然发现它是一台影视盒子。

最后,我基本上摸清了情况:电视使用了影视盒子,iPhone、iPad和个人电脑也连接在路由器上。

找到了这么多有趣的东西,但我仍然没有忘记Z让我帮忙的事情。于是,我开始嗅探iPhone。不久后,我就找到了一些有趣的东西,女神在查看自己的相册时,我已经嗅探到了她的照片。于是,我把照片发给了Z,他激动得语无伦次。

之后,我继续等待机会,寻找对方的微信号,以便完成Z的愿望。终于,我找到了。

完成了Z的心愿后,我回过头发现还有很多有趣的事情可以做,怎么能轻易结束呢?

随着时代的进步和科技的发展,互联网逐渐发展成物联网。从电视使用各种智能盒子就可以看出这一点。这些影视盒子通常为了方便调试而开启了远程调试端口,那么这些盒子安全吗?

去年,我有幸研究了腾讯安全送给我的小米盒子。扫描了一下端口后,发现各种各样的端口都是开放的,其中最有趣的是5555端口(adb远程调试)。使用adb connect ip命令可以直接连接设备进行远程调试。

虽然是为了Z的女神,但我觉得也可以逗她一下,于是我随手写了一个安卓APK程序。

通过adb远程连接到盒子,然后使用adb install命令进行远程安装APK,最后使用am start -n ***命令进行远程启动。

我在本地使用Genymotion建立了一个安卓模拟器进行测试。当我输入am start -n ***并按下回车键时,我脑海中想象了无数种女神的表情。

但我最终还是忍住了给电视播放爱情动作片的冲动。

我劫持了微博、人人网、淘宝等登录过的账户,通过劫持后的账户,我能看到许多表面上看不到的东西。

于是,理所当然地,所有的账户都被我劫持了。当然,我并没有去翻阅任何东西,窥探的欲望早已麻木了。

我觉得是时候结束了,当然,在这个故事的过程中还有很多有趣而精彩的事情无法用言语来表达。

于是,我没有恶意地在她的微博上发了一条消息:“hey,test”。通过MITM(中间人攻击)的方式,我还向网页中注入了JavaScript代码,大概是这样的:alert(/早点休息,QQ:***/);

当然,这个QQ号码是我为了与对方最后联系而注册的。

追溯源头,其实无非就是很常见的蹭网行为,连接到公共Wi-Fi后,设备处于同一个局域网中,才能做出那么多有趣的事情。在这个故事中,我并没有恶意或进行DNS劫持,通过路由器,我得到了一些信息:

- 微博

- 微信

- 人人网

- QQ号码

- 手机号码(通过淘宝获取)

- 照片

- 电视

- 更多

常常听人们说不要连接陌生的公共Wi-Fi,这是出于安全意识。并不是说没有办法黑掉你,而是你没有被黑掉的价值。

但是人们总是毫不在意,常说我本来就没什么价值。这样放弃保护自己的人让你感到头疼。

作为一个普通用户,你做到以下几点,你就会更安全:

- 设置复杂一点的路由器连接密码,比如testak47521test,要比ak47521好得多。

- 尽快更改路由器管理后台的账号和密码。90%的人还在使用admin admin。

- 不要把Wi-Fi密码告诉不可信任的人。

- 不要越狱或ROOT移动设备,越狱或ROOT后的设备就像公交车上的人一样随意。

- 经常登录路由器管理后台,查看是否有陌生设备连接到Wi-Fi,如果有,断开连接并封锁MAC地址。封锁后立即修改Wi-Fi密码和路由器后台账号密码。

- 更多防御方法。

上述方法都可以在搜索引擎上找到,防御ARP劫持和嗅探很简单,只需要在电脑上安装一个杀毒软件基本上就可以了。当你受到攻击或劫持时,杀毒软件会弹出警告,但人们往往对此毫不在意,关闭警告继续上网冲浪。

至于手机上的杀毒软件,实际上并没有太大作用,劫持和嗅探样样不拦截。

最后,Z请我吃了一顿大餐——热干面。

(关注我们的微信公众号,免费获取有趣的iPhone软件和游戏,掌握iPhone手机技巧:apptoday)

量子哈希

量子哈希