这篇文章是在2021年中旬记录的,提到了渗透测试中使用检查清单的重要性。检查清单可以帮助避免忘记测试某些部分而错过重要信息。此外,使用检查清单还可以方便地利用自己喜欢的编程语言实现自动化。我突然想起了这篇关于信息收集的文章,所以我想分享出来。

获取真实IP

为了保证网络的稳定和快速传输,网站服务提供商会在不同位置设置节点服务器,并通过CDN(内容分发网络)技术将网络请求分发到最优的节点服务器上。如果网站启用了CDN加速,就无法通过域名获取真实IP。为了收集目标的真实IP信息,需要绕过CDN查询其真实IP信息。

如何判断是否使用CDN

在收集目标IP信息之前,首先要确定目标网站是否启用了CDN。一般可以通过不同地方的主机ping域名和nslookup域名解析两种方法来判断。通过查看返回的IP是否是多个IP来判断网站是否使用了CDN技术。

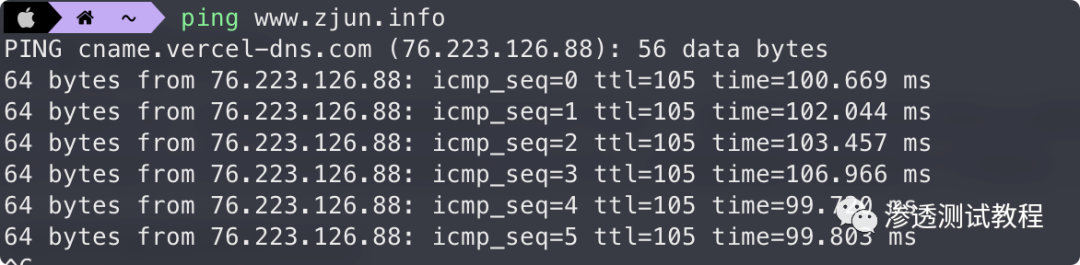

使用ping域名判断是否使用CDN

可以直接使用ping域名来查看回显地址,如果回显中包含”cname.vercel-dns.com”等信息,很明显使用了CDN技术。

使用不同主机ping域名判断是否使用CDN

如果自己在多个地方都有主机可以ping域名,可以根据返回的IP信息进行判断。可以利用一些公开的多地ping服务来判断是否启用了CDN。

使用nslookup域名解析判断是否使用CDN

通过系统自带的nslookup命令对域名进行解析,如果Name字段直接指向”cname.vercel-dns.com”,那么很明显使用了CDN技术。

另外,其中的Address字段也可能指向不同的IP,这也可能表示使用了CDN。

如何绕过CDN获取真实IP查询子域名

由于CDN加速需要支付费用,很多网站只对主站进行CDN加速,而子域名没有进行加速。子域名可能与主站位于同一服务器或同一C段网络中。可以通过探测子域名的方式收集目标的子域名信息,并通过查询子域名的IP信息来辅助判断主站的真实IP信息。

查询历史DNS记录

通过查询与IP绑定的历史DNS记录,有可能发现之前的真实IP信息。常用的第三方服务网站可以提供这样的查询。

使用国外主机请求域名

部分国内的CDN加速服务商只对国内线路进行加速,而国外线路没有加速。可以通过国外主机来探测真实的IP信息。可以利用已有的国外主机直接进行探测,或者利用公开的多地ping服务(其中包括国外的探测节点),通过国外探测节点返回的信息来判断真实的IP信息。

网站信息泄露漏洞

可以利用网站存在的漏洞和信息泄露,获取真实的IP信息。例如,在phpinfo页面中,可以查看SERVER_ADDR字段来获取主机的真实IP。另外,通过目标网站的邮箱注册、找回密码或RSS订阅等功能,接收到的邮件中查看邮件源码,也可以获得目标的真实IP。

目标网站APP应用

如果目标网站有自己的App,可以尝试使用Burp Suite等流量抓包工具来捕获App的请求,可能会找到目标的真实IP。

旁站查询(IP反查)

旁站是指与攻击目标位于同一服务器上的不同网站。如果获取到目标的真实IP,且攻击目标没有可利用的漏洞,可以通过查找旁站的漏洞攻击旁站,然后通过提权获取服务器的最高权限,进而攻击目标。

旁站信息收集也称为IP反查,可以通过以下方式进行:

- 使用Nmap扫描获取旁站信息,通过命令nmap -sV -p 1-65535 x.x.x.x对目标IP进行全端口扫描,以确保每个可能开放的端口���务都能识别到。

- 利用第三方服务获取旁站信息,如Netcraft、Virustotal、ThreatCrowd、DNSdumpster和ReverseDNS等。

- 利用搜索引擎语法进行查询。

C段主机查询

C段主机是指与目标服务器位于同一C段网络的服务器。攻击目标的C段存活主机是信息收集的重要步骤,因为很多企业的内部服务器可能都在同一个C段网络中。在很难找到攻击目标服务器互联网漏洞的情况下,可以通过攻击C段主机,获取对C段主机的控制权,进入企业内网,然后通过C段主机进行内网渗透,绕过互联网的防护,对目标进行攻击。但是这种攻击方式容易偏离目标。

可以使用Nmap扫描C段,通过命令nmap -sn x.x.x.x/24对目标IP的C段主机进行存活扫描,根据扫描结果可以判断目标IP的C段还有哪些主机存活。

子域名查询

子域名是父域名的下一级,例如”blog.zjun.info”和”tools.zjun.info”是”zjun.info”的子域名。一般来说,企业对主站域名的防护措施比较健全,但可能对子域名的防护不够及时。攻击者在找不到主站的突破口时,可以进行子域名的信息收集,然后通过子域名的漏洞进行迂回攻击。子域名信息收集主要包括枚举发现子域名、搜索引擎发现子域名、第三方聚合服务发现子域名、证书透明性信息发现子域名、DNS域传送发现子域名等方式。

枚举发现子域名可以通过枚举的方式对子域名进行收集,需要一个好的字典来增加枚举的成功率。可以使用一些工具进行子域名暴力破解。

搜索引擎发现子域名可以利用搜索引擎的语法进行查询。

第三方聚合服务发现子域名可以利用Netcraft、Virustotal、ThreatCrowd、DNSdumpster和ReverseDNS等第三方聚合平台来获取子域信息。

证书透明性信息发现子域名可以通过证书透明性(Certificate Transparency,CT)项目进行域名信息收集,可以使用在线网站或本地工具进行查询。

DNS域传送发现子域名是指通过DNS服务器之间的数据同步来获取子域名信息。如果DNS服务器配置不当,可能导致攻击者获取某个域的所有记录。可以利用nmap漏洞检测脚本dns-zone-transfer进行检测。

Linux dig命令也可以用来进行测试。

端口扫描

常用的端口扫描工具有nmap和masscan。可以使用这些工具来扫描目标主机的开放端口,以获取有关目标的更多信息。

目录探测

目录扫描是信息搜集中的重要步骤,可以帮助我们发现网站的测试页面、后台地址、常见第三方高危组件路径等。但是在现在的云WAF和主机防护下,频繁访问的IP可能会被封禁。对于云WAF,找到网站的真实IP是关键,其他情况下可以修改开源工具代码,利用IP代理池或控制访问频率的方式进行探测。

常用的目录扫描工具有dirsearch、Gobuster、ffuf等。

IP代理池可以使用ProxyPool等工具。

指纹识别

指纹识别可以用于识别CMS、框架、中间件和WAF等。可以通过CMS的特征、特定文件和路径、响应头信息等进行识别。

服务器信息搜集

服务器信息搜集包括服务版本识别和操作系统信息识别,可以利用nmap等工具进行识别。

CMS识别

CMS识别的目的是为了方便利用已公开的漏洞进行渗透测试,甚至可以下载对应版本的CMS进行本地代码审计。可以通过特定关键字识别、特定文件和路径识别、响应头信息识别等方式进行CMS识别。

特定关键字识别可以通过访问特定文件,将返回的网页信息与扫描工具数据库中的指纹信息进行匹配,判断CMS类型。

特定文件和路径识别可以通过特定的文件路径进行识别,不同的CMS会有不同的网站结构和文件名称。

响应头信息识别可以通过响应头中的Server、X-Powered-By、Set-Cookie等字段来识别应用程序。

指纹识别工具有Wappalyzer、WhatWeb、CMSmap等。

社工信息收集

社工信息收集主要是收集目标企业单位的关键员工、供应商和合作伙伴等相关信息。通过社工可以了解目标企业的人员组织结构,从而判断关键人员并进行社会工程学鱼叉式钓鱼攻击。收集到的相关信息还可以进行社工库查询或制作字典,用于相关应用系统的暴力破解。

可以通过whois信息查询域名的IP和所有人等信息。

在线工具和本地工具可以用于社工信息收集和制作字典。

以上是关于信息收集的一些方法和工具,希望对您有所帮助。

量子哈希

量子哈希