apt-get install net-tools

最近我对信息安全产生了浓厚的兴趣,并开始研究一些有关破解WiFi密码的小技巧。在这篇文章中,我将记录下来并与大家分享。但是,请注意,恶意破解WiFi密码是违法的,本文仅供学习记录和技术指导之用。

一、所需硬件

- 一款支持Linux监听的外置网卡(无论是2.4GHz还是5GHz,主要取决于目标WiFi的频段)

- 一个小型物联网开发集成模块(可用于发射WiFi信号,进行deauth认证攻击)

- 一台电脑

二、环境要求

- Kali Linux虚拟机(我使用的是Kali Linux Mate桌面版)

- 附近有可连接的WiFi网络(确保至少有一个设备已连接)

三、原理分析

在Kali Linux中,有一个内置的aircrack程序。首先,我们需要监听附近的WiFi热点,并选择要攻击的目标WiFi。然后,我们会对连接到该WiFi的设备进行攻击,使其断开连接。设备会自动尝试重新连接到该热点(如果iPhone手机的“自动加入”功能关闭可能会有影响,但我个人没有尝试过)。此时,我们可以获取设备与WiFi之间的握手包,然后使用密码字典(Kali Linux自带的,但我觉得效果一般)进行强力破解,直到找到匹配的密码为止。

四、步骤

- 打开Kali Linux系统(我使用的是Parallel Desktop 15虚拟机),以root身份登录,并确保与监听网卡连接。

- 打开系统自带的aircrack工具集。

airmon-ng start wlan0

行安装。

airodump-ng --bssid 68:A0:3E:99:09:6B -c 9 -w /home/shake wlan0mon

图中显示了周围监听到的WiFi网络,其中BSSID代表路由器的MAC地址,PWR表示信号强度(数值越小表示信号越强),Data表示传输的数据大小,CH表示信道,ESSID则是WiFi的名称。我们尝试破解名为KFC的网络(竟然不是公共的肯德基WiFi?)。

vi /usr/share/wordlists/rockyou.txt

此时,我们已经进入监听模式。然而,由于我们无法确定哪个设备将连接到WiFi,因此我们可能需要花费很长时间来”等待”一个设备连接。这时,我们的”黑科技”派上了用场。我使用了一个物联网开发集成板ESP8266,它可以发射认证帧来使连接到某个WiFi的设备断开连接。具体细节可以参考相关文章。我们使用这个设备来攻击KFC网络。攻击的具体步骤如下:将我们的”黑科技”接入电源,发射一个WiFi信号,然后连接一个设备到这个WiFi,搜索周围的网络,并进行deauth认证攻击。此时,连接到KFC网络的所有设备应该已经断开连接并试图重新连接。然后返回Kali Linux,我们会发现出现了”WPA handshake”字样,表示握手包已成功捕获。此时按下Ctrl+C结束进程。

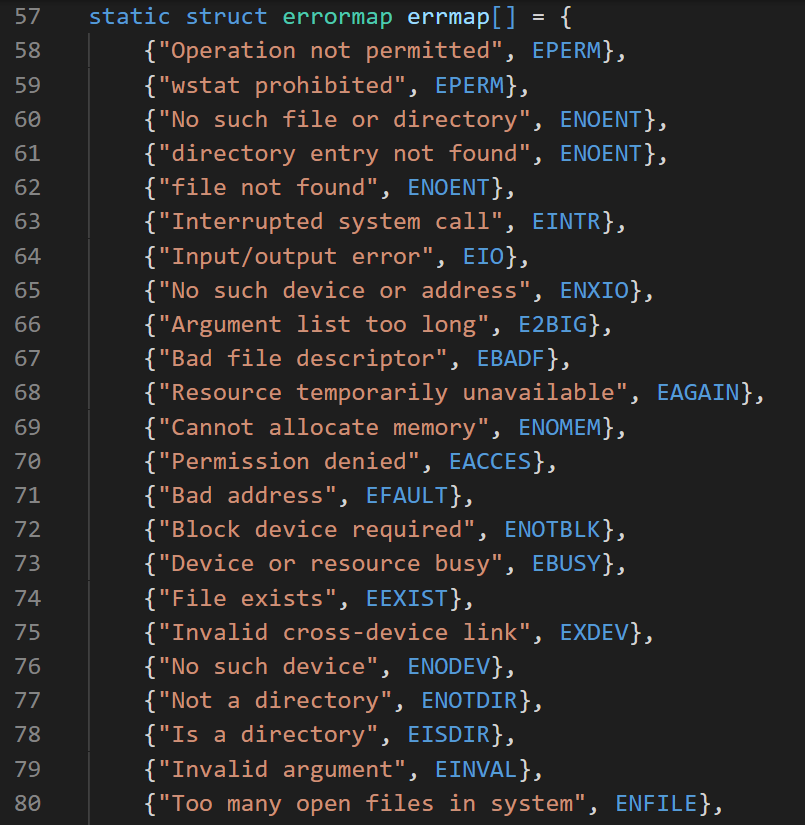

- 查看握手包。我们可以使用Kali Linux自带的密码字典进行破解,也可以使用自己制作的密码字典。为了方便起见,我将使用Kali Linux的密码字典。我们进入握手包存放的目录(例如/home),可以找到名为”shake-01.cap”的文件,这就是我们的握手包。Kali系统自带的密码字典位于/usr/share/wordlists/rockyou.txt。我们可以打开它查看一下,里面包含了一些常见的密码。如果你碰巧要破解的WiFi密码恰好在这个字典中,那么你就可以进行暴力破解。

然后耐心等待一段时间,即可破解出WiFi密码!

通过以上步骤,我们可以学习和了解破解WiFi密码的一些技巧。然而,请务必遵守法律法规,不要进行非法活动。

量子哈希

量子哈希