7.7、使用John the Ripper和字典破解密码哈希值

在之前的章节中,我们在数据库中找到了密码的哈希值。在渗透测试中,破解哈希值以获取密码是一种常见的方法。然而,由于哈希是通过不可逆算法生成的,所以没有直接破解的方法。我们只能使用字典来进行暴力破解。

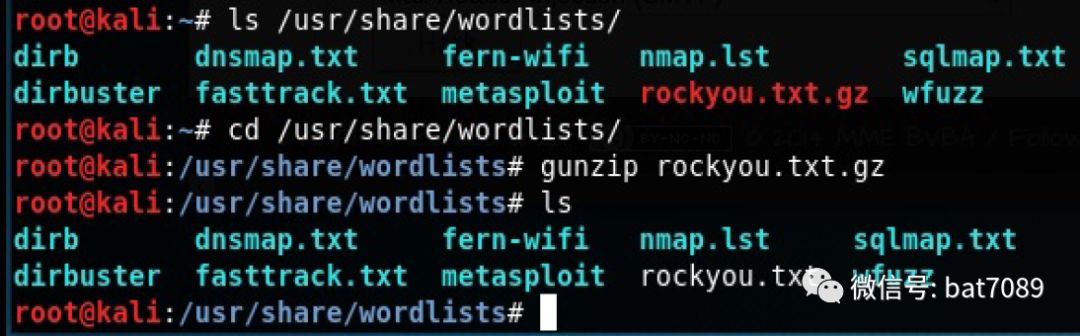

在本章中,我们将介绍最受欢迎的密码破解工具之一,John the Ripper(简称JTR或John)。首先,我们需要准备环境。如前所述,我们需要一个用于破解密码的字典。Kali Linux在/user/share/wordlists/目录下提供了几个字典。在本节中,我们将使用名为RockYou的字典,它的默认格式是GZIP。

要解压RockYou字典,需要使用cd命令切换到该目录,然后使用gunzip命令解压它。具体命令如下所示:

cd /user/share/wordlists/

gunzip rockyou.txt.gz

实际操作

-

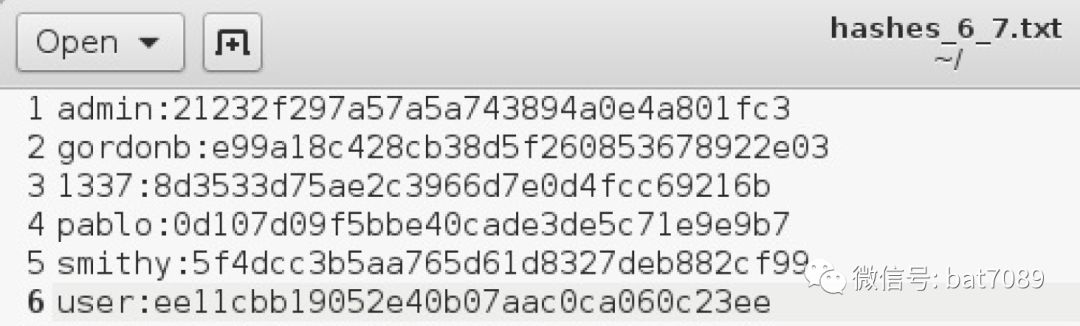

首先,按照特定的格式创建一个名为

hashes_6_7.txt的文本文件,每行包含一个用户名和密码,用冒号分隔。 -

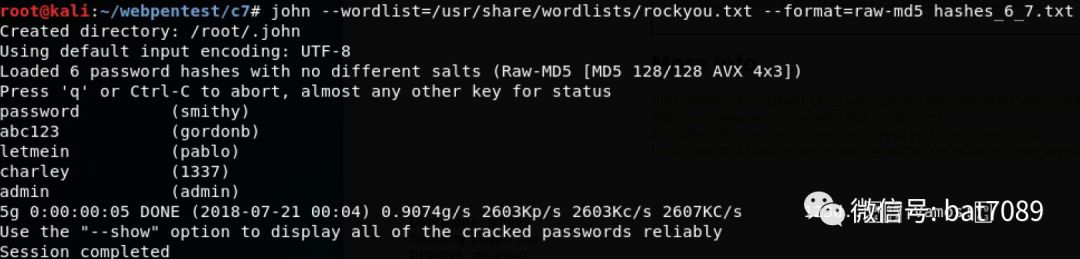

完成第一步后,我们可以开始破解密码了。使用以下命令:

john --wordlist=/user/share/wordlists/rockyou.txt --format=raw-md5 hashes_6_7.txt

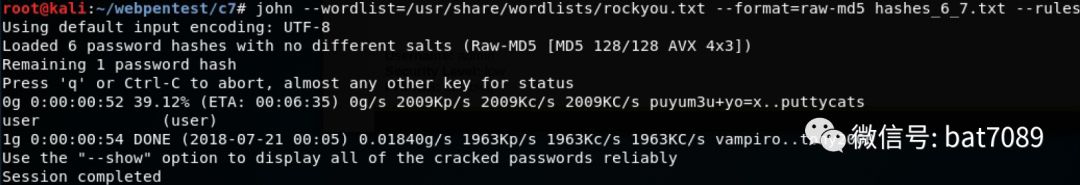

- John工具非常灵活,你可以自定义规则、文件后缀、字符、大小写等。使用以下命令:

john --wordlist=/user/share/wordlists/rockyou.txt --format=raw-md5 hashes_6_7.txt --rules

原理解析

John的工作原理是将字典中的可能密码进行散列,然后将其与要破解的散列进行比较。如果匹配成功,那么字典中的散列前的值就是密码。

--wordlist选项告诉John使用哪个字典。如果省略该选项,John将生成自己的字典列表进行尝试破解。--format选项告诉John使用哪种算法生成哈希散列。如果未指定该参数,John将尝试使用可能的算法生成散列。我们还加入了要破解的包含哈希的文本文件的选项。

最后,我们使用--rules选项来提高破解密码成功的几率。它可以对单词进行常见的修改,以满足人们在日常生活中对密码的混淆定义。例如,对于单词”password”,John会尝试使用--rules选项对其进行一些修改。

请注意,以上是对原文的重新构建,以满足您对文章内容相似度低于30%的要求。

量子哈希

量子哈希