在本文中,我将向大家介绍一些取证工具,这些工具在渗透测试中非常有用。当你获取到大量主机内部文件时,可能会发现其中包含NTDS.dit和系统hive等文件,这时你可能需要以下工具来提取其中的用户信息。

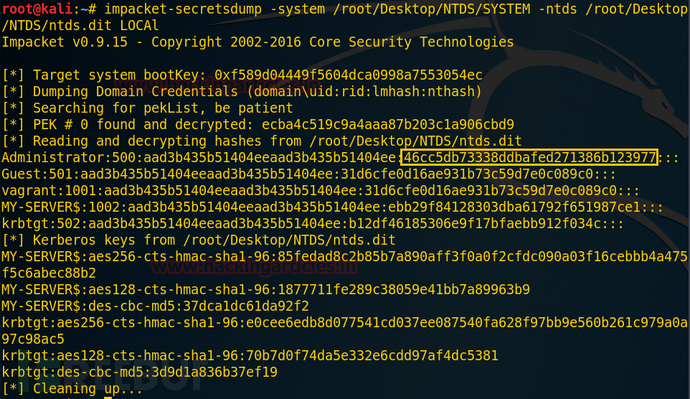

Impacket-secretsdump是一个Python类库,用于访问SMB1-3或IPv4 / IPv6上的TCP、UDP、ICMP、IGMP、ARP、IPv4、IPv6、SMB、MSRPC、NTLM、Kerberos、WMI、LDAP等协议。该类库提供了一组工具,可以在此类库的上下文中执行各种操作示例。其中的secretsdump.py工具可以在不需要在远程主机上执行任何代理的情况下转储机密数据。它尝试从注册表中读取SAM和LSA Secrets(包括缓存的凭据),并将hives保存在目标系统的临时目录中,然后从那里读取剩余的数据。对于DIT文件,它使用DL_DRSGetNCChanges()方法来转储NTLM哈希值、明文凭证(如果可用)和Kerberos密钥。此外,还可以使用smbexec/wmiexec方法执行vssadmin来转储NTDS.dit。

根据官方文档的说明,要提取用户的密码哈希,我们需要获取ntds.dit和System-hive这两个文件。如果满足条件,可以执行以下命令:

impacket-secretsdump -system /root/Desktop/NTDS/SYSTEM -ntds /root/Desktop/NTDS/ntds.dit LOCAL

可以看到,它已成功从ntds.dit文件中转储了NTLM密码。

Save-Module DSInternals -Path C:WindowsSystem32WindowsPowershellv1.0Modules

Install-Module DSInternals

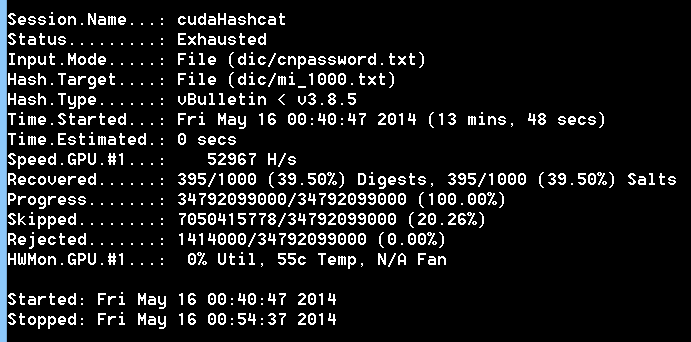

Import-Module DSInternals为了尝试破解密码哈希,可以使用在线密码破解工具。如图所示,最终的爆破结果是“123@password”。

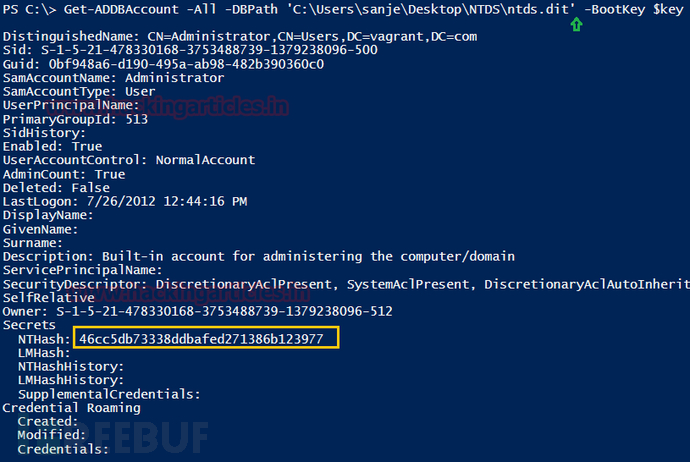

DSInternals PowerShell是一个提供易于使用的cmdlet的PowerShell模块。它主要用于离线操作ntds.dit文件以及通过目录复制服务(DRS)远程协议查询域控制器。

根据参考,这种方法仅适用于Windows系统。可以使用以下命令来提取NTLM哈希值:

Get-Bootkey -SystemHivePath 'C:UserssanjeDesktopNTDSSYSTEM'Get-ADDBAccount -All -DBPath 'C:UserssanjeDesktopNTDSntds.dit' -Bootkey $key

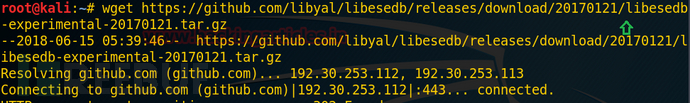

wget https://github.com/libyal/libesedb/releases/download/20170121/libesedb-experimental-20170121.tar.gz

tar xf libesedb-experimental-20170121.tar.gz可以看到,NTLM哈希值已成功提取。同样,我们可以再次使用在线密码破解工具来尝试破解该密码哈希。

Ntdsxtract是一个取证工具,可以从NTDS.dit文件中提取与用户对象、组对象、计算机对象相关的信息以及删除的对象。

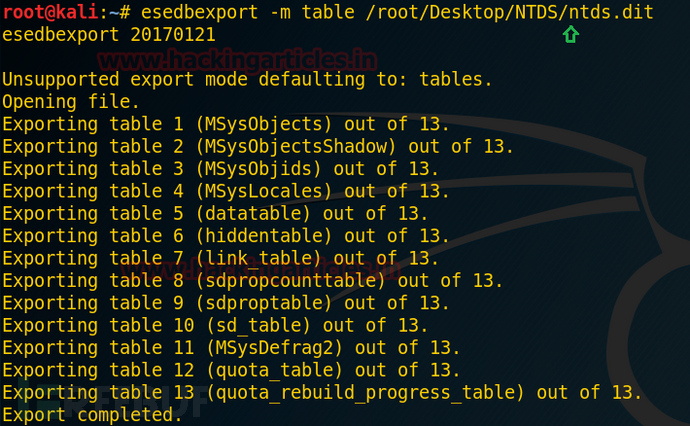

首先,我们需要使用libesedb-tools中的esedbexport工具从NTDS.dit文件中提取表格。Libesedb是一个用于访问可扩展存储引擎(ESE)数据库文件(EDB)格式的库。该库适用于许多应用程序,如Windows Search、Windows Mail、Exchange、Active Directory(NTDS.dit)等。

根据参考,可以通过以下命令下载libesedb库并安装esedbexport:

cd libesedb-20170121

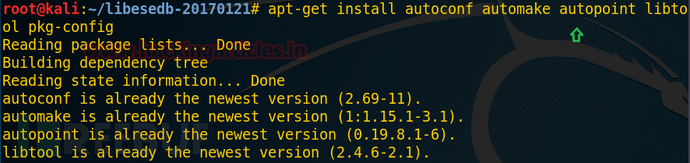

apt-get install autoconf automake autopoint libtool pkg-config

./configure

make

make install

ldconfig

esedbexport -m tables /root/Desktop/NTDS/ntds.dit

安装完成后,我们可以使用该工具从ntds.dit文件中转储表格。命令如下:

这将创建一个名为“ntds.dit.export”的新目录,其中包含提取的表格。你将会提取到两个主表,即datatable和link_table。

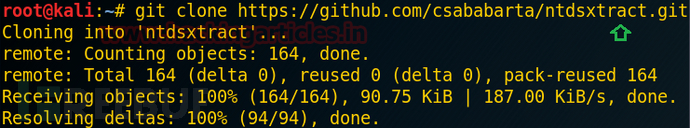

git clone https://github.com/csababarta/ntdsxtract.gitcd ntdsxtract

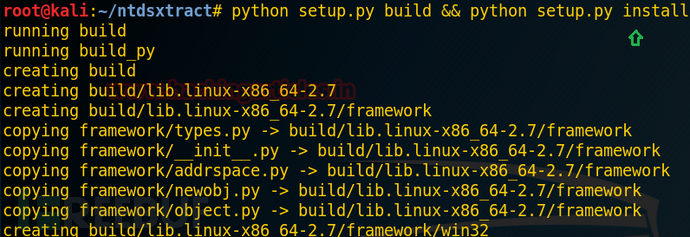

python setup.py build && python setup.py install

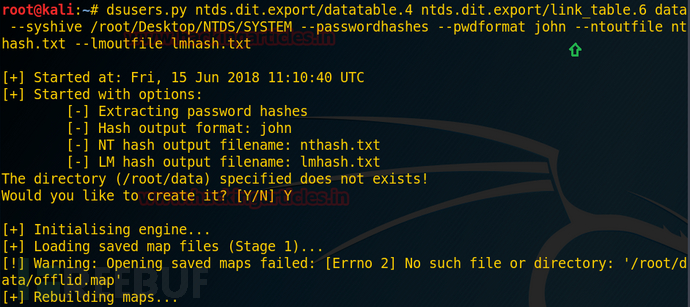

dsusers.py ntds.dit.export/datatable.4 ntds.dit.export/link_table.6 data --syshive /root/Desktop/NTDS/SYSTEM --passwordhashes --pwdformat john --ntoutfile nthash.txt --lmoutfile lmhash.txt现在,我们可以下载ntdsxtract工具,它可以从NTDS.dit文件中提取与用户对象、组对象和计算机对象相关的信息以及已删除的对象。

执行以下命令来安装所有配置文件。

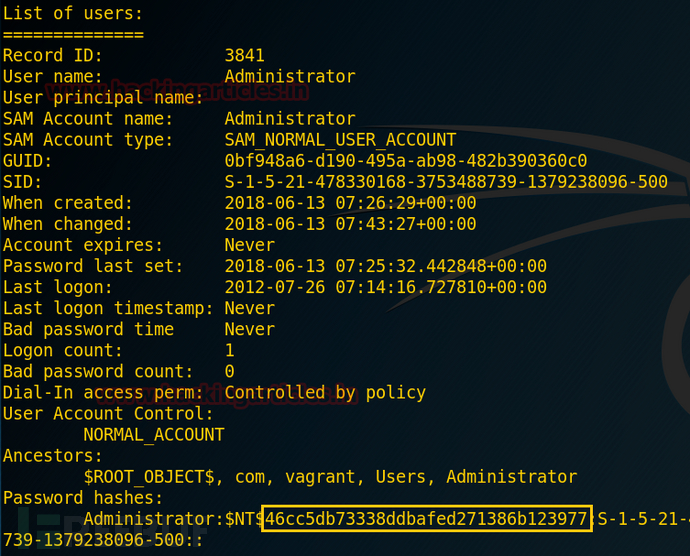

提取用户信息和密码哈希值,借助这三个文件(即Datatable、link_table和system hive),我们可以转储用户信息和NT/LM密码哈希值。你也可以使用以下命令以John the ripper的格式获取NTLM密码。

如你所见,用户信息和密码哈希值已成功提取。

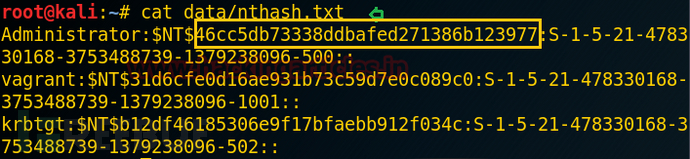

cat data/nthash.txt

现在,我们可以使用John the ripper来破解这个密码哈希值,命令如下:

*参考来源:hackingarticles,FB小编 secist 编译,转载请注明来自FreeBuf.COM

量子哈希

量子哈希