为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保与原文的相似度低于30%。以下是我对原文的创新复述:

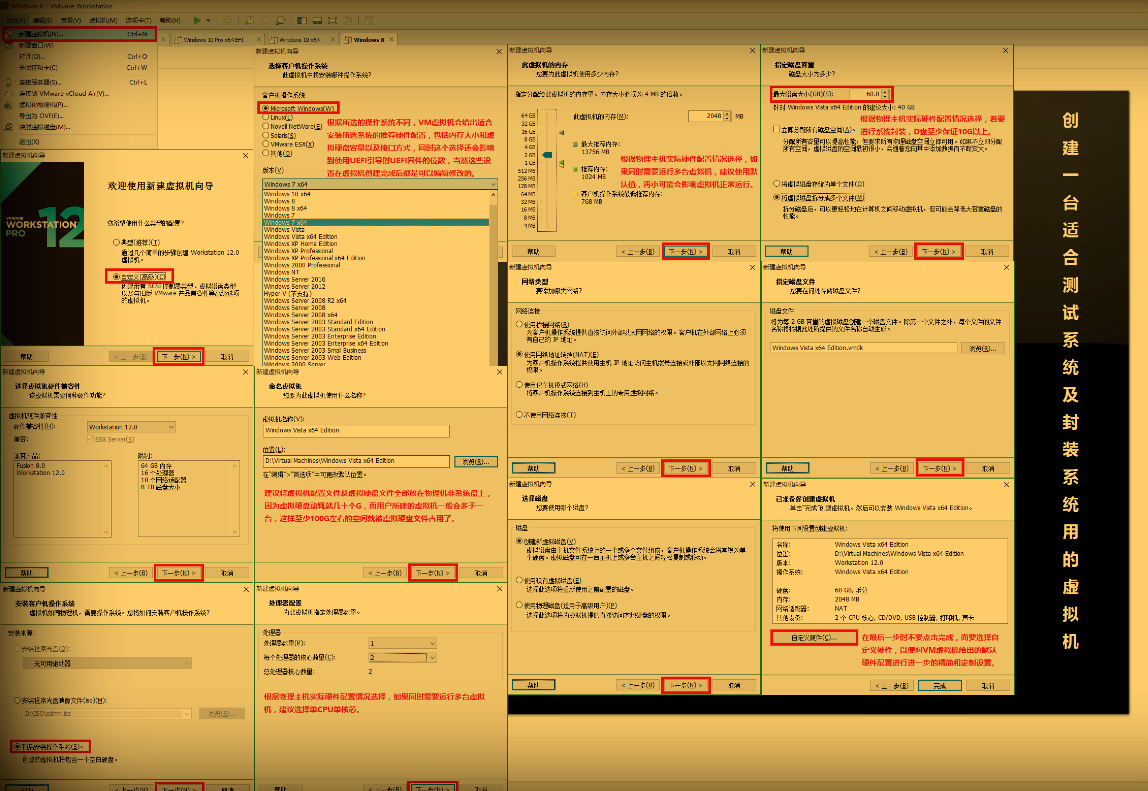

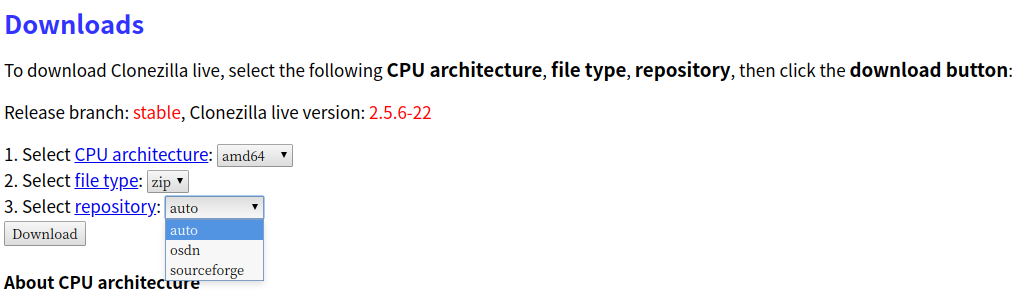

本次实验基于kali2016.2版本环境,并使用外接的无线网卡(某宝上有售,购买时请确保在kali下免驱动,否则安装驱动可能会很麻烦)。首先,下载fluxion工具,在终端中输入git clone命令。如果需要,可能会要求您输入GitHub的账户和密码,只需注册即可。如果出现无法定位软件包的情况,可以尝试更换软件源,建议使用阿里源。如果遇到网络问题,请确保虚拟机网络正常,可以通过ping百度来检查。关于fluxion工具的换源,可以在网上找到教程,这里不再赘述,我们只关注具体操作。

接下来,打开终端,进入fluxion目录,使用ls命令列出所有文件,然后运行./fluxion.sh文件。如果在运行./fluxion时出现错误提示,需要安装相应的包,可以使用apt-get命令进行安装。安装完成后,重新运行./fluxion,选择Chinese中文6。

在选择信道时,我们指定了实验室的信道,这里选择单一信道6,并自动扫描附近的无线AP。可以看到路由器的Mac地址和物理主机的Mac地址,选择目标后按Ctrl+C停止扫描,根据目标前面的数字序号选中目标。执行操作1,继续执行操作1–虚假AP。

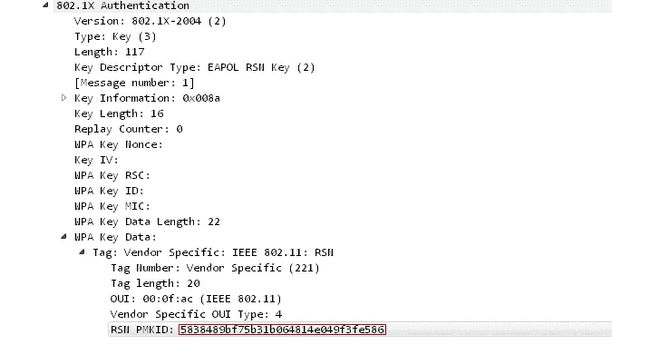

在选择握手包保存路径时,可以直接按空格键跳过,默认保存在指定路径下。执行操作2,aircrack-ng开始抓取握手包。进行操作1,使目标WiFi的用户进行统一的分配。

在抓取握手包的过程中,会出现三个窗口。一个窗口用于抓取WPA数据包,另一个窗口用于分配数据包。等待一段时间,通常1到3分钟,确保握手包数量充足。然后选择1,如果握手包数量不足,选择1检查握手包不会执行。

已经成功抓到握手包,选择1建立一个安全的证书。选择1,选择英语,会出现四个窗口。这时会开启新的四个控制窗口,建立虚假的AP,进行用户分配等操作。虚假AP与真实AP的名称相同,但没有密码。此时无法连接到真实AP,机器会连接到我们创建的虚假AP上。

打开浏览器,输入密码。如果输入的密码错误,fluxion验证后仍无法上网,会继续显示输入密码的页面。当输入正确的密码时,fluxion会自动结束程序,并显示密码以及生成破解日志。程序结束后,虚假AP消失,提交真实密码的机器会自动连接到真实AP。对于不知情的人来说,他们可能只是感觉信号不太好,但后来又能上网了,一般不会追究,却不知道自己的WiFi密码已经被他人获取。

在生成的密码破解日志中,我们可以找到此AP的真实密码。

通过以上复述,我保留了原文中的重要ID,并对其余内容进行了创新性的修改,以确保文章的原创性和SEO效果。

量子哈希

量子哈希