弱密码是一个常见的漏洞,在许多网站中都存在。有些人可能认为弱密码不算漏洞,但是让我来解释一下。比如,在网上注册论坛时,你的账号可能是你的QQ号的昵称,密码可能是一些简单的数字,比如123456。如果是这样的话,我就可以轻易地猜出你的账号密码,并登录你的账号。好了,现在开始正文…

弱密码可以分为默认密码和简单的密码。默认密码是渗透测试人员首先尝试的,他们会找到网站的后台,然后尝试默认密码或者万能密码。然后他们会使用一些爆破工具来尝试可能的弱密码。一般的网站管理员的默认账号可能是admin或者test等常见的管理意思的单词。同样,常见的默认密码可能是admin、admin888、password等。此外,还有一种叫做社工式密码的方法。社工式密码是通过收集管理员的个人信息,然后将这些信息组合成一个字典,然后使用这个字典来爆破账号。因为人们往往比较懒,所以他们会将自己的密码设置成与个人信息相关的,所以社工式密码很有可能爆破出密码。

以上只是一个在线的社工密码字典组成网站,感觉还可以,字典的组成还不错。下面我开始讲解Burp Suite中的Intruder模块的使用,这是一个爆破模块。首先打开我们准备爆破的本地搭建的后台。

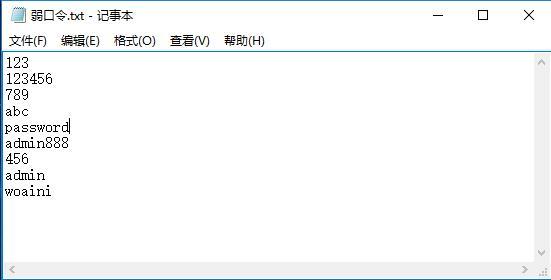

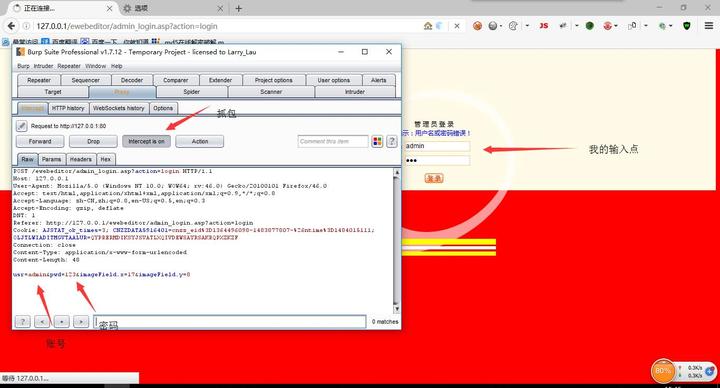

然后,因为是本地搭建的,我自己组了一个简单的字典,毕竟我自己知道密码…好了,这两个准备工作已经完成,下面开始配置代理,将网络数据包代理到我的Burp Suite抓包工具中。因为我使用的是火狐浏览器,所以我直接截取了火狐浏览器的截图。顺便说一句,我建议大家使用火狐浏览器,真的很不错。然后我开始随便输入一个账号密码,进行抓包。

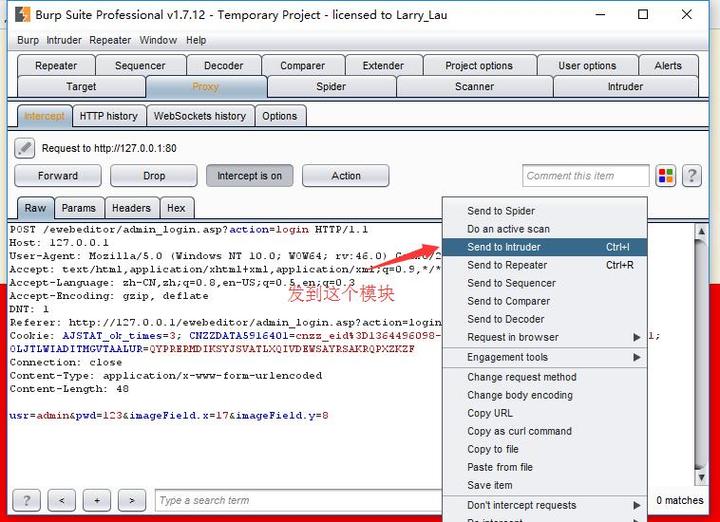

请记住,必须先进入Proxy模块,然后看到第一个Intercept小块下的Intercept is off,必须将其打开,因为这是抓包开始的地方。如果成功抓取到数据包,你会在这个数据包中看到你一开始随便输入的账号密码。下一步,右键点击,找到Send to Intruder选项,点击发送。

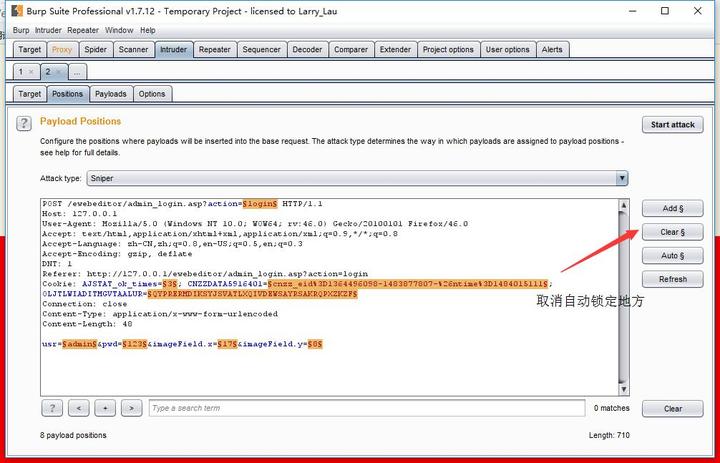

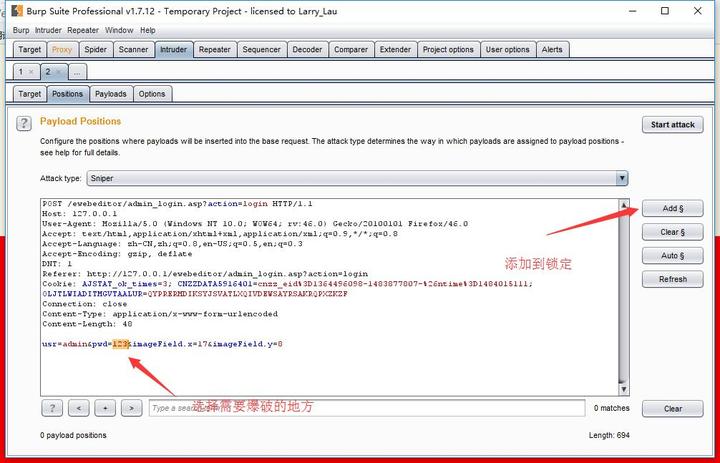

这就是我们刚才提到的爆破模块。然后在上面的大模块中找到Intruder模块,然后点击下面的第二个小模块Positions,按照下图的提示进行操作。因为一开始,工具会自动锁定默认选择的爆破位置,也就是编程中的变量。我们点击Clear按钮,取消所有默认爆破位置的选择,然后选择我们需要爆破的位置,进行变量设置。

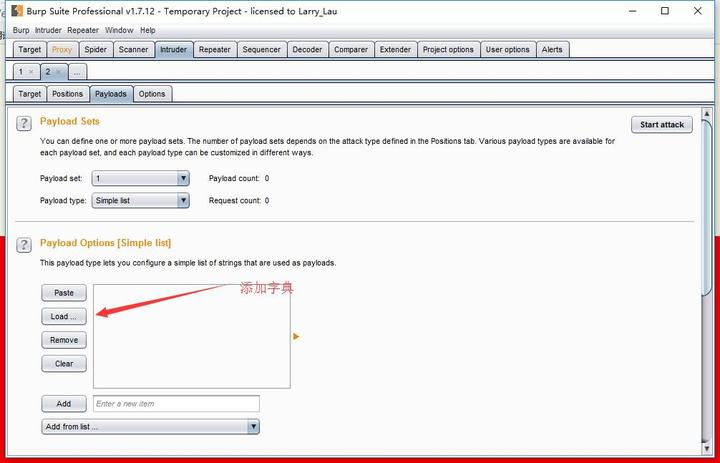

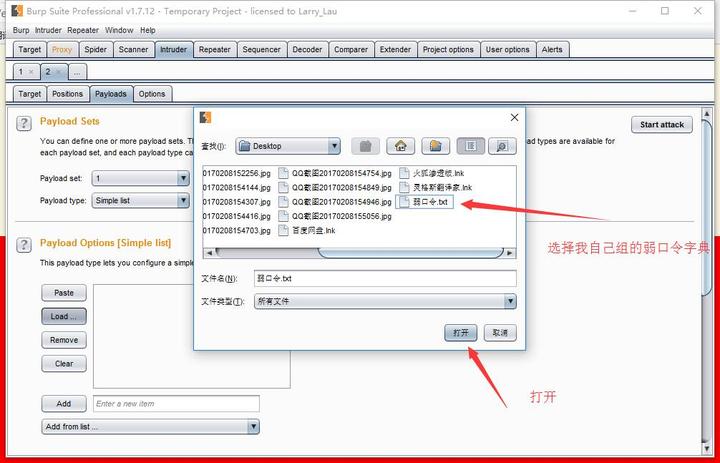

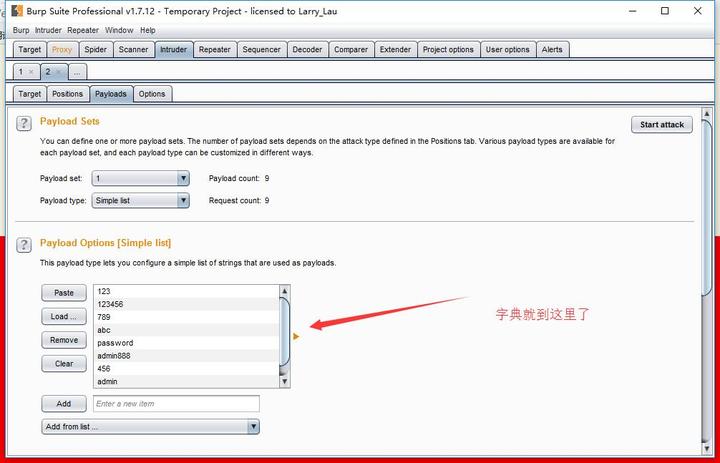

选中后,点击Add按钮,即添加的意思。然后选择上面的Payloads小模块,往下滚动,在这里添加外部字典,也就是TXT格式的文本,就像我上面随便组的那个字典。开始选择…我将它放在了桌面上,所以直接找到了。

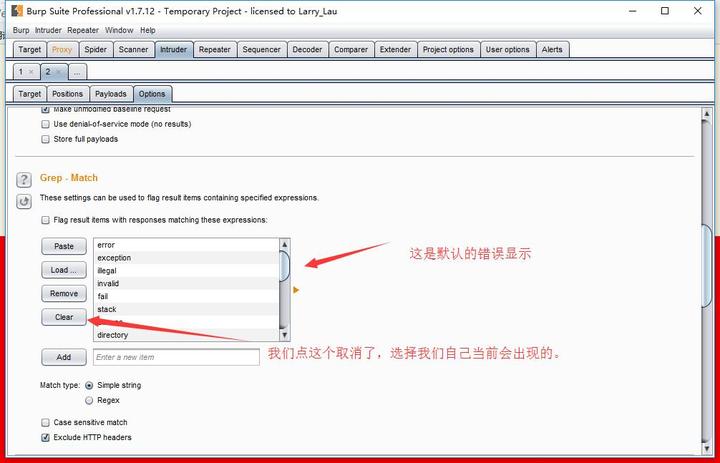

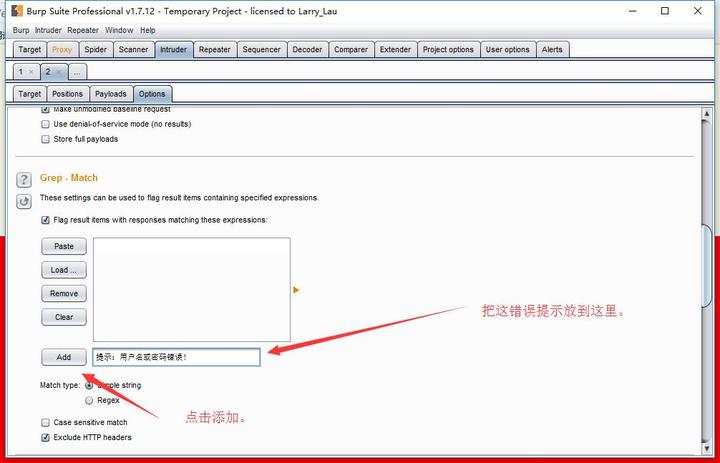

打开后,它就会自动添加到待爆破列表中了。接下来,我们开始点击上面的第四个小模块,也就是最后一个小模块Options,然后往下滚动。取消系统默认的所有爆破选项,点击Clear按钮。然后添加我们自己的错误提示。打开需要爆破的网页,找到爆破后的错误提示(随便输错一次,然后点击登录,就会出现错误提示)。

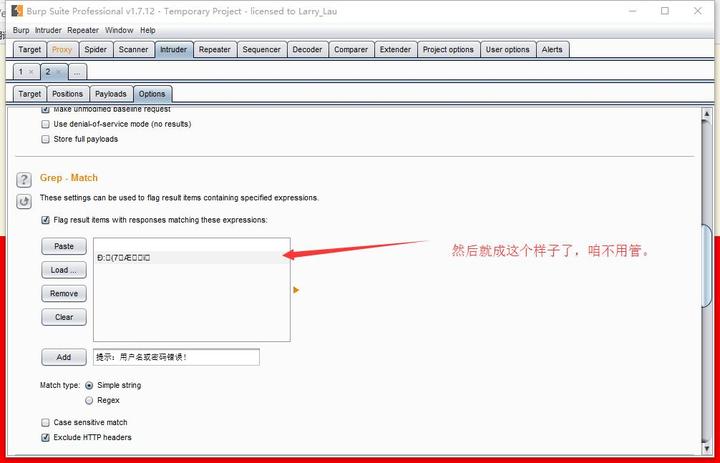

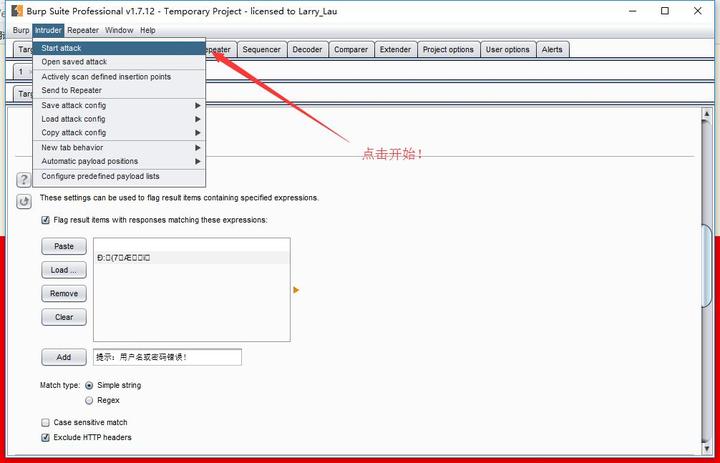

接下来,我们将错误提示信息进行添加。按照图中的提示进行操作,非常简单地添加了错误提示。对了,不用担心添加的错误提示和实际的错误提示不一样的问题。然后我们开始点击最上面的Intruder选项,然后点击Start Attack按钮。

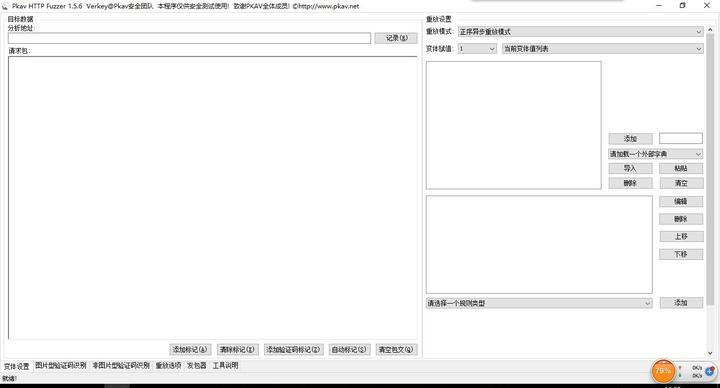

开始后,就会出现下面这个界面。我们开始寻找不同之处,因为正确的响应和错误的响应肯定是不一样的。不一样的地方肯定是密码。然后我们尝试登录一下看看。我要开始登录了!!!我擦!成功登录了!!!顺便说一句,admin这个弱密码还需要爆破吗?(^__^)嘻嘻…直接猜就猜出来了,所以说,弱密码这个漏洞非常常见,也非常容易被入侵。我们大家都要确保自己的密码不要设置得太简单哦!最后,你可能会问,如果有验证码怎么办?好吧,我不说了…你们可以搜索一下PKAV这个团队,他们自己研发了一个可以识别验证码的爆破工具,名字我就不说了,我直接贴个图吧。

量子哈希

量子哈希