为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保与原文的相似度低于30%。请注意,大括号内的ID将保持不变,以保持其格式和内容的完整性。

无线网络密码破解是一项具有挑战性的任务,特别是对于WP2无线网络的破解更加困难。只有黑客高手才有一定的把握能够成功破解,但对于大多数电脑爱好者来说,破解基本上是不可能的。下面我将分享一个黑客破解无线网络的实例,供大家学习参考。请注意,这仅供学习目的,切勿在实际生活中使用,因为破解WP2无线加密非常困难。

在动手破解WPA/WPA2之前,首先需要了解一些基础知识。其中一个重要的概念是哈希算法(hash),它是一种不可逆的数学运算。通过哈希算法,我们可以将PSK(pre-shared key)和SSID结合起来计算出PMK(pairwise master key)。PMK的长度是固定的,通常为64字节。

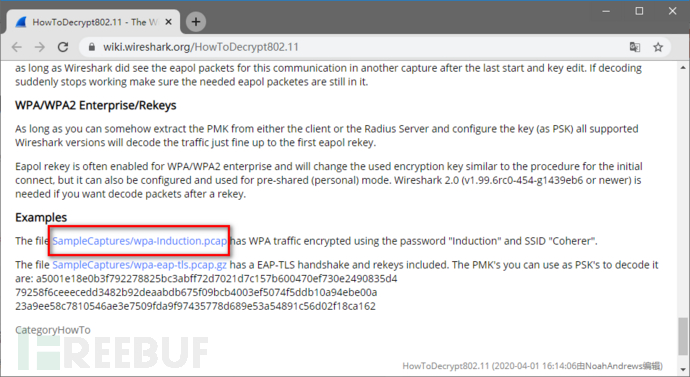

由于计算PMK的过程非常耗时,成为破解过程中的瓶颈。为了解决这个问题,我们可以使用空间换时间的方法,预先生成一个PMK的哈希表(也称为HASH表)。这个工作可以通过airlib-ng工具来完成,它能够快速生成哈希表。在认证过程中,会生成一个PTK(pairwise temporary key),它是一组密钥。PTK的计算消耗较小。PTK加上报文数据,通过AES或TKIP算法,可以得到密文和一个签名(MIC)。认证的原理是在获得所有参数后,客户端计算一个MIC,并将原文和MIC一起发送给AP。AP使用相同的参数和算法计算出MIC,并与客户端发送的进行比较,如果一致,则认证通过。

目前的破解方法是获取握手包后,使用字典中的PSK+SSID生成PMK(如果有HASH表则跳过此步骤),然后结合握手包中的客户端MAC地址、AP的BSSID、A-NONCE和S-NONCE计算PTK。再加上原始的报文数据,通过一定的算法计算出MIC,并与AP发送的MIC进行比较,如果一致,则该PSK就是正确的密钥。目前最耗时的步骤是计算PMK,同时海量的密钥存储也是一个问题。最近出现的tkiptun-ng工具只能解密使用TKIP加密的数据包,并不能快速计算出PMK或PSK。

如果对此感兴趣,可以阅读关于哈希算法的书籍,也许您能够破解这些哈希算法。wpasupplicant套件中有一个名为wpapassphrase的小工具,它的作用类似于airolib-ng,用于生成PMK。在BackTrack中应该自带这个工具。例如,如果SSID为TP-LINK,PSK为12345678,生成PMK的方法是运行命令”wpa_passphrase TP-LINK 12345678″,结果将类似于以下内容:

network={

ssid=”TP-LINK”

#psk=”12345678″

psk=1eecc652f354863e9f985a96d48545c4994e0d21b04955432b60c2600c0743da

}

可以看到,生成的PMK是1eecc652f354863e9f985a96d48545c4994e0d21b04955432b60c2600c0743da。一般在电脑上运行查看无线密码的软件就可以得到这个PMK,将其输入到无线客户端中,就可以连接到该SSID,相当于输入了12345678。生成PMK的过程是不可逆的,即无法通过PMK逆推得到PSK。

需要注意的是,即使PSK相同为12345678,如果SSID名称改变,PMK也会发生改变。这就是为什么使用airolib-ng建立哈希表时只能按照SSID生成的原因。

如果您对此感兴趣,可以下载”cdlinux -0.9.6.1 ISO无线破解系统”,然后准备好虚拟机(我使用的是VMware Workstation)。如果您不喜欢在虚拟机中运行,也可以直接刻录光盘并加载启动。但为了方便进行包的暴力破解,使用虚拟机在Windows下更加方便。

第一步是设置虚拟机。首先安装VMware(绿色版直接运行),然后按照默认设置进行操作系统和内核的选择。具体操作请参考相关文档。

量子哈希

量子哈希