* WEP Cracking with Fragmentation,Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay or WPS attack

* WPA/WPA2 Cracking with Dictionary or WPS based attacks

* Automatic saving of key in database on successful crack

* Automatic Access Point Attack System

* Session Hijacking (Passive and Ethernet Modes)

* Access Point MAC Address Geo Location Tracking

* Internal MITM Engine

* Bruteforce Attacks (HTTP,HTTPS,TELNET,FTP)我是否曾经经历过与您相似的情况呢?很久很久以前,当我回家度过寒暑假时,我家还没有安装WiFi。因此,我总是需要设法借用邻居家的网络。那时候,我会打开一个WiFi信号,然后试着输入密码123456,希望能够出现奇迹。然而,很多时候我都无能为力。我会坐在书房里,望着一排排的WiFi信号发呆。

有一天,我的室友crowpurple选了一门名为【移动安全】的课程。他告诉我,实验内容大致是破解一个WEP的WiFi密码。当时,我几乎选了所有与信息安全相关的课程,只是没有涉及到移动领域的安全。这是因为我当时选择了J2EE,而没有选择C++。我并不喜欢Java,这也导致我在移动安全和WEB安全之间做出了选择。直到今天,当我再次尝试着学习移动安全时,已经过了多年,我才意识到其中有很多陷阱。请听我慢慢道来:

我遇到的第一个陷阱是Fern WiFi Cracker。Fern Wifi Cracker是一个使用Python编程语言和Python Qt GUI库编写的无线安全审核和攻击软件程序。该程序可以破解和恢复WEP/WPA/WPS密钥,并且还可以在无线或以太网上运行其他基于网络的攻击。Fern Wifi Cracker目前支持以下功能:[1]

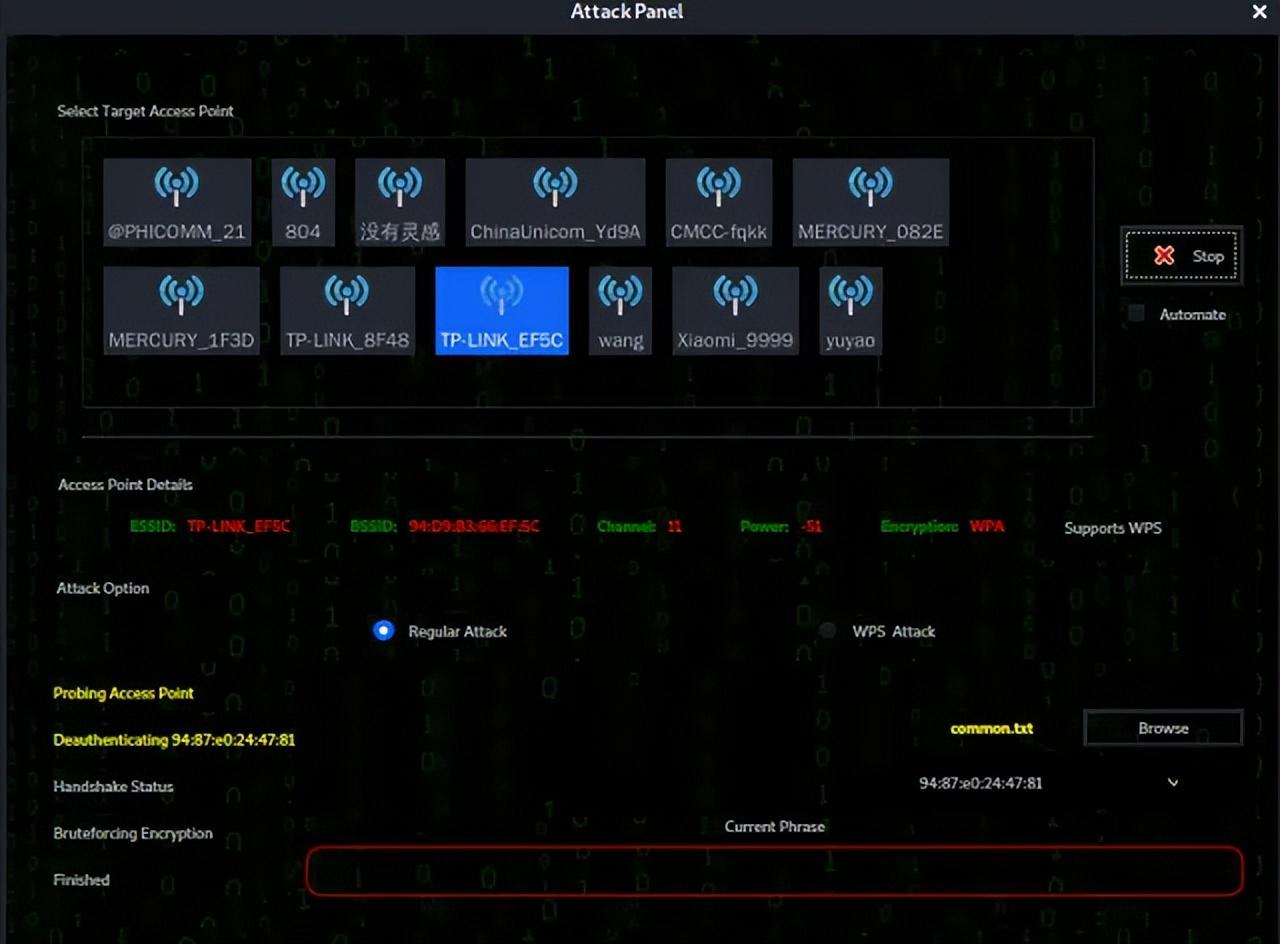

如上图所示,使用它非常简单。首先,将我们购买的无线网卡插入电脑中,这样会多出一个名为wlan0的选项,我们选择它,它将进入监控模式。然后点击第二个图标,即WiFi信号图标,它将帮助我们检测周围的WiFi信号。如上图所示,我们没有检测到任何WEP信号,但是检测到了12个WPA信号,这12个WiFi的密码就是我们要破解的目标。

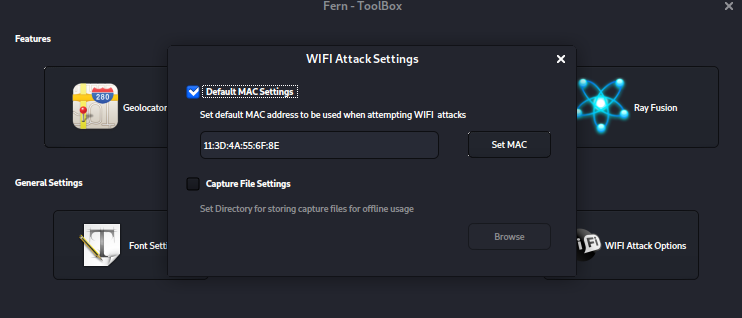

接下来,我们需要提前设置一个伪造的MAC地址,随便写一个即可,在网上搜索一个即可。

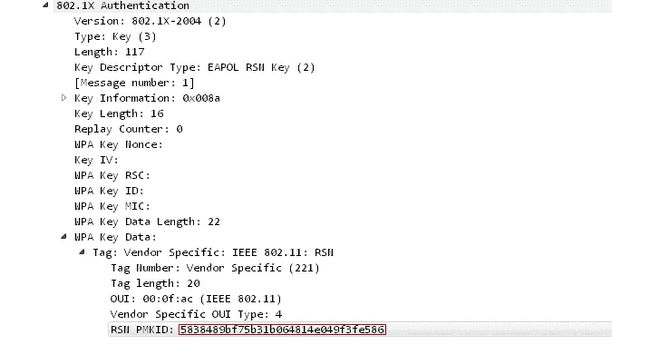

然后,点击WPA图标,进入后会看到下面的界面,我们选择一个信号,比如TP-LINK_EF5C,这是我宿舍的无线网络信号。然后选择一个密码本,选择自带的common.txt即可,毕竟我已经将自己的密码放进去了。此时,还需要填写一个与该WiFi连接的设备的MAC地址,我填写了我的手机的MAC地址。

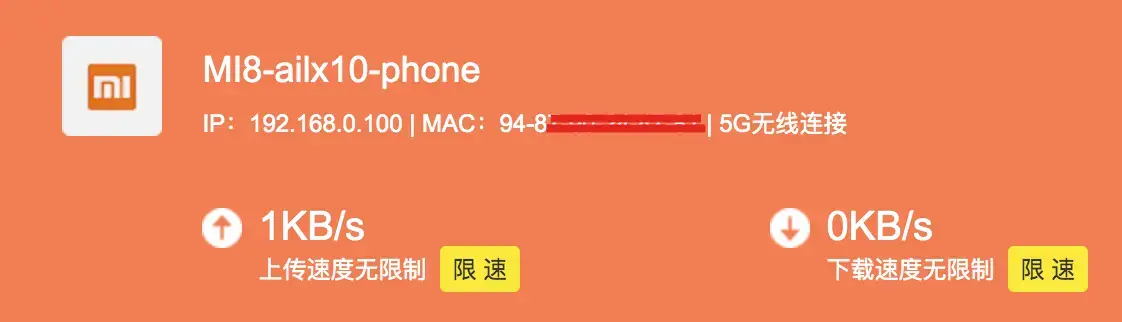

手机的MAC地址可以在路由器管理页面中找到,大致长这样。一般情况下,不需要自己设置MAC地址,因为Fern WiFi Cracker会自动探测,比如下面的例子,我不知道是哪个邻居的WiFi,可能是在看电影,总之很快就捕捉到了它的MAC信息,无需手动填写。这些信息填写完毕后,点击Attack,开始密码攻击。总之,我没有成功。如果是在5年前,我觉得我很快就能够破解WEP密码,但是现在,如果有机会,我会重新进行一次实验,使用WEP模式的路由器。在这里,我想劝告大家,现在已经是2019年了,如果看到WPA,最好放弃攻击。

我遇到的第二个陷阱是aircrack-ng。这里讲述的是星巴克、麦当劳免费WiFi钓鱼的故事。我要去吃饭了,下次再更新。请不要离开哈~

量子哈希

量子哈希