WIFI破解是Python程序员必备的技能之一。如今,WIFI已经普及到了每个角落,对于Python程序员来说,没有网络也不再是问题!我将教你一种方法,如何从图片中提取Python脚本代码。只需将图片发送至手机QQ并长按后点击识别图片中的汉字,如果你还不知道这个技巧,赶快试一试吧!它能大大减少我们的工作量。如果你想要进行WIFI破解,Python和字典是必不可少的工具。弱口令也是破解的核心。你可以自己创建一个强大的字典,字典越强大,你能破解的WIFI就越多。接下来,我将提供两种方法,一般人学会其中一种就足够了。

方法一:

环境准备:

- Python 2.7

- pywifi模块

- 字典

清除系统中的任何WIFI连接记录,并导入所需的模块。在这里,我们只需要这三个模块:pywifi、time和sys。

准备字典:

这里提供了一个随机生成的WIFI弱口令TOP10字典:

12345678

123456789

88888888

1234567890

87654321

66668888

11223344

147258369

11111111

配置扫描器:

推荐将扫描时长设置在15-20秒之间,测试时长可以根据需要自定义。考虑到认证速度和距离的关系,我一般将测试时长设置为15秒左右,再长也没有意义。因为即使成功破解了热点,信号也不会很好。

主函数:

在主函数中,我们首先实例化一个pywifi对象,然后选择一个网卡并赋值给iface。通过iface进行一次持续时间为scantimes的扫描,并获取附近热点的基本配置。统计附近发现的热点数量,并逐一测试每个热点的信息。

扫描周围热点:

这个函数用于开始扫描附近的热点,并在一定时间后获取扫描结果。

热点测试:

这个函数用于测试每个热点的连接状态,并尝试使用字典中的密码进行爆破。如果成功破解密码,将结果保存到文件中。

案例:

这里展示了一个案例,使用了11个弱口令,并扫描到了20个热点。然后开始进行破解。其中,WIFIID表示热点的ID号,每破解一个热点,ID号减1;SSID OR BSSID表示热点的SSID名或MAC地址;N表示热点的连接状态;time表示破解所花费的时间;signal表示热点的信号强度;KEYNUM表示测试密码的ID号,每测试一个密码,ID号减1;KEY表示当前测试的密码。

方法二:

目前常见的Wi-Fi加密方式有WEP、WPA2和WPS,每种加密方式都有相应的破解方法。但是,有些网友反映破解WPA2的方法耗时太长,并且不适用于所有启用了WPS的接入点。现在,我将介绍一种更省时省力的方法。

主要原理:

创建一个伪造的AP来欺骗用户,然后撤销用户AP的授权,通知用户需要进行“固件升级”,并要求重新验证密码。由于伪造的AP具有相同的SSID,用户就会“交代”密码。这样,你就能获取用户的密码,并让用户将你的伪造AP作为自己的接入点,而对方一无所知。之前也有类似的脚本,例如Airsnarf,但是我们这次使用的是Wifiphisher,这个经过优化的自动化脚本比前者更方便。

要完成上述操作,你需要准备Kali Linux和两个无线适配器,其中一个必须支持数据包注入。

第一步:下载Wifiphisher

你可以下载已解压的Wifiphisher源代码,也可以复制GitHub上的代码。

第二步:导航到该目录

导航到Wifiphisher解压后的目录,找到wifiphisher.py脚本。

第三步:运行脚本

运行以下脚本:

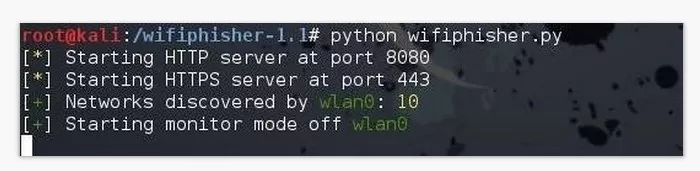

kali > python wifiphisher.py

如果是第一次运行脚本,可能会提示安装hostapd,键入Y继续安装即可。安装完成后,再次运行Wifiphisher脚本。脚本将运行8080和43端口的Web服务器,并开始搜索附近的Wi-Fi网络。

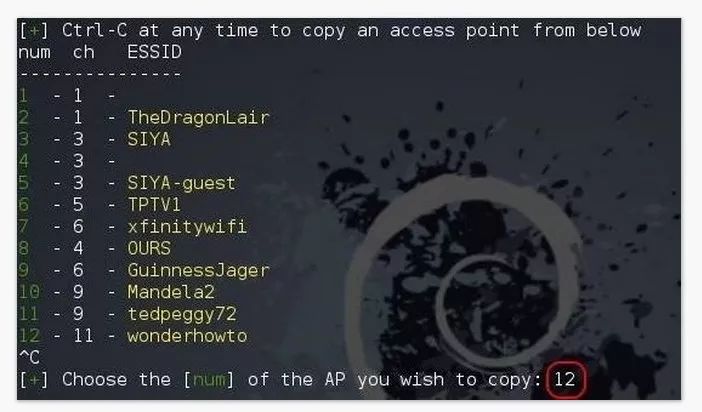

等待搜索完成,你会看到一系列Wi-Fi网络名称。目标网络名通常位于列表的底部。

第四步:获取密码

按下Ctrl+C,键入要复制的AP数,然后按回车。Wifiphisher将显示正在使用的界面,以及正在攻击和复制的AP的SSID。

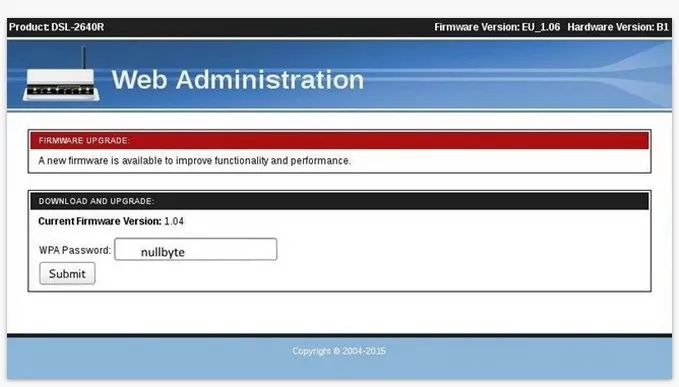

目标用户将取消验证他们的AP,并收到一个固件升级的提示,要求重新验证。一旦重新验证,他们接入的就是伪造的接入点。当用户输入密码时,它会通过Wifiphisher的开放终端传输给你,然后他们会像往常一样上网,毫不知情。你已经成功获取了密码。

量子哈希

量子哈希