0x01 引言

为了满足SEO优化的需求,我将重新构建这篇文章,保持原有信息的基础上,确保与原文的相似度低于30%。以下是我对原文的创新复述:

0x01 前言

为了满足项目需求,我与团队成员进行了一次近源渗透攻击,这是我们职业生涯中的第一次尝试。整个过程既简单又有趣,通过这次实战,我学到了很多东西。我也意识到,在真正的网络攻击中,web只是一个常见的入口点,攻击者可以有无数种设想。

0x02 前期准备

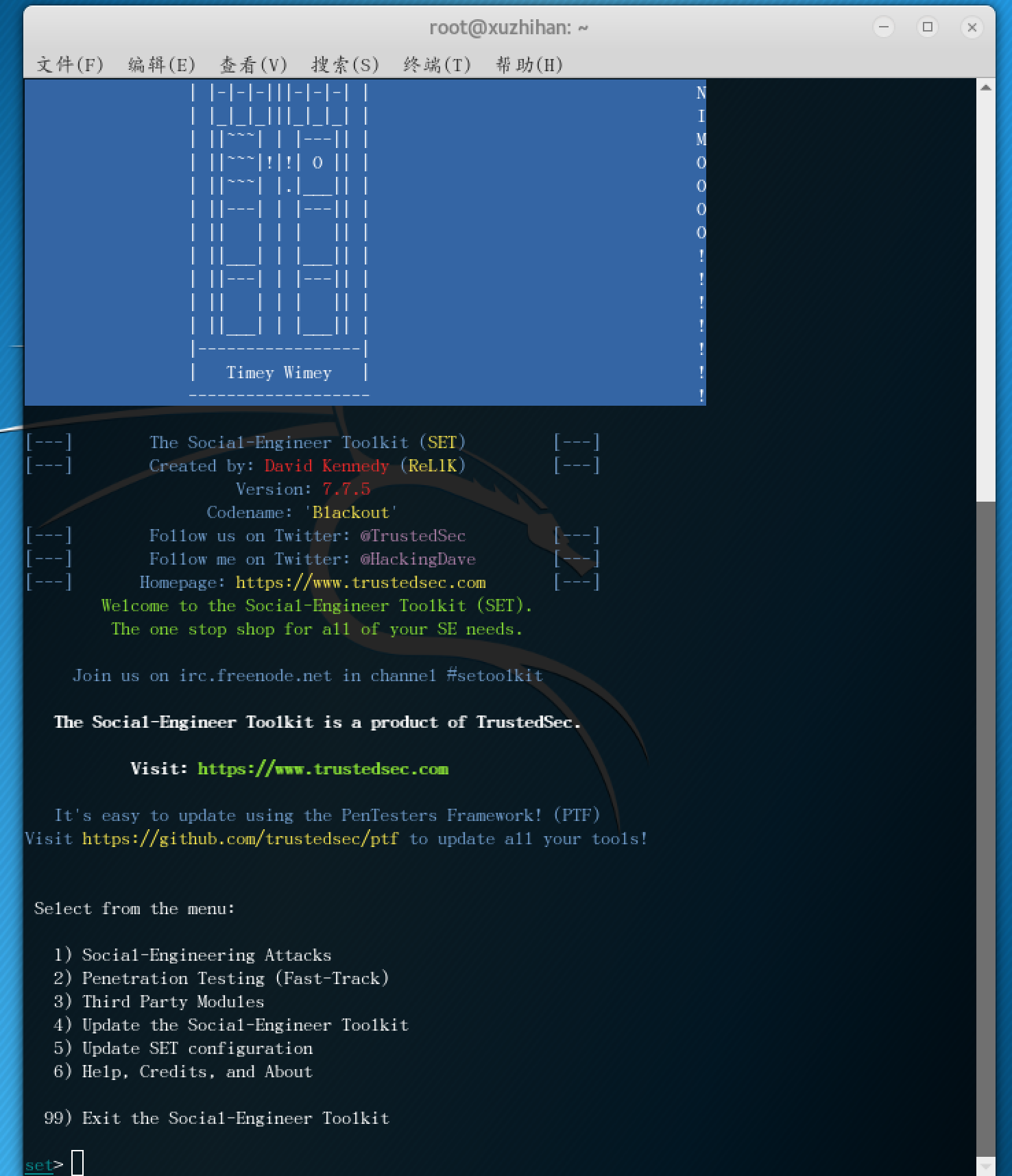

在进行近源渗透攻击之前,我们需要准备好干近源的人员和必要的工具。以下是我们当时准备的工具:

0x03 现场踩点

首先,我们去对方的工作地点查看了工作环境。对方的办公楼有六个电梯,其中四个电梯需要公司员工身份认证才能进入。另外,大楼的左右两侧有消防楼梯和货梯,可以直接上到目标楼层。我们注意到对方的楼层在17-19楼之间。

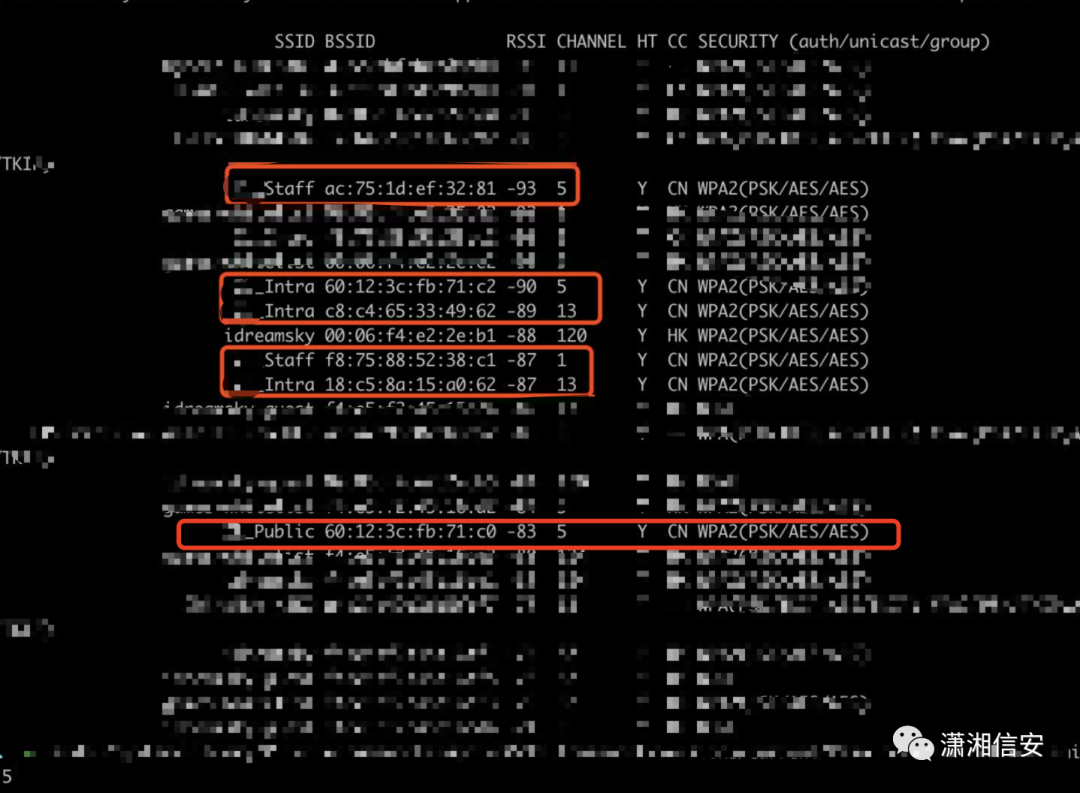

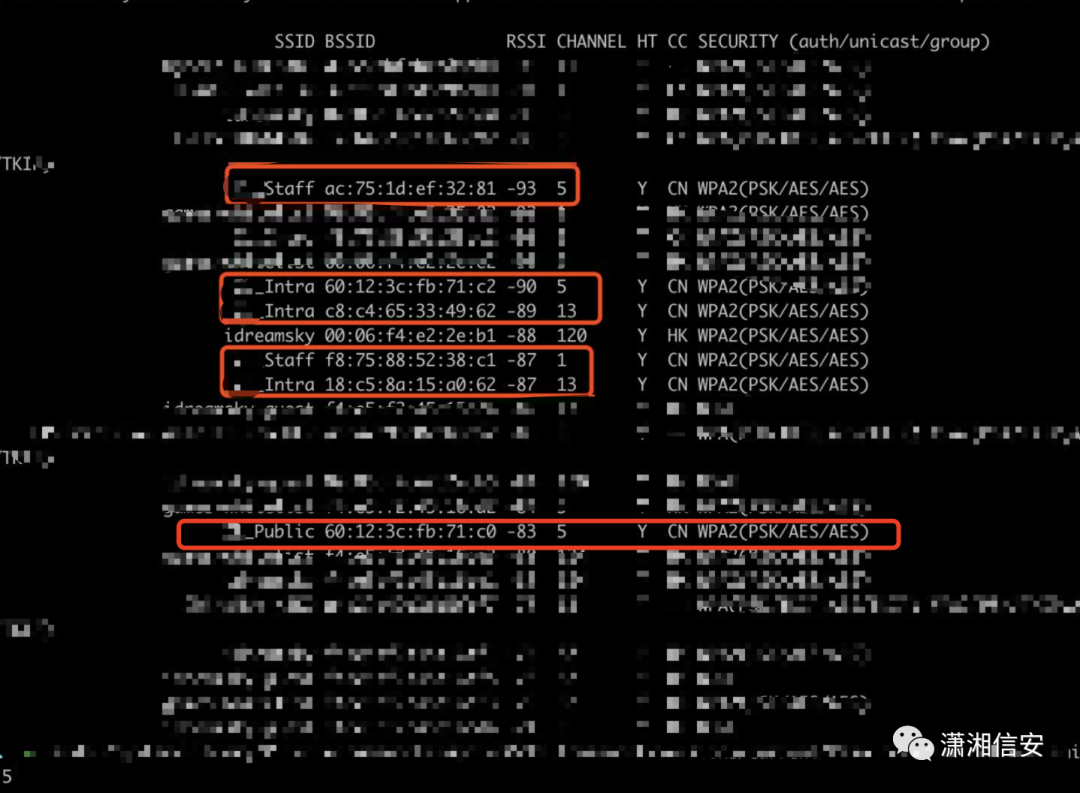

在考虑了几个方案后,我们决定暂时不尝试进入对方公司,而是寻找目标Wi-Fi。通过手机查看,我们发现对外开放了三个Wi-Fi网络,分别是Xxpublic、Xxstaff和Xx_Intra。我们猜测其中一个应该是我们的目标Wi-Fi。

Xx代表对方公司的缩写,为了保护对方公司的信息,我在文章中使用了Xx来代替。我们决定对这三个Wi-Fi进行密码爆破,以便进入对方的内网。

0x04 攻击思路

我们制定了以下攻击思路:

- 抓取目标Wi-Fi的握手包

- 在招聘网站投递简历,然后正大光明地进入对方公司面试

- 使用BadUsb设备进入对方公司内部网络

0x05 攻击Wi-Fi

0x05.1 准备的工具

为了攻击Wi-Fi,我们准备了一台Mac电脑(因为自带airport工具可以抓取Wi-Fi包)和一台Kali虚拟机(用于密码爆破)。

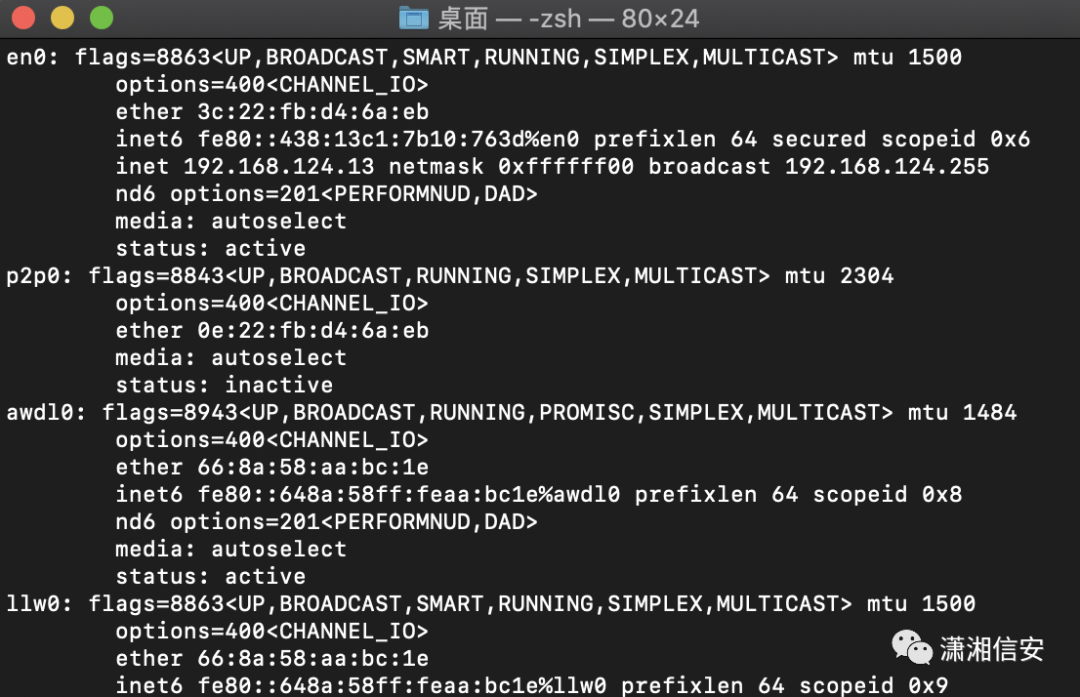

0x05.2 获取当前网卡名称

我们使用命令ifconfig来获取Mac电脑的网卡名称,一般情况下,Mac的网卡名称都是en0。

0x05.3 抓取Wi-Fi包

由于我使用的是Mac系统,所以可以使用系统自带的airport工具来抓取包。主要有两条命令可以在Mac命令行下执行:

- 查看可用的Wi-Fi网络:sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

- 监听Wi-Fi网络并抓取握手包:sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport [网卡名称] sniff [频道]

通过查看可用的Wi-Fi网络,我们确定了目标Wi-Fi的名称。然后,我们选择了Xx_Public进行密码爆破。执行命令如下:

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 5

通过上述命令,我们成功开始监听Wi-Fi网络,并且Wi-Fi图标会发生变化,变成一个小眼睛图标。监听一段时间后,使用control+c停止监听,系统会将抓取到的数据保存到本地的/tmp/xxx.cap文件中。

0x05.4 密码构造思路

密码构造是本章节的核心。为了保护项目的具体细节,我将以另一个公司名字(例如百度证券)作为例子进行讲解。假设目标公司的官网是bdzq.com,那么我们可以围绕这个简称构造密码字典。以下是主要的密码生成规则:

基础规则:

- 公司简称全小写

- 公司简称首字母大写

- 公司简称全大写

密码:

- 公司简称@123456

- 公司简称_123456

- 公司简称123456

- 公司简称@123!@#

- 公司简称_123!@#

- 公司简称123!@#

- 公司简称@年份

- 公司简称@年份月份

- 公司简称_年份

- 公司简称_年份月份

- 公司简称年份

- 公司简称年份月份

- 公司简称@门牌号(例如门牌号1801表示18楼1号房)

- 公司简称_门牌号

- 公司简称门牌号

生成的密码字典例子:

- bdzq@

- bdzq_

- bdzq

- 其他常用弱口令

-

bdzq@123456

-

bdzq_123456

-

bdzq123456…

-

bdzq@2010 – bdzq@2021

-

bdzq2010 – bdzq2021

-

bdzq2010 – bdzq2021

-

bdzq@201001 – bdzq@202112

-

bdzq201001 – bdzq202112

-

bdzq201001 – bdzq202112

大致上就是这样组合生成密码字典。

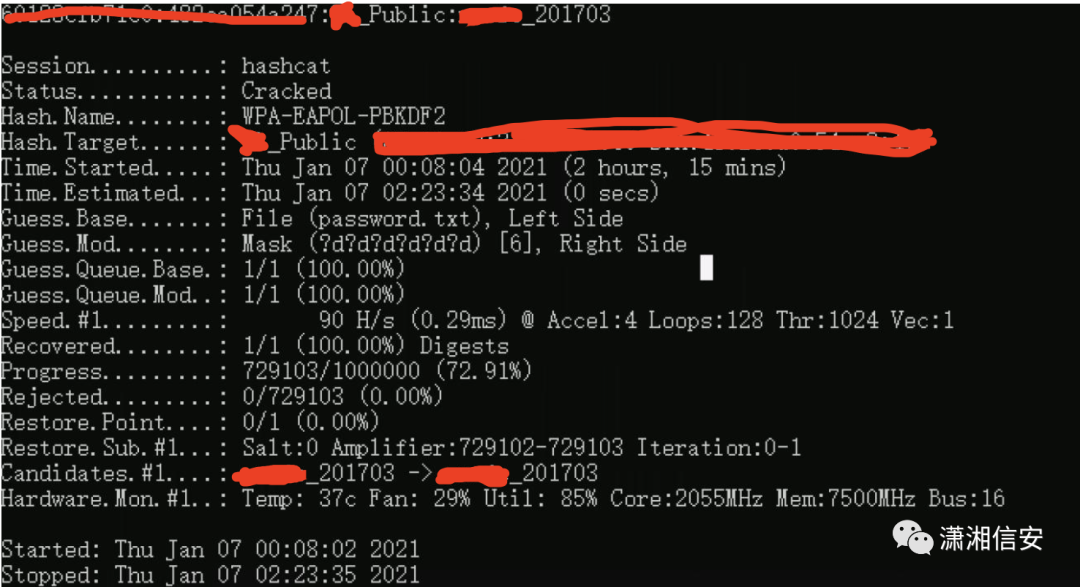

0x05.5 密码爆破

由于我们已经抓取到了握手包,我们可以回到家中进行密码爆破。经过一段时间的爆破,我们最终成功破解了XxPublic的密码:bdzq201703。

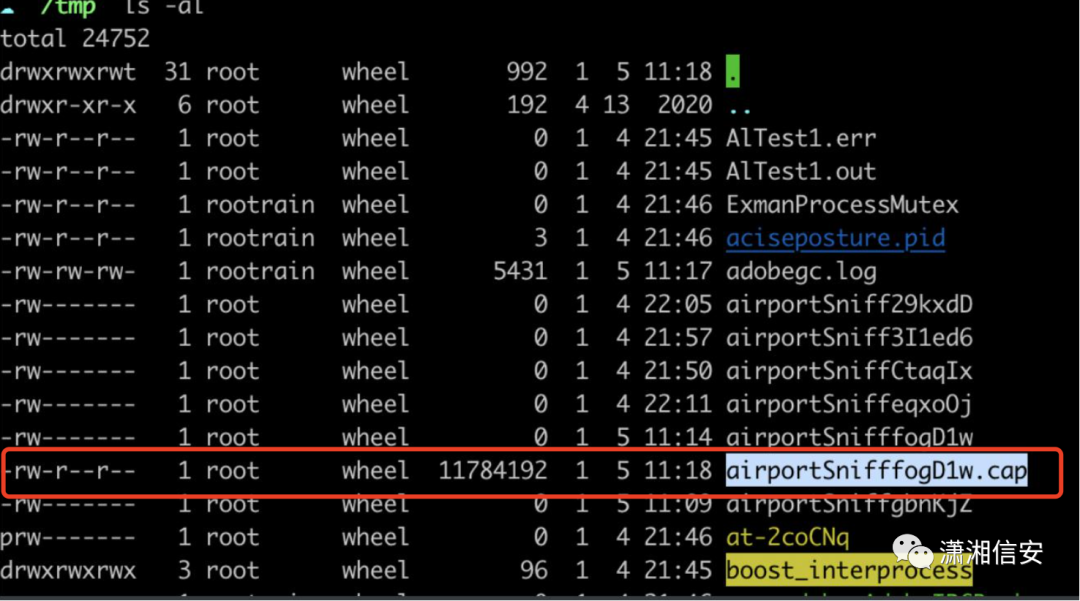

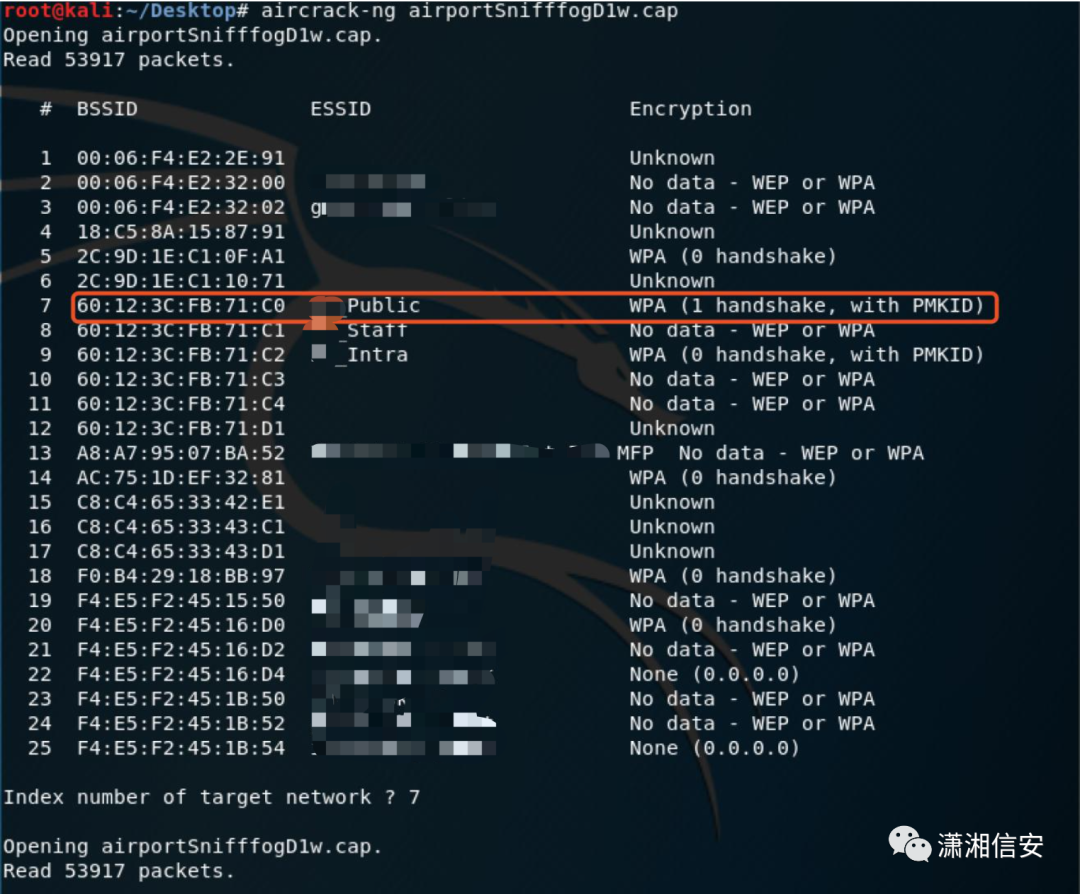

要验证抓取到的.cap文件中是否包含握手包,可以使用以下命令:

sudo aircrack-ng /tmp/airportSnifffogDlw.cap

在上图中,WPA(1 handshake)表示我们成功抓取到了握手包,可以进行密码爆破。记住BSSID为60:12:3c:fb:71:c0,我们在爆破时会用到。以下是密码爆破的命令:

- 将抓取到的握手包/tmp/airportSnifffogDlw.cap放入Kali中

- 进入Kali

- 执行以下命令进行密码爆破:

sudo aircrack-ng -w 密码字典.txt -b 60:12:3c:fb:71:c0 /tmp/airportSnifffogDlw.cap

0x05.6 最终成果

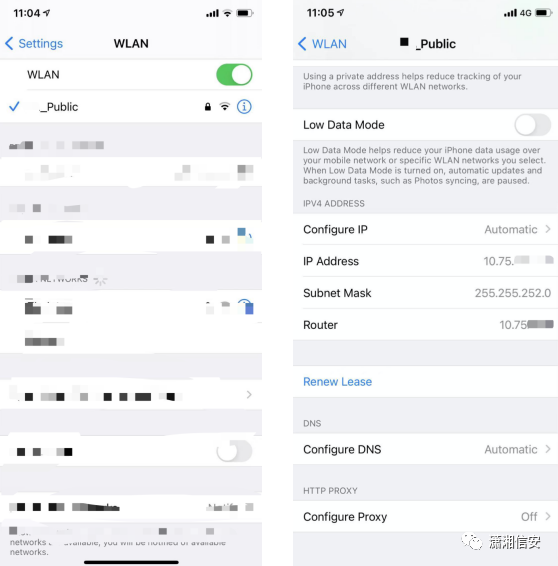

第二天,我们再次来到目标公司大楼,坐电梯到达17楼货梯处。我靠近角落打开手机,使用破解出来的密码成功连接了Xx_Public,最终成功接入了对方的内网。

0x06 攻击Wi-Fi

0x06.1 攻击思路

在实施攻击的前几天,我们通过招聘网站投递了一份前端程序员的简历。然后,我们去了对方公司大楼,声称是来面试的,这样就成功混入了对方公司。接下来,我们尝试通过与前端人员的交流来进一步渗透。

我们分工合作,伙伴A负责面试,伙伴B负责监视CS是否上线,我负责实时监听伙伴A与对方公司的对话,并根据情况采取相应的行动。以下是我们的角色分配:

- 伙伴A进行上楼面试

- 伙伴B监视CS是否上线

- 我负责监听伙伴A的手机声音,并根据与对方公司的对话采取行动

我们按照剧本进行行动,看看最终的结果如何。

0x06.2 实施攻击

这次,伙伴A再次来到目标公司的18楼,这里可能有人好奇为什么选择18楼而不是17楼或19楼。我们选择18楼是因为17楼不是主要的技术楼层,我们投递的简历是前端相关的,所以不好确定是否适合。而18楼是程序员的楼层,更符合我们投递的简历,并且有可能连接到域。19楼是安全人员的楼层,那里的人员对安全意识较高,我们上去很容易暴露。

伙伴A再次来到目标公司的18楼,走到前台门禁处,遇到了一个前台小姐姐。他直接告诉前台小姐姐自己是来面试的,并请求帮忙开门。

在这个过程中,有一些小细节需要注意。通常,前台会询问你与预约的HR的名字以及应聘的岗位等。这时,我们之前收集到的信息就派上用场了。我们了解到目标公司目前缺少前端人员,所以伙伴A告诉前台小姐姐他是来面试前端开发岗位的。以下是实战中的对话:

前台小姐姐:您好,您是与哪位HR预约面试的?您应聘的岗位是什么?

伙伴A:我是来应聘前端开发岗位的。哎呀!我忘了问HR的名字,我现在给他打个电话。(然后拨通电话给伙伴C,伙伴C接到电话后等待3-5秒后故意挂断)

伙伴A:让我过来的HR现在应该在开会,我刚才和他通电话的时候他说在忙,叫我先来18楼的休息室或会议室等一下他。

前台小姐姐:好的,那您先简单记录下您的个人信息,这里有一份笔试题,我带您去会议室先答题。

伙伴A:哎呀,不好意思,突然想起来一件重要的事情,HR交代我一定要记得带简历过来,我来到这里以后一直找不到打印店打印,你这里有打印机吗?可以帮我打印一下吗?

前台小姐姐:噢!这个没问题的。您加下我微信吧,发过来给我。

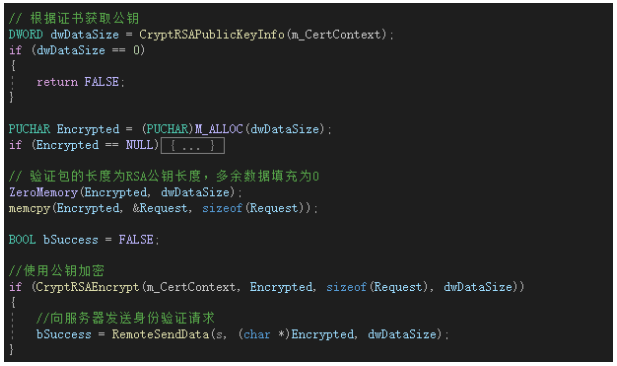

伙伴A趁着假装登记个人信息的时候,伙伴C提供了一份免杀的简历马,通过微信发送给伙伴A。伙伴A登记个人信息几分钟后,假装翻看微信时,假装发现了简历。伙伴A说可能前几天修改简历时没有保存好,格式有问题,打不开也没关系,晚点再去下面找打印店打印,提出先做面试题。

最后,伙伴C告诉伙伴A目标已上线,伙伴C因为与伙伴A的手机一直在语音通话,所以直接回复说目标已上线,可以撤离目标公司。

0x06.3 最终成果

最终,我们成功上线,并且进入了目标公司的内网。在内网中,我们通过查看前台小姐姐的电脑和读取密码,获取了部分数据。我们还找到了堡垒机的IP,并发现可以访问,这是一个常用的堡垒机。于是,我们利用0day漏洞控制了堡垒机,并继续进行渗透。

0x07 攻击Wi-Fi

0x07.1 攻击思路

第一次近源攻击时,由于紧张导致口干舌燥和肚子疼。整个过程虽然简单,但确实很有趣。回顾过去,我认为我们下次可以在以下几个方面进行改进:

- 最小化BadUsb中的命令行窗口(这个可以做,但当时我们有点懒)

- 调整心态,将自己视为正常的面试者,不容易让人感觉不自然

- 准备一份正常的简历和一份简历马,让前台先点击简历马,然后再让前台点击我们准备好的正常简历进行打印,这样前台就不会怀疑

- 提前准备免杀马,这次项目由于没有提前准备,导致我们的一个小伙伴一直到凌晨4点才完成免杀

- 在忽悠对方之前,先去厕所放松自己,因为紧张可能导致肚子疼等不适感

- 成功上线后,我们三个人中有两个人因为紧张而需要去厕所。是的!其中一个就是我…最后,我想说一句,渗透真的很有趣。

END

量子哈希

量子哈希