在这篇文章中,我们将一起学习不同类型的哈希函数。哈希函数是一种常见的加密方法,不同的哈希函数具有不同的特征。让我们来看看其中一些常见的哈希函数。

MD5是最常见的哈希函数之一,我们通常会看到32位或16位的MD5哈希值。下面是字符串’admin’经过MD5加密后的哈希值:

MD5(admin,32) = 21232f297a57a5a743894a0e4a801fc3

MD5(admin,16) = 7a57a5a743894a0e

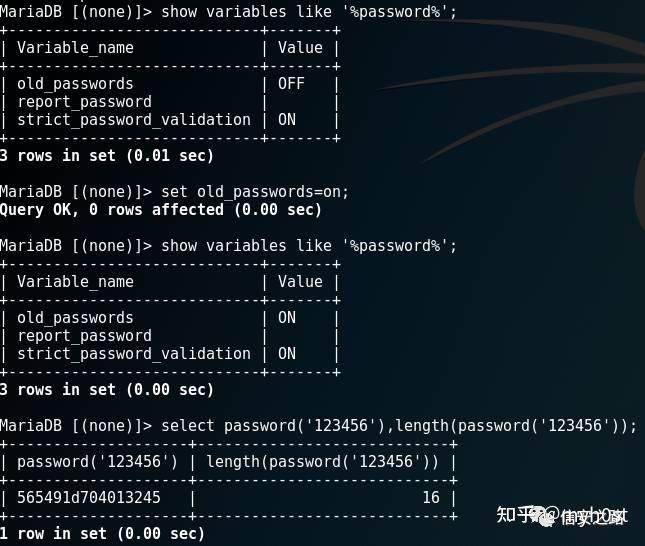

MySQL中的用户哈希通常分为两种,一种是旧版本的哈希函数,适用于版本小于4.1的数据库,另一种是最新的加密方式。让我们逐一介绍它们。

MySQL-Old是用于保持与4.1之前客户端向后兼容性的长密码哈希值生成方法。让我们看看字符串’123456’经过MySQL-Old加密后的哈希值:

565491d704013245

要使用这种加密方式,需要在MySQL中设置old_passwords选项,可以使用以下命令打开:

set old_passwords=on;

MySQL-Old的特征是哈希值的第一位和第九位是0到7的数字,其他位是小写字母和数字的组合。

在新版本的MySQL中,字符串’123456’经过加密后的哈希值如下:

*6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9

这种哈希值的特征是以*号开头,后面是由大写字母和数字组成的40位字符串。

Blowfish算法是一种对称密钥分组密码算法,可用于加密64位长度的字符串。我们经常使用PHP对密码进行Blowfish算法加密。字符串’admin’经过Blowfish算法加密后的结果如下:

salt:mynameismyh0stthisistest

$2a$07$mynameismyh0stthisisteObpeGOQX6ayyzilPpLnt3/Ia5YhnZUG

通过对比哈希值和盐值,可以看出哈希值的前29位是已知的,剩下的31位是经过加密生成的。

Joomla!是一款知名的内容管理系统,因此我们经常遇到Joomla的哈希加密。不同版本的Joomla使用不同的加密方式,让我们逐一介绍:

1.长度为65位且中间存在’:’的哈希值通常是使用MD5加密的,加密函数如下:

md5($password.$salt);

字符串’admin’经过加密后的结果如下:

$salt = ‘1myh0stmyh0stmyh0stmyh0stmyh0st1’

ed123ac774848c80369a71c9d3fc2348:1myh0stmyh0stmyh0stmyh0stmyh0st1

2.长度为60位且以”$2y$”开头的哈希值通常是使用crypt()加密方式,加密函数如下:

passwordhash($password, PASSWORDBCRYPT);

字符串’admin’经过加密后的结果如下:

$2y$10$/CpTcHb.CwuUvKXHMjn.U.miYQlhT5aFTOoR5v7C53mCeURF8BQNCV

vBulletin是一款广泛使用的PHP论坛系统,其加密方式为:

md5(md5($pass).$salt)

字符串’admin’经过加密后的哈希值如下:

$salt=myh0st

2c995e56751e249db3d8a92a0ce06b87:myh0st

国内的Discuz!论坛也采用了类似的加密方式。

PhpBB3是一个基于Apache和MySQL的PHP论坛程序,应用广泛。字符串’admin123’经过phpBB3的加密方式加密后的哈希值如下:

$2y$10$/ulvVKVLAmnnHTmgGoU6v.spv8zcXHda1Ip6o4ey1a1Zh/ileVibC

对于不同版本的phpBB,使用不同的加密方式。以上列出的加密方式都是phpBB曾经使用过的,不同版本的哈希值具有不同的特征,需要逐个进行测试。

WordPress是一款知名的博客程序,字符串’admin’经过Wordpress的加密方式加密后的结果如下:

$P$Ba6iDBlMOmFPodK5crh011brnHCYBi0

从上面的哈希值可以看出,Wordpress的特征是哈希值以$P$开头。

Drupal是全球三大开源内容管理系统之一,字符串’admin’经过最新版Drupal的加密方式加密后的结果如下:

$S$Eob5FLkSlZTiyFVGT1eNN6KgtJvr0wuJcdI7Knz/3SxRYQ0ytlVi

这是最新版8.3.7生成的哈希值,从上面可以看出哈希值的特征是以$S$开头,后面有52位的字符串。

sha512crypt和SHA512(Unix)是在Unix系统下对用户密码进行哈希的方式。字符串’admin’经过哈希后的密文如下:

$6$B.x74T.A$/t1xvomJK/ibsSdm3Ud991bq/4iK.Ci5ApAUbxsSgBz8Un2AnDGQJg3YMLCCHGig16a8hB0CD7WUtllf8KgwZ.

从上面的哈希值可以看出,这类哈希值以$6$开头,中间有八位的盐值,后面22位是加密后的字符串。

除了上述提到的哈希类型,还有许多其他类型的哈希函数。推荐使用hashcat工具进行破解,具体可以参考之前的文章《密码破解那些事》。在处理密码字典时,常用的命令是sort和uniq,这些是Linux下的小工具,也可以从Cygwin中提取出这两个可执行文件来使用。

常用命令解释:

sort pass.txt | uniq -c > temp.txt

在获取到密码字典后,可以使用上述命令对密码文件进行排序、去重和统计重复次数。

sort -r -k 1 temp.txt > temp2.txt

上述命令对已经去重和统计的文件进行二次排序,将出现次数最多的密码排在前面,这样可以了解用户的密码习惯,找出常用的弱口令。

总结:

在分析大型密码字典时,sort和uniq命令非常有用。结合之前我写的文章《关于密码字典那些事》,使用Python或其他工具分析和处理字典,根据不同的目标获取专用字典,可以大大提高成功率。

感谢大家一直以来的支持,我会继续努力带来更好的文章。今天是中国的七夕情人节,祝愿单身的朋友们表白成功,有女朋友的朋友们求婚成功,已婚的朋友们感情更加深厚。最后,分享一个小视频给大家。

量子哈希

量子哈希