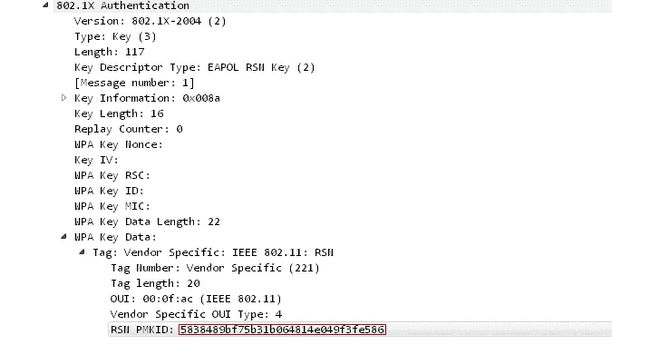

根据Hashcat首席开发人员的发现,最新的WiFi黑客攻击针对的是WPA/WPA2无线网络协议,并利用了成对主密钥标识符(PMKID)的漫游功能。这项攻击是在分析WPA3安全标准时意外发现的,使得传统的Wi-Fi网络变得不再那么安全。新的攻击策略允许黑客在几分钟内直接从路由器中提取ID信息。过去,黑客破解WPA/WPA2加密协议是一项繁重且耗时的过程,需要采用中间人的方法,并等待合法用户登录安全网络,然后使用无线工具拦截从客户端发送到Wi-Fi路由器的信息进行身份验证的四方握手过程。这个握手过程验证成对主密钥标识符(PMKID),WPA/WPA2安全路由器使用该标识符来建立用户和接入点之间的连接。黑客通过捕获这些信息,然后使用Hashcat或其他自动破解工具进行暴力破解密码。整个过程可能需要数小时,具体取决于暴力破解所需的时间和Wi-Fi网络的噪音等因素。然而,新的攻击策略允许黑客直接从路由器中提取PMKID,无需等待用户登录或了解四次握手过程。这种新的WiFi黑客攻击方法可能使黑客能够恢复预共享密钥(PSK)登录密码,从而入侵您的Wi-Fi网络并窃听互联网通信。为了使用PMKID破解WiFi密码,以下是一些步骤:

根据研究人员的说法,以前已知的WiFi黑客攻击方法要求黑客等待某人登录网络并捕获完整的EAPOL四次认证握手,EAPOL是一种网络端口认证协议。然而,新的攻击方法不再需要黑客在目标网络上捕获凭据之前等待另一个用户登录。相反,它是通过在接收到来自接入点的请求后,使用单个EAPOL帧在RSN IE上执行的。RSN IE是一种用于在802.11无线网络上建立安全通信的强健安全网络信息元素。PMKID是在客户端和接入点之间建立连接所需的密钥之一。以下是使用PMKID破解WiFi密码的步骤:

步骤1:攻击者可以使用工具(如hcxdumptool)从目标访问点请求PMKID,并将接收到的帧转储到文件中。

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

步骤2:使用hcxpcaptool工具,将帧的输出(以pcapng格式)转换为Hashcat接受的散列格式。

$ ./hcxpcaptool -z test.16800 test.pcapng

步骤3:使用Hashcat密码破解工具获取WPA PSK(预共享密钥)密码。

$ ./hashcat -m 16800 test.16800 -a 3 -w 3’?l?l?l?l?l?lt!’

破解目标无线网络的密码可能需要一段时间,具体取决于密码的长度和复杂程度。需要注意的是,这种攻击方式不会影响到WPA3协议。根据研究人员的说法,这种新的WiFi黑客攻击方法适用于启用了漫游功能的802.11i/p/q/r网络(大多数现代路由器)。为了保护WiFi网络安全,建议用户使用难以破解的安全密码。此外,这种WiFi攻击方法也不适用于下一代无线安全协议WPA3,因为新协议采用了现代密钥建立协议(SAE),使其难以攻击。

量子哈希

量子哈希