作为一名已经转型为甲方前渗透测试人员的我,我意识到在SRC博文分享中,大多数都是关于攻击的介绍。然而,更重要的是从防御的角度来思考安全问题。本文将分享我在日常工作中遇到的一个难题。背景是我们公司使用Windows AD域作为企业认证的基础设施,我们需要对员工的域账户密码进行弱口令检测,以评估口令复杂度策略的执行情况和效果。

这个问题的难点在于解决方法。我们采用了一种离线检测的方法,以满足甲方内部安全自查的需求。大致思路如下:我们使用域密码文件提取账号密码文件的哈希值,然后使用弱口令字典生成哈希值进行匹配。通过这种方式,我们可以获取弱口令字典中已命中的密码,并逐一通知员工进行修改。

我们在Windows 2008虚拟机上搭建了域控环境,并使用了以下工具:Ntdsutil用于提取域控密码文件,QuarksPwDump用于提取密码文件的哈希值(支持提取过万条哈希值),SAMInside用于Windows域控哈希破解,Rainbow crack用于批量查询彩虹表。

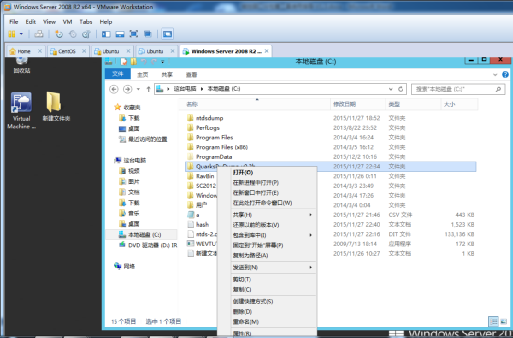

首先,我们需要提取域密码的哈希值。建议由域控管理员进行操作。登录域控,将QuarksPwDump工具文件夹拷贝至域控服务器,并在该文件夹上按住Shift键同时右击,选择在此处打开命令窗口。

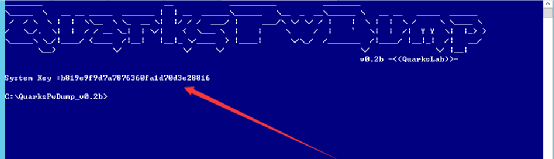

运行QuarksPwDump.exe -k命令,会出现一个新的蓝色窗口,显示systemkey值。请记录下域控密码文件的syskey值。

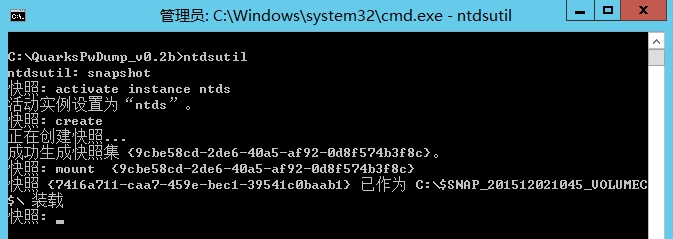

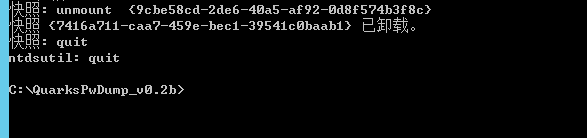

另外,打开一个命令窗口,输入ntdsutil,调用快照工具,对域控密码文件进行快照备份并装载,记录快照集的ID(即快照集{}号中的值)。ntdsutil的命令步骤如下图所示:

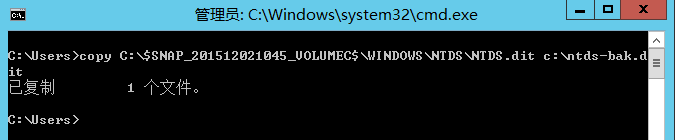

然后,再打开一个命令窗口,将快照文件拷贝到C盘,并将其重命名为NTDS-bak.dit(拷贝文件的名称和位置可以根据需要自行选择)。

C:Windowssystem32>copy c:$SNAP201511260029VOLUME C$WINDOWSNTDSNTDS.dit c:NTDS-bak.dit

拷贝成功后,回到第一个命令窗口,卸载快照。

使用esentutl工具对ntds-bak.dit备份文件进行数据格式修复。修复命令如下图所示:

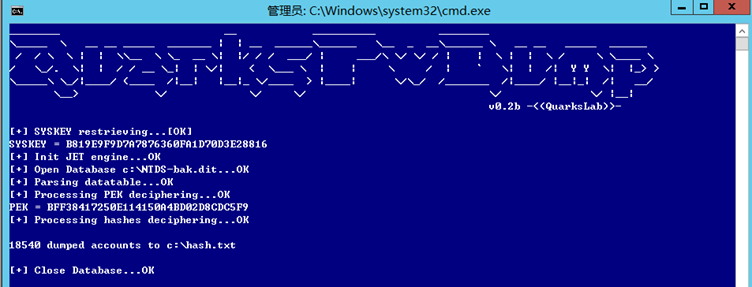

使用QuarksPwDump工具提取备份文件中的哈希值,并将其输出至hash.txt文件中。-sk参数即为之前记录的syskey值。

在工具的蓝色界面中输入QuarksPwDump.exe -dhd -nt c:NTDS-bak.dit -sk b819e9f9d7a7876360fa1d70d3e28816 -o c:hash.txt,开始导出哈希值并生成txt文件至C盘(路径必须与之前拷贝的路径相同,生成的hash.txt文件可以根据需要自定义位置)。

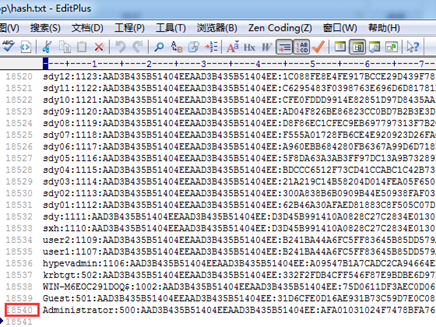

导出的hash.txt文件的格式为:用户名称:RID:LM-HASH值:NT-HASH值。将其复制到hashcat或彩虹表中进行计算。

经过测试,该工具支持超过1万条哈希值。

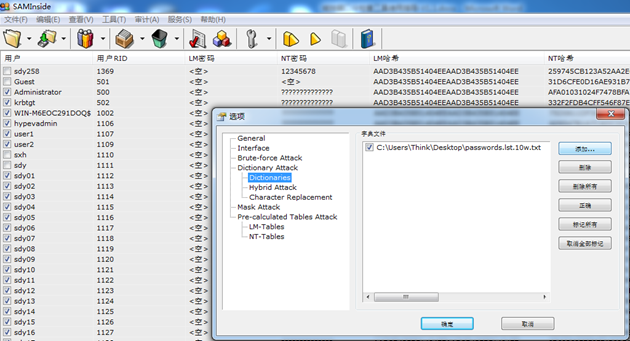

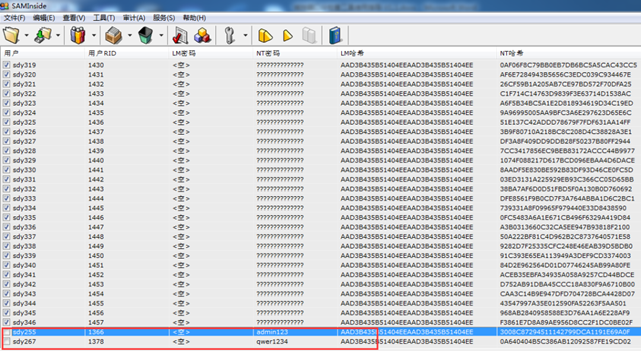

哈希值碰撞完成后,由负责密码口令管理员或安全项目组成员执行哈希值匹配工作。双击SAMInside.exe文件启动软件,在选项的字典攻击中,点击添加,将准备好的10万条弱口令txt文件添加到软件中。

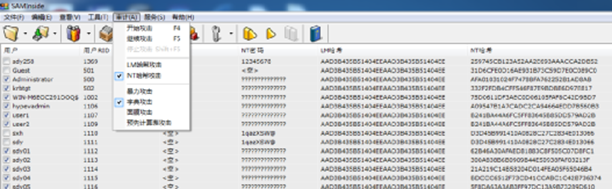

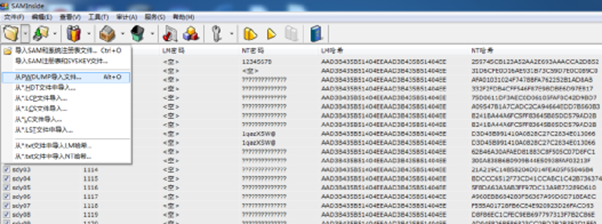

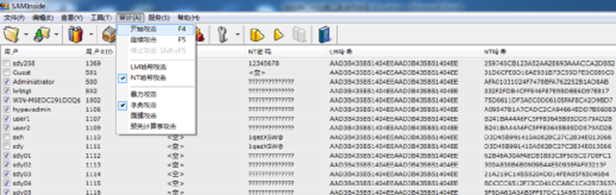

在审计中勾选NT哈希攻击和字典攻击,并在文件菜单中选择从pwdump中导入从域控中提取的hash.txt文件。点击审计,然后开始攻击,等待10分钟即可看到在字典范围内的弱密码。

在软件界面的开头和结尾都可以看到被字典攻击出来的弱口令。

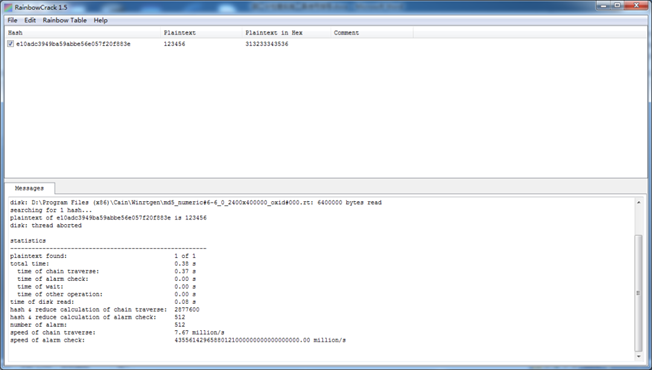

当然,您也可以使用彩虹表工具RainbowCrack或kali的hashcat工具。具体步骤是,双击rcrack_gui.exe启动彩虹表查询工具,打开右上角的文件菜单,选择导入单个哈希值、批量导入哈希文件或批量导入pwdump文件等选项,导入哈希值。

选择彩虹表,选择单个彩虹表数据文件位置,或选择多个彩虹表所在的目录进行批量匹配。选择相应的算法(LM/md5/sha1)、组合(大小写字母混合、小写字母、数字)和长度(最小6位,最大6位)的彩虹表,点击选择后进行匹配查询。

查询完成后,在软件的明文一栏中将显示哈希的明文。

您可以保存结果并导出。

通过这种离线破解的方法,我们既能满足业务的稳定性要求,又能全面地检查公司目前域账号的弱口令。无论您是甲方还是乙方的技术人员,都可以参考这种方法。我希望各位技术大神能够指点迷津,非常感谢。

END

量子哈希

量子哈希