John the Ripper是一款被广泛使用的密码破解工具,它能够帮助渗透测试工程师破解各种类型的密码,包括本地用户密码、网络认证密码、数据库密码等。在本文中,我们将从渗透测试工程师的角度,详细介绍John the Ripper的使用方法和技巧,以及它的一些局限性和应对措施。

一、John the Ripper的使用方法和技巧

-

安装John the Ripper:John the Ripper可以在Windows、macOS和Linux等操作系统上运行。渗透测试工程师可以从John the Ripper官网下载并安装该工具。

-

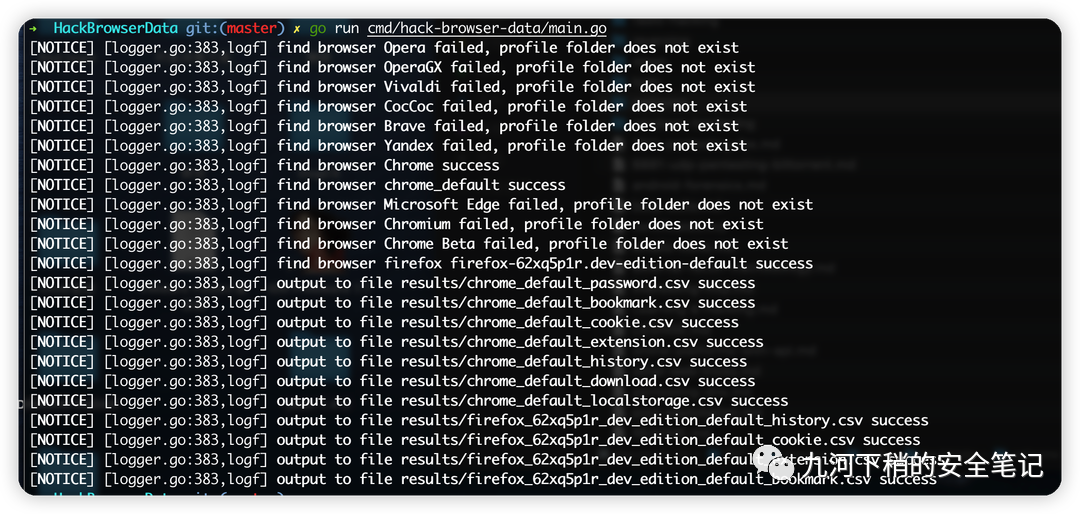

准备密码文件:John the Ripper需要一个包含密码哈希值的文件,以便破解其中的密码。渗透测试工程师可以使用各种工具来获取密码哈希值,例如本地密码哈希提取工具、网络流量分析工具、数据库哈希提取工具等。

-

配置John the Ripper:John the Ripper支持各种配置选项,可以根据需要进行调整。例如,可以选择不同的破解模式、使用不同的字典文件等。渗透测试工程师可以根据具体情况来配置John the Ripper。

-

运行John the Ripper:运行John the Ripper的命令格式为“john [选项] [密码文件]”,其中选项包括破解模式、字典文件、CPU线程数等。渗透测试工程师可以根据需要来选择不同的选项。在破解过程中,John the Ripper会使用字典文件中的单词和规则来生成密码,然后与给定的哈希值进行匹配。如果找到匹配的密码,就会输出密码明文。

-

使用字典文件:字典文件是John the Ripper破解密码的重要工具,它包含各种可能的密码组合,例如单词、数字、符号等。渗透测试工程师可以使用现成的字典文件,也可以自己创建字典文件。为了提高破解效率,可以根据具体情况来选择合适的字典文件。

-

使用规则文件:规则文件是John the Ripper破解密码的另一个重要工具,它包含各种密码生成规则,例如大小写转换、字符替换、密码组合等。渗透测试工程师可以使用现成的规则文件,也可以自己创建规则文件。为了提高破解效率,可以根据具体情况来选择合适的规则文件。

-

多线程破解:John the Ripper支持多线程破解,可以利用多个CPU核心来加速破解。渗透测试工程师可以根据自己的计算机配置来选择适当的线程数,以提高破解效率。

-

暴力破解和字典攻击:John the Ripper支持暴力破解和字典攻击两种模式。暴力破解模式会尝试所有可能的密码组合,速度较慢,但可以破解较为复杂的密码。字典攻击模式会使用字典文件中的单词和规则来生成密码,速度较快,但对于较为复杂的密码可能无法破解。

-

GPU加速:John the Ripper还支持使用GPU加速破解,可以利用GPU的并行计算能力来加速破解。渗透测试工程师可以根据自己的GPU配置来选择是否使用GPU加速。

二、John the Ripper的局限性和应对措施

尽管John the Ripper是一款强大的密码破解工具,但它仍然存在一些局限性。下面列举一些常见的局限性和应对措施:

-

密码哈希值的获取:John the Ripper需要一个包含密码哈希值的文件来进行破解,但有些情况下可能无法获取密码哈希值。例如,如果密码是明文存储在数据库中的,就无法获取哈希值。在这种情况下,渗透测试工程师可以尝试使用其他工具来获取密码,例如数据库注入工具。

-

密码复杂度:一些密码可能非常复杂,例如由随机字符组成的密码。这些密码可能需要暴力破解才能成功破解,但暴力破解需要大量的计算资源和时间,可能无法在可接受的时间内完成破解。在这种情况下,渗透测试工程师可以尝试使用其他方法来获取密码,例如社会工程学攻击。

-

密码哈希算法:不同的密码哈希算法具有不同的安全性和破解难度。一些常见的哈希算法,例如MD5和SHA-1,已经被证明存在严重的安全漏洞,可以很容易地被破解。在这种情况下,渗透测试工程师可以尝试使用更安全的哈希算法来存储密码。

-

防护措施:为了防止密码被破解,一些组织可能采取各种防护措施,例如密码策略、多因素认证、账户锁定等。这些防护措施可能会增加密码破解的难度和时间,使得破解变得更加困难。在这种情况下,渗透测试工程师可以尝试使用其他方法来获取敏感信息,例如漏洞利用或社会工程学攻击。

三、总结

John the Ripper是一款强大的密码破解工具,它可以帮助渗透测试工程师破解各种类型的密码,包括本地用户密码、网络认证密码、数据库密码等。渗透测试工程师可以根据需要来选择不同的破解模式、字典文件、规则文件等,以提高破解效率。然而,John the Ripper仍然存在一些局限性,例如密码哈希值的获取、密码复杂度、密码哈希算法、防护措施等。渗透测试工程师应该合理、合法地使用它。

Hashcat是一款用于破解哈希值的工具,它是当前市场上最快的密码破解工具之一。该工具支持各种密码哈希类型,包括MD5、SHA1、SHA256、SHA512等,同时也支持各种加密算法,如AES、DES、Blowfish等。本文将从渗透测试工程师的角度出发,详细介绍Hashcat的使用方法、原理、工具特点以及相关的技术细节。

一、Hashcat的使用方法

-

安装Hashcat:Hashcat可以在Windows、Linux和macOS等操作系统上运行。您可以从Hashcat的官方网站下载最新版本。在安装Hashcat之前,确保您的计算机已安装适当的显卡驱动程序,并正确配置系统以支持GPU计算。

-

准备哈希文件:在使用Hashcat之前,需要准备一个包含密码哈希值的文件。通常称为哈希文件,其中包含需要破解的密码哈希值。可以使用各种密码哈希提取工具(如John the Ripper、Pwdump、Mimikatz等)提取哈希值,并将其保存到文本文件中。哈希文件的格式通常是每行一个哈希值,每个哈希值包含一个用户名和一个密码哈希值。

-

运行Hashcat:在使用Hashcat之前,需要了解一些Hashcat的命令行选项和参数。例如,需要指定使用的密码哈希类型、破解模式、字典文件、规则文件等。Hashcat的命令行选项非常丰富,可以使用“–help”选项查看所有可用的选项和参数。

下面是一个使用Hashcat破解MD5哈希值的示例命令:

hashcat -m 0 -a 0 hash.txt rockyou.txt

在上述命令中,“-m”选项指定使用的哈希类型为MD5,“-a”选项指定使用的破解模式为字典攻击,“hash.txt”是包含哈希值的文件,“rockyou.txt”是一个常用密码字典文件。

二、Hashcat的原理

Hashcat的原理基于暴力破解和字典攻击。暴力破解是尝试使用所有可能的密码组合来破解密码哈希值,这种方法需要大量的计算资源和时间。字典攻击是使用预先准备好的密码字典来尝试破解密码哈希值,通常比暴力破解更高效。

Hashcat利用GPU硬件加速来提高破解速度,可以同时使用多个GPU设备进行密码破解。同时,Hashcat还支持多种破解模式和技术,如混合攻击、规则攻击、掩码攻击等,可以根据不同的场景和需求选择最合适的破解模式。

三、Hashcat的特点

-

高速破解:Hashcat是当前市场上最快的密码破解工具之一,可以利用GPU硬件加速来提高破解速度。在使用Hashcat进行密码破解时,可以同时使用多个GPU设备进行破解操作,进一步提高破解速度。

-

支持多种破解模式:Hashcat支持多种破解模式和技术,如暴力破解、字典攻击、混合攻击、规则攻击、掩码攻击等。这些破解模式可以根据不同的场景和需求选择,提高破解效率和成功率。

-

支持多种哈希类型和加密算法:Hashcat支持多种密码哈希类型和加密算法,包括MD5、SHA1、SHA256、SHA512等,同时也支持各种加密算法,如AES、DES、Blowfish等。这些功能使得Hashcat可以应对各种密码破解场景和需求。

-

支持多种字典和规则文件:Hashcat支持多种密码字典和规则文件,可以根据不同的场景和需求选择最合适的字典和规则文件。同时,Hashcat还支持自定义字典和规则文件,根据具体需求创建自己的字典和规则文件。

四、技术细节

-

GPU硬件加速:Hashcat利用GPU硬件加速来提高破解速度。在使用Hashcat进行密码破解时,可以同时使用多个GPU设备进行破解操作,进一步提高破解速度。在使用GPU硬件加速之前,需要确保计算机上已安装适当的显卡驱动程序,并正确配置系统以支持GPU计算。

-

破解模式:Hashcat支持多种破解模式和技术,如暴力破解、字典攻击、混合攻击、规则攻击、掩码攻击等。这些破解模式可以根据不同的场景和需求选择,提高破解效率和成功率。例如,在使用字典攻击模式时,需要选择适当的密码字典文件进行破解操作。

-

字典文件:Hashcat支持多种密码字典文件,包括常用密码字典、特定领域的密码字典、自定义密码字典等。在使用字典攻击模式时,需要选择适当的密码字典文件进行破解操作。同时,可以使用Hashcat的内置规则和技术来增强字典攻击效果。

-

规则文件:Hashcat支持多种规则文件,包括内置规则和自定义规则。规则文件可用于修改密码字典中的密码,增强字典攻击效果。例如,可以使用Hashcat的内置规则文件将密码中的数字和符号替换为其他字符,增加密码破解难度。

五、总结

总的来说,Hashcat是一款功能强大的密码破解工具,可以帮助渗透测试工程师破解各种类型的密码。然而,Hashcat仍然存在一些局限性和缺陷,需要谨慎使用,并遵守法律和道德规范。

Aircrack-ng是一款流行的用于破解Wi-Fi密码的工具,它可以通过捕获Wi-Fi流量并分析其中的数据包来破解加密的Wi-Fi密码。在本文中,我们将从渗透测试工程师的角度详细阐述Aircrack-ng的使用和原理,以帮助渗透测试工程师更好地了解和应用这个工具。

一、Aircrack-ng简介

Aircrack-ng是一款用于破解Wi-Fi密码的工具,它是Aircrack和Airodump等多个工具的集合体。Aircrack-ng的主要功能是捕获Wi-Fi流量并对其进行分析,以破解加密的Wi-Fi密码。它支持多种加密协议,包括WEP、WPA和WPA2,并可在Linux、Windows和macOS等多个平台上运行。

Aircrack-ng的主要组件包括Airodump-ng、Airmon-ng、Aireplay-ng和Aircrack-ng等工具。其中,Airodump-ng用于捕获Wi-Fi数据包,Airmon-ng用于设置Wi-Fi接口为监视模式,Aireplay-ng用于生成和注入数据包,Aircrack-ng用于破解密码。这些工具可以单独使用,也可以组合使用以实现更复杂的攻击。

二、Aircrack-ng的原理

Aircrack-ng的破解原理基于对Wi-Fi数据包的分析和破解。当Wi-Fi设备进行通信时,它们会发送和接收数据包,其中包括管理帧、控制帧和数据帧等类型。管理帧包含SSID信息、BSSID信息和信道信息,控制帧包含帧序列号和认证信息,数据帧则包含实际的数据信息。

Aircrack-ng的破解过程通常包括以下步骤:

-

搜索Wi-Fi网络:使用Airodump-ng工具扫描周围的Wi-Fi网络,获取它们的SSID、BSSID和信道等信息。

-

捕获数据包:使用Airodump-ng工具捕获目标Wi-Fi网络的数据包,并将它们保存到文件中。

-

分析数据包:使用Aircrack-ng工具对捕获的数据包进行分析,提取出其中的握手包。

-

注入数据包:使用Aireplay-ng工具生成并注入数据包,以模拟设备之间的通信,进而触发握手包的生成。

-

破解密码:使用Aircrack-ng工具对捕获的握手包进行破解,尝试不同的密码组合,直到找到正确的密码。

在以上步骤中,破解密码的过程最为关键。Aircrack-ng使用字典攻击和暴力破解等方法来破解密码。字典攻击是一种基于已知密码列表的攻击方法,通过尝试预定义的密码列表来破解密码。暴力破解则是一种基于穷举的攻击方法,通过尝试所有可能的密码组合来破解密码。这两种方法都需要大量的计算资源和时间,因此对于较复杂的密码,破解过程可能需要数小时或数天的时间。

三、Aircrack-ng的使用

Aircrack-ng的使用过程可以分为以下几个步骤:

-

确认Wi-Fi适配器:在使用Aircrack-ng之前,需要确认计算机上是否有支持监视模式的Wi-Fi适配器。可以使用Airmon-ng工具列出所有可用的Wi-Fi适配器,并检查它们是否支持监视模式。

-

开启监视模式:在开始破解之前,需要将Wi-Fi适配器设置为监视模式。可以使用Airmon-ng工具开启监视模式,例如使用“airmon-ng start wlan0”命令将wlan0接口设置为监视模式。

-

搜索Wi-Fi网络:使用Airodump-ng工具扫描周围的Wi-Fi网络,并获取目标Wi-Fi网络的SSID、BSSID和信道等信息。可以使用“airodump-ng wlan0mon”命令进行扫描,并使用“airodump-ng –channel 6 –bssid 00:11:22:33:44:55 -w capture wlan0mon”命令捕获目标Wi-Fi网络的数据包。

-

注入数据包:使用Aireplay-ng工具生成并注入数据包,以模拟设备之间的通信。可以使用“aireplay-ng -0 1 -a 00:11:22:33:44:55 -c 66:55:44:33:22:11 wlan0mon”命令生成和注入数据包。

-

破解密码:使用Aircrack-ng工具对捕获的握手包进行破解,尝试不同的密码组合,直到找到正确的密码。可以使用“aircrack-ng -w password.lst capture-01.cap”命令进行密码破解,其中password.lst是密码字典文件,capture-01.cap是捕获的数据包文件。

需要注意的是,在使用Aircrack-ng进行密码破解时,需要遵守法律和道德规范,不得进行未授权的攻击和侵犯他人隐私等行为。

四、Aircrack-ng的局限性

尽管Aircrack-ng是一款功能强大的Wi-Fi密码破解工具,但它仍然存在一些局限性和缺陷。其中一些局限性包括:

-

依赖复杂的攻击过程:Aircrack-ng的密码破解过程需要依次完成多个步骤,并且需要进行多次尝试才能破解密码。这使得整个攻击过程非常复杂和耗时,并且需要高级技能和经验才能操作。

-

受限于Wi-Fi网络的安全设置:Aircrack-ng只能破解采用WEP、WPA和WPA2等弱安全协议的Wi-Fi网络,而对于采用更强的安全协议的网络,则无法进行破解。

-

破解速度受限:Aircrack-ng的破解速度取决于密码的复杂度和字典的大小等因素,对于较复杂的密码,破解速度可能非常缓慢。

-

假阳性率较高:Aircrack-ng的破解过程可能会出现假阳性,即错误地判断某个密码为正确密码。这可能会导致安全漏洞和误判等问题。

综上所述,Aircrack-ng是一款功能强大的Wi-Fi密码破解工具,可以用于测试和评估Wi-Fi网络的安全性。然而,它仍然存在一些局限性和缺陷,需要谨慎使用,并遵守法律和道德规范。

关于我

笔者本人17年就读于一所普通的本科学校,20年6月在三年经验的时候顺利通过校招实习面试进入大厂,现就职于某大厂安全联合实验室。

如何自学黑客&网络安全 黑客零基础入门学习路线&规划

初级黑客

- 网络安全理论知识(2天)

- 了解行业相关背景、前景,确定发展方向。

- 学习网络安全相关法律法规。

- 网络安全运营的概念。

- 等保简介、等保规定、流程和规范(非常重要)。

- 渗透测试基础(一周)

- 渗透测试的流程、分类、标准。

- 信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking。

- 漏洞扫描、漏洞利用、原理、利用方法、工具(MSF)、绕过IDS和反病毒侦察。

- 主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等。

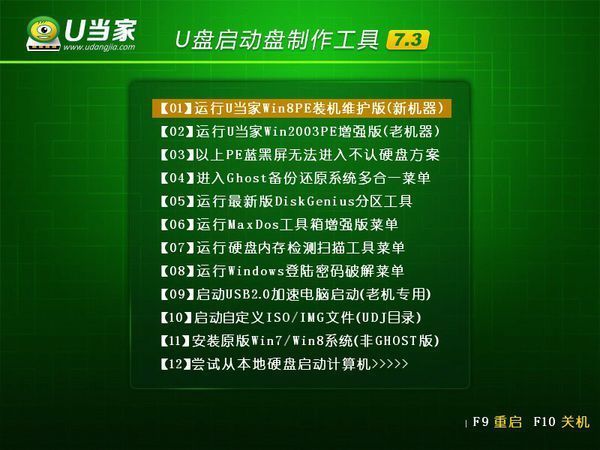

- 操作系统基础(一周)

- Windows系统常见功能和命令。

- Kali Linux系统常见功能和命令。

- 操作系统安全(系统入侵排查/系统加固基础)。

- 计算机网络基础(一周)

- 计算机网络基础、协议和架构。

- 网络通信原理、OSI模型、数据转发流程。

以上是初级黑客的学习路线和规划,通过学习这些基础知识和技能,您将能够进一步深入学习和实践更高级的黑客技术。请注意,黑客技术的学习和应用必须遵守法律和道德规范,不得进行未授权的攻击和侵犯他人隐私等行为。

量子哈希

量子哈希