为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保相似度低于30%。以下是我对原文的重新构建:

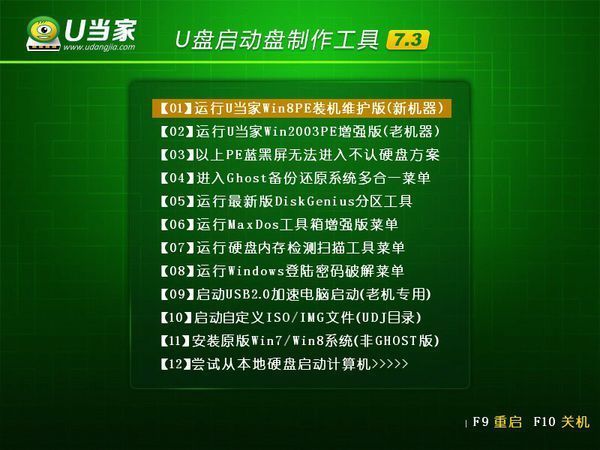

奶瓶抓包是一种无线网络安全测试系统,它基于TinyCoreLinux构建而成。这个系统具有强大的安全功能,并且非常易于学习和使用。相比于其他工具,奶瓶已经成为无线网络安全研究的主流系统之一。除了操作简单易懂外,奶瓶还有一个优点,就是制作U盘启动盘非常容易且成功率较高。当我们看到上面的画面时,就表示U盘启动盘制作成功了。稍后,我们可以进入奶瓶系统。

点击奶瓶图标后,系统会弹出上图界面。在这里,点击YES按钮即可开始扫描网络信号。选择要监听的网卡后,开始扫描。Encryption选项可以选择加密类型,如果选择WEP,奶瓶将扫描WEP信号并进行分析破解。操作非常简单,只需按下一步,耐心等待结果即可。根据经验,只要有客户端的路由器,奶瓶通常可以在3-15分钟内破解。操作简单,只需耐心和一点运气。

今天我们要破解的是WPA加密!正在扫描网络…扫描完成,发现两个无线网络,且都有客户端。

在这里,客户端指的是正在通过客户端上网的路由器。因此,我们完全可以对其发起攻击。至于只有信号而没有客户端在线的情况,我们将在以后讨论。需要注意的是,由于WEP加密模式已经被完全破解,现在大部分网络信号采用WAP/WAP2模式。大家在这方面做得很好,但是WAP/WAP2也并不是完全安全的,让我们继续往下看。

当然,如果有客户端的情况下,破解就非常容易。如果真的没有客户端,那就需要考验你的耐心。让我们先来了解一下握手包。握手包是网卡和路由器之间进行信息匹配验证的数据包,其中包含了无线网络的密码信息。因此,只要我们抓取到对方网络的握手包,破解密码只是个时间问题。

扫描完成后,点击NEXT按钮,进入抓包界面。右上角的ClientMAC是我们将要抓包的客户端的MAC地址。选择奶瓶自带的字典进行破解。点击Start按钮,开始抓包。点击Deauth后,系统会对对方客户端发起攻击,迫使其与路由器断开连接。当对方网络断开连接后,路由器会与客户端互相传递握手包,这正是我们需要的。抓取握手包的速度取决于我们与对方路由器和AP之间的距离,信号越强,抓取成功越快,反之则越慢,甚至可能抓取不到。

通常情况下,我们无法使用奶瓶自带的字典破解抓取到的握手包。因此,我们需要将握手包导出到Windows系统中,使用另一款暴力软件进行破解。由于奶瓶是Linux系统,文件的存储方式和操作方式与我们平时使用的有所不同。

rox-filer相当于Windows系统中的”我的电脑”。打开rox-filer后,点击左上角的绿色箭头,进入mnt目录,然后可以看到磁盘列表。由于没有明显的盘符显示,我们需要逐个尝试这些图标对应哪个磁盘。右键选择”复制”,文件的操作方式与Windows下相同。握手包的地址是:rox-filer/tmp/feedingbotlle/targe/xxxxx.cap,握手包文件的后缀名是.cap。我们可以将握手包导入U盘,也可以直接放到Windows系统文件夹中。然后,重新启动电脑,进入Windows系统,另一个主角即将登场。

回到熟悉的Windows系统,让我们介绍另一个主角,来自俄罗斯的Elcomsoft Wireless Security Auditor,简称EWSA。这款软件号称可以利用GPU的运算性能快速攻破无线网络密码,相比使用CPU,运算速度提高了数倍。它的工作方式很简单,利用字典对无线AP上的WPA和WPA2密码进行暴力破解,支持字母大小写、数字替代、符号顺序变换、缩写、元音替换等12种变量设定。

导入抓取到的握手包到这款软件中。选择GPU,支持ATI和NVIDIA显卡(集成显卡可能不支持)。选择要破解的握手包和字典文件(字典文件的质量决定了成功率),开始破解。所需时间取决于密码的复杂性和字典文件的大小。密码成功破解!

量子哈希

量子哈希