第1页:黑客如何破解Wi-Fi密码的实战教程

我对无线网络的各种协议没有深入研究,所以在这里不进行讨论。但是通过网上的教程,我们可以选择合适的工具,在已有的硬件条件下提高破解效率。选择工具的原则很简单,如果有中文版本就不用英文版本,如果有带界面的就不用命令行版本,如果有开源的就不用花钱的,如果有Windows版的就不用Linux版的。总之,我们要尽可能选择简单易用的工具。接下来,让我们开始行动。

准备工作

首先,让我们大致了解一下整个流程:扫描无线网络-获取握手包(抓包)-暴力破解握手包(跑包)-得出密码。其中,抓包和跑包是最关键的两个步骤,可能需要花费大量时间,并且还有一些运气成分。

主要工具:

- CDLinux:一个小型的Linux系统,用于抓包,带有中文界面,可以将其放入U盘中。

- hashcat:一个非常强大的密码破解工具,支持GPU加速,不仅可以破解WPA密码,还可以破解md5、zip等密码。

- U盘:用于运行CDLinux并保存抓包文件,建议容量在512M以上。

- 带有无线网卡的PC机:可以是笔记本电脑或者带有外置无线网卡的台式机,最好还带有独立显卡,以提高跑包效率。

辅助工具:

- UltraISO、BOOTICE、grldr和menu.lst:用于从U盘启动CDLinux。

下载地址:

第一步:安装CDLinux

我们需要使用UltraISO、BOOTICE、grldr、menu.lst和CDLinux进行安装。

- 格式化U盘,文件系统选择FAT32,卷标设置为CDLINUX。

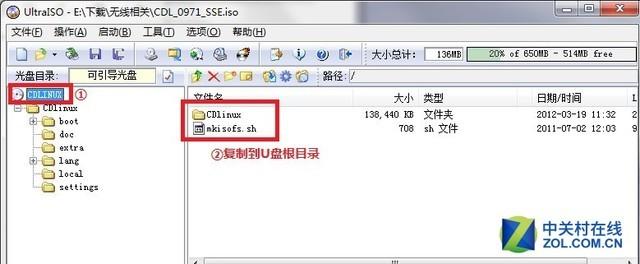

- 运行UltraISO,依次点击文件-打开-选择下载好的CDLinux-打开。然后点击左上角窗口的CDLINUX,将右侧窗口中的CDLinux目录和mkisofs.sh文件复制到U盘的根目录中。如下图所示:

第2页:破解Wi-Fi密码的实战教程

注意,此时还不能从U盘启动。

- 关闭UltraISO,将grldr和menu.lst两个文件复制到U盘中。

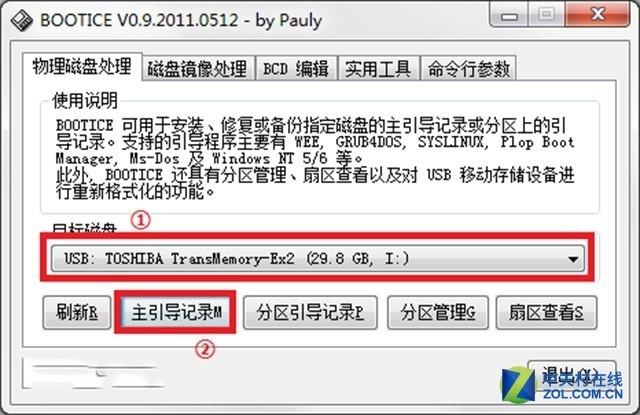

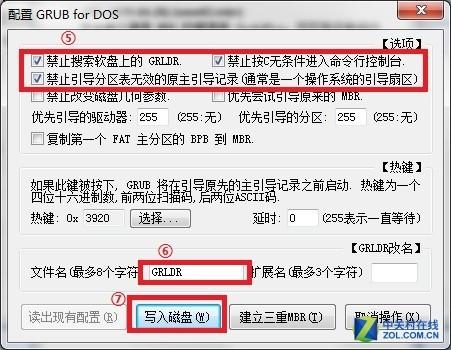

- 运行BOOTICE.EXE,选择U盘作为目标磁盘,然后点击主引导记录,选择GRUB4DOS,点击安装/配置。在新窗口中,选中禁止搜索软盘上的GLLDR、禁止按C无条件进入命令行控制台、禁止引导分区别表无效的原引导记录。在引导文件名中输入GRLDR(自动转为大写),然后点击写入磁盘,成功后点击确定。

图片说明

- 关闭BOOTICE.EXE,将U盘插入带有无线网卡的电脑中,开启无线网卡,然后重启电脑,选择从U盘启动。

第二步:抓包

我们需要使用已经安装CDLinux的U盘进行抓包。

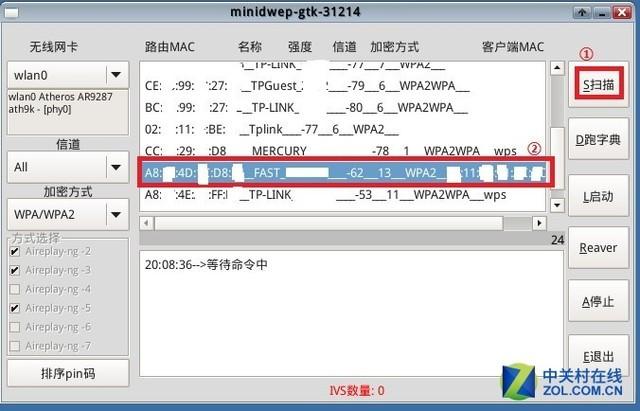

- 进入CDLinux的桌面后,运行minidwep-gtk,它的图标位于左下角,形状像水滴。在弹出的警告窗口中点击OK。

- 点击扫描按钮,附近的无线网络信息将会显示出来。

- 我们优先选择信号强度强且有客户端的无线网络:

- 第三列是信号强度,负数越接近0表示信号越强。

- 最后一列是客户端的MAC地址,如果有MAC地址,抓包会更容易。如果没有,可以调整天线位置后重新扫描。

第3页:破解Wi-Fi密码的实战教程

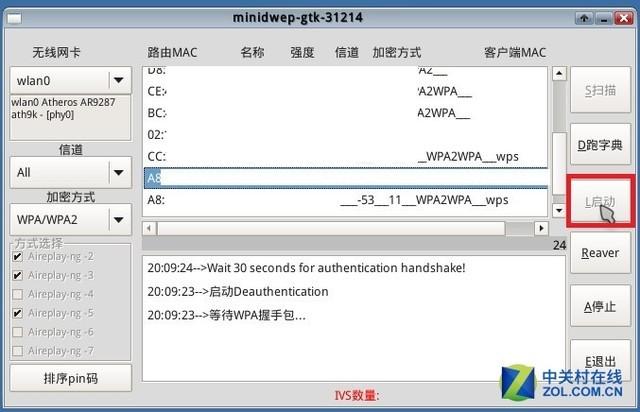

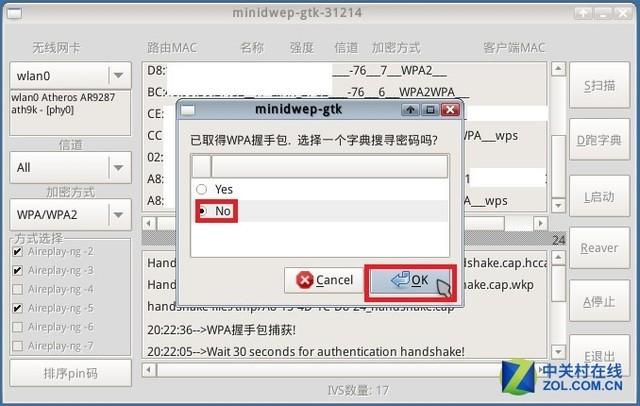

- 点击启动按钮,开始抓包。抓到握手包时,会提示是否搜索密码,选择NO,我们稍后会使用其他工具进行跑包。

- 然后会提示将文件保存在/tmp目录下,点击OK后,会提示是否保存到硬盘分区。我们将类似MAC地址handshake.cap.hccap的文件保存好,例如我保存为A8handshake.cap.hccap,稍后跑包时会用到。

第三步:跑包

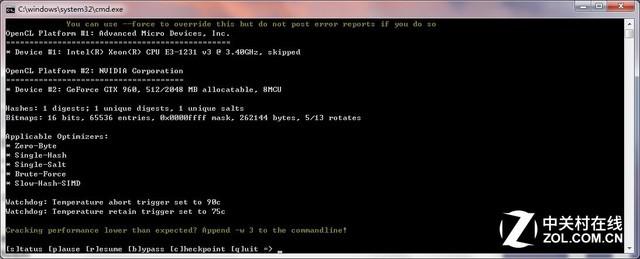

我们需要使用hashcat进行跑包。

跑包是整个过程中最重要的一步,核心思路是穷举密码,进行暴力破解。这个环节非常耗时,我尝试过多种工具,但速度都太慢,完全无法用于实际操作。

如果要穷举所有可能的密码,显然是不现实的。我们可以先从8位纯数字密码入手,因为我们常用的密码基本上都是8位纯数字。hashcat正好符合我们的要求,在GPU加速的情况下,跑8位纯数字密码大约需要15分钟,这个时间范围是可以接受的。hashcat的帮助文档和官方Wiki非常详细,按照例子操作即可。

首先,解压hashcat-3.30.7z,并将之前保存的握手包A8_handshake.cap.hccap复制到其中。以管理员身份启动cmd,进入hashcat目录。

然后,新建一个批处理文件Run.bat,并编辑,将下面的内容复制进去并保存:

hashcat64.exe -m 2500 -a 3 A8_handshake.cap.hccap ?d?d?d?d?d?d?d?d

pause

这里简要解释一下各个参数的作用:

- -m 2500:破解WPA2密码。

- -a 3:使用暴力破解模式。

- A8_handshake.cap.hccap:握手包文件。

- pause是批处理命令,防止hashcat运行结束后自动退出。

其他详细的参数信息,请参考hashcat的帮助提示。由于内容非常多,滚屏查看不太方便,所以我们需要将帮助信息重定向输出到文件中:

hashcat64.exe –help > help.txt

通过查看help.txt文件,我们可以更方便地查看帮助信息。

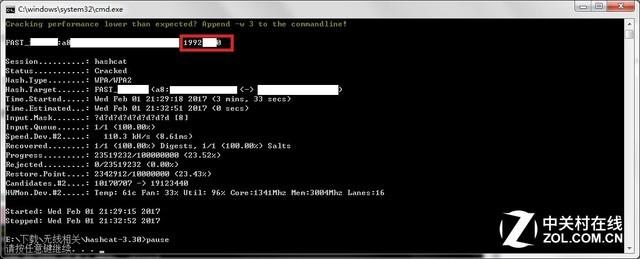

运行Run.bat,然后就只需要等待了。下面是运行时的样子:

这次运气不错,很快就跑出来了,耗时三分半钟。很明显,密码是8位出生年月日。

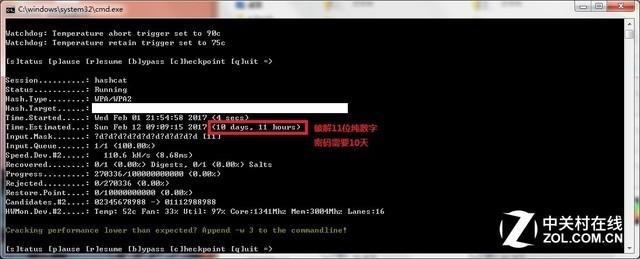

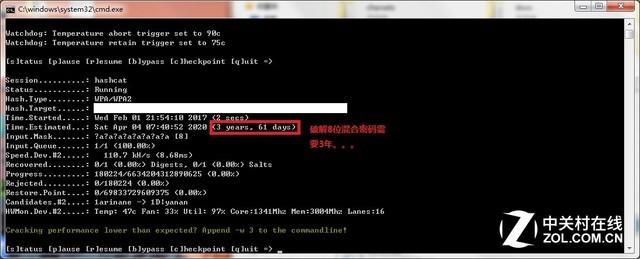

下面的两张图展示了破解11位纯数字密码和8位数字字母标点混合密码所需的时间。

总结

- 不要再使用8位纯数字密码,因为它们太容易被破解。

- 大小写混合的字母+数字+标点符号密码,即使位数较少,也比位数更长的纯数字密码更难破解。

- WPA/WPA2密码并非绝对安全,但增加密码复杂度可以提高破解难度。推荐使用包含字母、标点和数字的密码,这样输入起来比较方便。

- 抓取的握手包越多,破解成功率越高。

以上就是整个破解过程的详细步骤,更高级的生成字典和生成哈希表文件加速破解留待以后研究。

量子哈希

量子哈希