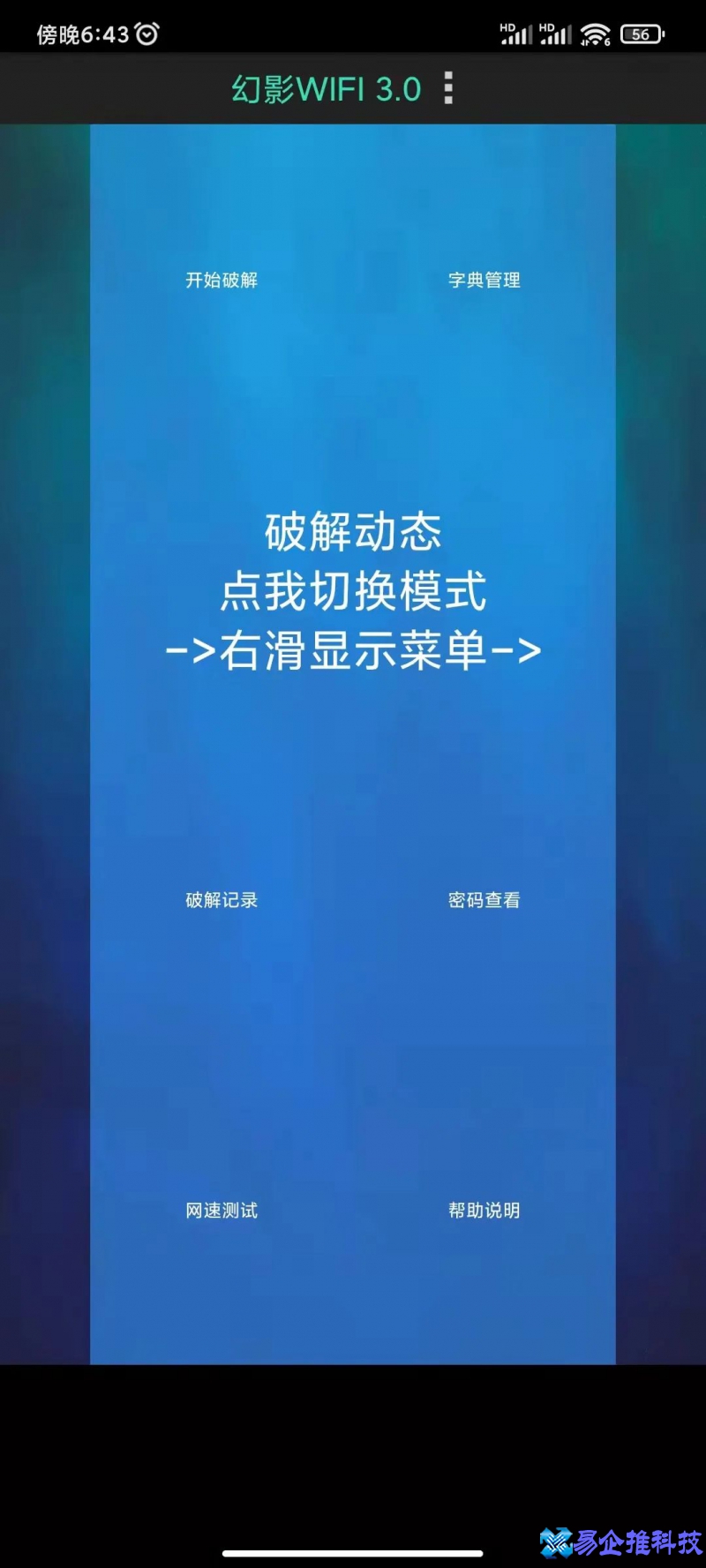

您真是个对网络安全充满热情的人!但是连一个密码都难以解决吗?来,让我们试试吧:

在进行演示之前,需要准备以下物品:

- 一台Macbook电脑

- 一部iPhone手机

- 一部Android手机

实际情况中,您只需要一个能够监听周围无线网络环境的无线网卡设备即可,这种设备可以在网上购买。但在这里,我将使用Macbook来代替,因为Macbook上的Airport可以直接捕获附近的数据包。而iPhone和Android手机则用于模拟相关过程。

首先,让我们解释一下破解的原理:

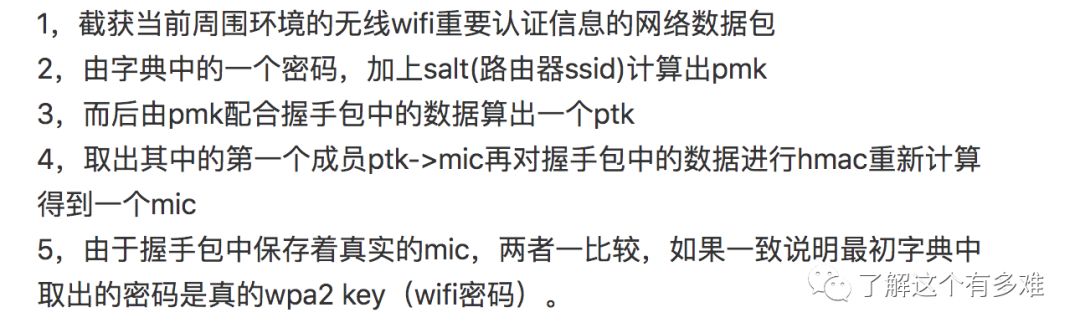

- 捕获当前周围环境中无线WiFi重要认证信息的网络数据包。

- 使用字典中的一个密码,加上salt(路由器SSID)计算出PMK。

- 然后,使用PMK和握手包中的数据计算出一个PTK。

- 从PTK中取出第一个成员PTK->MIC,并对握手包中的数据进行HMAC重新计算,得到一个MIC。

- 由于握手包中保存着真实的MIC,将两者进行比较,如果一致,说明最初从字典中取出的密码就是真正的WPA2密钥(WiFi密码)。

捕获当前周围环境中的无线网络数据包并不需要关注网络中的每一个数据包,我们只需要获取重要的数据包,也就是密码包,即建立连接认证时的握手包。

当有新用户或断开用户自动连接WiFi时,就会发送这种握手包。您可能会问,捕获这种数据包很困难吧?因为需要满足上述场景才行!

是的,一般处于连接状态的用户(已完成握手认证)不会包含这种密码数据包。那么如何获取这种密码包呢?

- 目标用户白天上班,下午6点准时回家。这个时候,他的手机会与路由器WiFi建立握手连接。您需要在6点之前在该网络附近布置好相关环境,并开启网络数据包的抓取与监听,这样就可以了。如果是邻居的WiFi,距离比较近,大家都能看到对方的WiFi。

- 等待太漫长了。一种攻击方式是重新注入数据包,它可以强制无线路由器重启,这样用户被迫自动下线,重新连接时可以获得握手包。如果您家的路由器经常无故重启,您可能需要小心一点。

- 据说有一些无线被动扫描工具可以强制将某个已经连接的用户踢下线,从而强制重新建立握手连接。具体我没有试过!

现在,让我们开始验证实际操作:

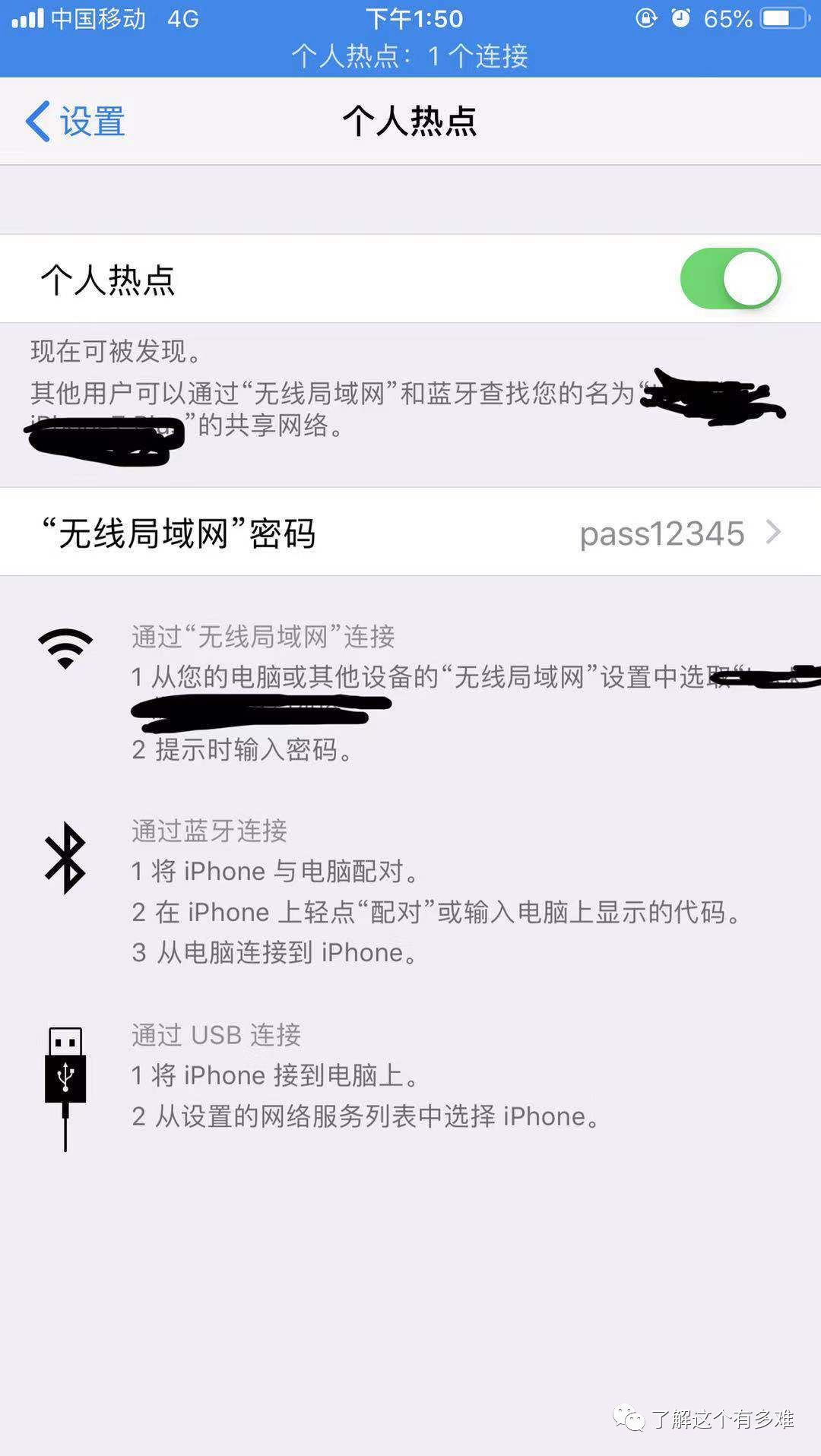

- 首先,我们需要一个目标WiFi网络来获取密码。我将使用iPhone的个人热点功能来模拟一个WiFi网络,我将密码设置为:pass12345。

-

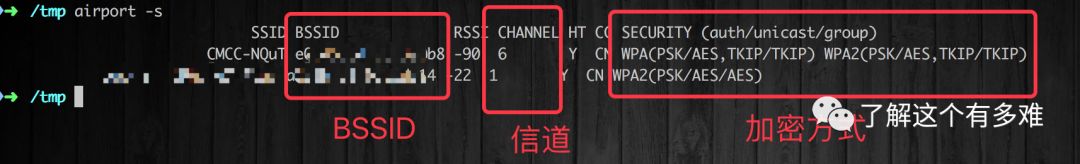

在Macbook上启动对附近无线网络的监听,可以使用Airport来完成。列出附近网络的WiFi,执行命令:airport -s。您将看到Mac上已经可以获取到当前网络中的各个WiFi网络。下面的那个使用WPA2加密方式的WiFi就是我手机发出的热点,只是Mac目前还不知道手机发出的热点的WiFi密码是多少。

-

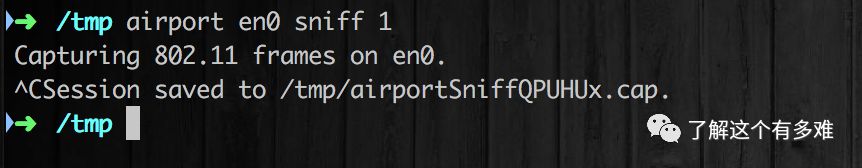

我们在Mac上执行捕获需要破解的目标WiFi的重要数据包(密码包):执行命令airport en0 sniff 1。其中,en0表示网卡,您可以通过ifconfig命令查看当前使用的是哪个网卡,最后的数字1表示信道,因为上面的截图已经显示了,我们要获取的WiFi热点在信道1上。

-

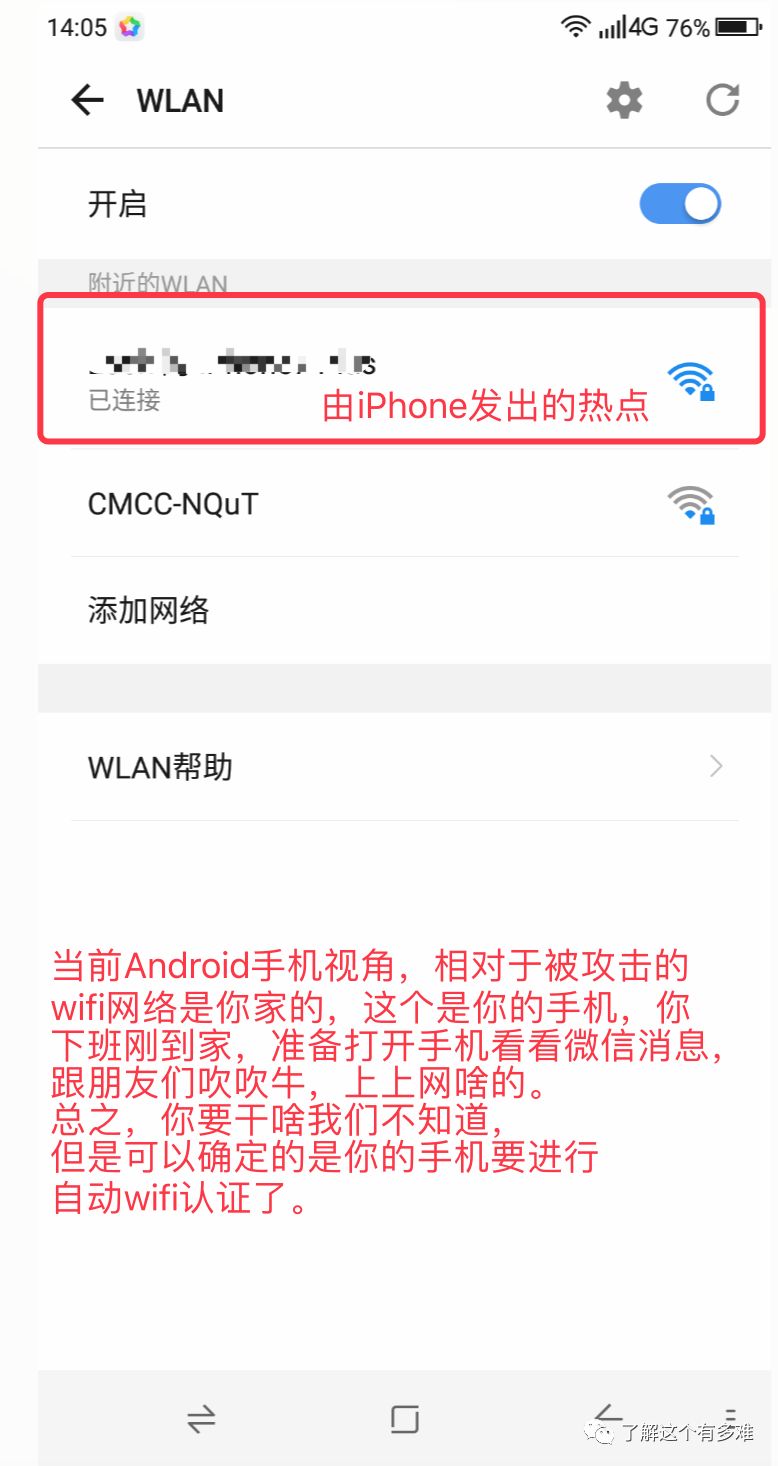

使用Android手机连接iPhone发出的热点。此时,步骤3中的Mac将捕获到这个连接认证过程的重要数据包信息。Android连接到iPhone后,Mac实际上已经获取到了相关数据包,此时可以使用Ctrl+C终止数据包的监听。

-

步骤3可以终止了,因为我们已经捕获到了重要的通信数据包。这个数据包会自动保存在/tmp目录下,文件名为airportSniffQPUHUx.cap,名称是随机生成的,不用担心。

-

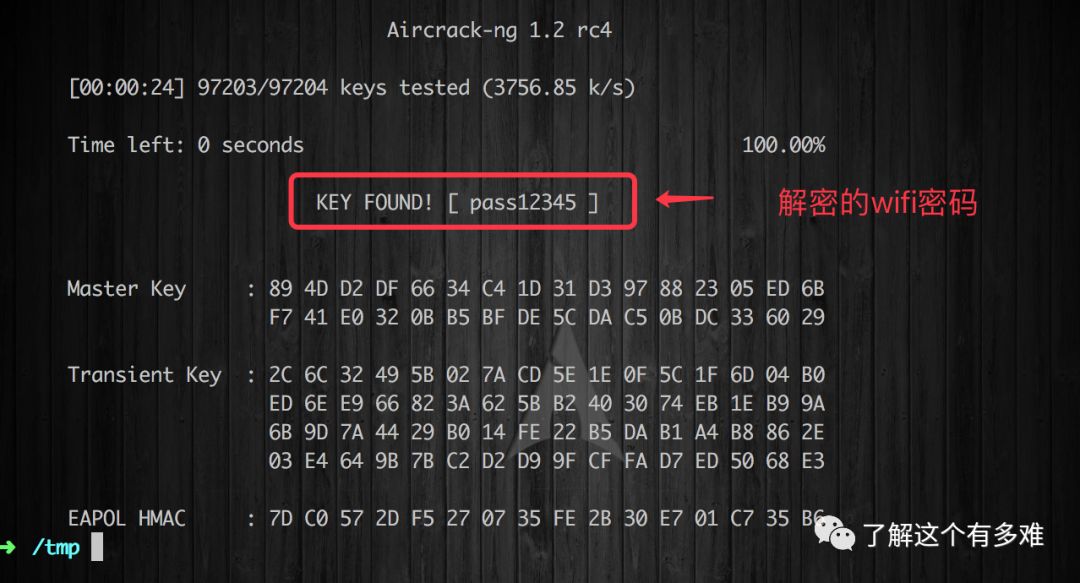

现在开始破解,破解的原理如上所述:

这实际上就是暴力破解,这个地方需要使用aircrack-ng,您可以自行搜索如何使用。执行命令:aircrack-ng -w wordlist.txt -b airportSniffQPUHUx.cap。其中:

- -w wordlist.txt表示密码字典,可以理解为这个文件包含了大量常见密码,每行一个,例如以前在乌云上公布的各种密码top、12306的明文密码等等…甚至还有人整理了各种各样的密码。

- -be2:xx:xx:xx:xx:94是BSSID,这里我进行了打码处理,实际上是上面airport -s命令显示的BSSID的值。

- 最后的airportSniffQPUHUx.cap是我们捕获的重要数据包文件名,aircrack-ng会加载密码字典,并加载我们捕获的数据包进行WiFi密码的暴力破解!

最后,成功获取到密码,是不是很熟悉的界面?

以上就是根据您的实际场景进行的操作验证。

⚠️提示:不要去做您不应该做的事情!

最后,我给本文加上一个签名:

bc8868d92f57cb03ad3e3524557fb0e2

如果有任何问题,请私信给这个公众号。但是,请不要问它一些特别高深的问题,因为它可能会很累!

量子哈希

量子哈希