# 克隆 naive-hashcat git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat # 在 MacOS/OSX 上从原代码构建程序 ./build-hashcat-osx.sh # 下载 134MB rockyou字典文件 curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

附录:在本教程最初发布后,我们收到了来自互联网各个角落的一些反馈和建议。为了保持原始教程的简洁和优雅,我们在这里提供了一些精彩建议的相关信息,并添加了一些我们自己的想法。以下是其中的一些内容:

在MacOS/OSX上破解WI-FI密码:感谢@harshpatel991提供了这个指南。下面将介绍如何使用MacOS/OSX自带的工具来抓取4-way handshake,并使用naive-hashcat来破解WPA/WPA2无线网络密码。这个方法已经在OSX 10.10和10.12上进行了测试,但也可能适用于其他版本。前提是你需要一个支持监测模式的无线网卡。我们在2012年上半年和2015年中期的两款MacBook Pro上进行了测试,并取得了巨大的成功。

无线诊断工具:幸运的是,OSX自带了一套无线诊断工具。要打开它们,请按住键盘上的Option键,同时点击菜单栏中的Wi-Fi图标,然后选择“打开无线诊断…”。

测定目标网络信道:打开无线诊断程序,点击窗口 > 扫描。找到目标网络,记录下它的信道和宽度。

抓取一个4-way handshake:在无线诊断程序打开的情况下,点击菜单栏中的窗口 > 嗅探器。选择你在上一步中找到的信道和宽度。现在,你需要等待有设备连接到目标网络。如果你正在自己的网络上进行测试(请确保只在自己的网络上进行测试),只需重新连接任何一个无线设备,就可以抓取到握手信息。当你觉得已经成功抓取到握手信息时,点击停止。根据你的操作系统版本,抓取的.wcap文件将被保存在桌面或/var/tmp/目录下。你可以将抓取的文件上传到hashcat.net,将其转换为.hccapx文件。如果你成功抓取到握手信息,站点将开始下载一个.hccapx文件。否则,将不会提示下载。

利用naive-hashcat破解密码:最后,运行naive-hashcat.sh脚本。将handshake.hccapx文件名改为你从hashcat.net下载的文件名。cracked.pot是输出文件名。

感谢@harshpatel991以及phillips321关于在OSX上构建hashcat的帖子。

使用wlandump-ng抓取握手信息:@enilfodne提到hashcat社区有一个更好的工具可以抓取WPA的4-way握手信息。它是hashcat工具包的一部分,叫做hcxtools,由ZerBea开发,已经超过了airdump-ng的声誉。wlandump-ng允许你一次性从附近的每个网络上全面抓取握手信息,跳过Wi-Fi信道,以增加收集。

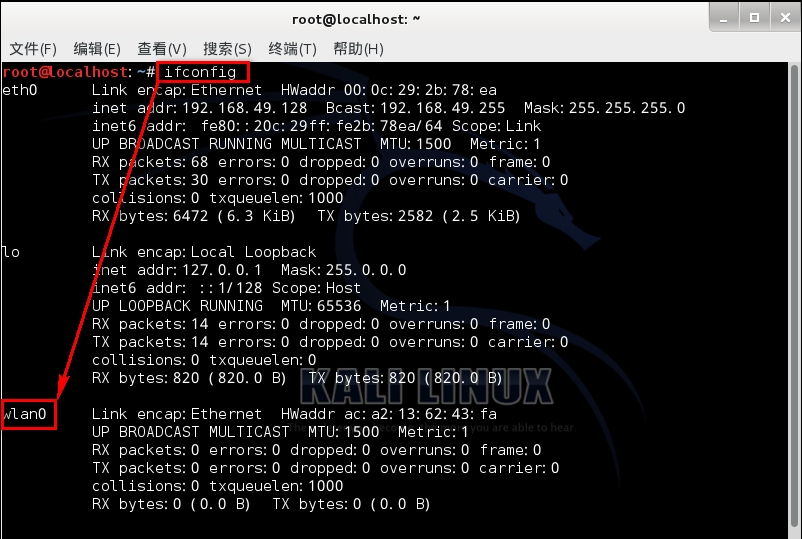

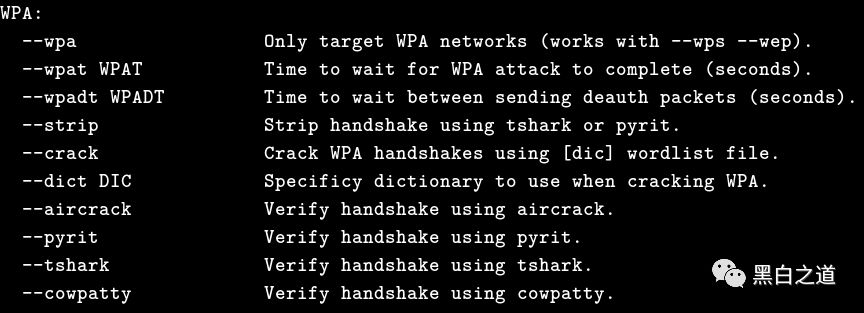

wlandump-ng命令行参数(使用-h标志可以获得完整列表):警告:在大多数地方使用这个工具是非法的,请谨慎使用。wlandump-ng还提供了在被动模式下运行的选项,这时不会发送任何deauth/disassociation数据帧。如果你担心会影响到周围人使用网络(你应该担心),建议你使用这种模式。代价是你获得的握手信息会少得多,但使用这种方法抓取握手信息不会被人察觉。

使用crunch生成密码列表:crunch是一个工具,可以根据给定的字符串或模式生成密码列表。我们可以使用crunch即时生成密码列表,并通过管道传递给aircrack-ng,而无需将密码列表保存到磁盘上。

要了解如何运行crunch,可以在命令行中运行它(一旦开始发送密码,可以按Ctrl-C停止)。

我们可以将crunch的输出作为aircrack-ng的输入,使用生成的密码作为我们的密码列表。这里我们使用crunch的特殊规则字符%来表示数字。以下命令尝试破解一个10位电话号码的WPA密码(使用crunch即时生成的102GB号码)。

感谢@hiteshnayak305介绍crunch并将此更新作为PR提交。

利用macchanger保护个人信息:每当您使用Wi-Fi进行任何远程恶意攻击时,最好伪装您的Wi-Fi设备的MAC地址,以避免通过网络流量中的设备信息被发现。以下是使用macchanger的一个小示例。

量子哈希

量子哈希