本文描述了作者使用aircrack-ng抓包失败后,尝试使用水滴抓包的过程。今年八月中旬,作者回家休整了半个月,期间无事可做,于是通过网络学习了《渗透测试实践指南:必知必会的工具和方法》,初步了解了kali linux及其相关工具。在阅读无线攻击部分时,作者突发奇想,想要亲自实践渗透无线网络,以验证其安全性。既然有了想法,第一步就是选择设备。由于作者在网上随意搜索,对安全方面的基础知识还不够了解,一开始选择购买的是360随身wifi2(因为它在京东上销售得很快),但是当设备到手后,作者才发现网上并没有360随身wifi的驱动程序。于是,作者决定退货!然后,作者查阅了相关资料,结合自己的购买能力,选择了TL-WN725无线网卡。同样是一天就寄到了,但是当货物到达后,作者发现kali虽然有该网卡的驱动程序,但是没有监控模式,只有普通的随身wifi和网卡模式!于是,作者再次退货!作者感到非常沮丧,因为在第一步就花费了这么长时间。如果不是在家无聊,早就放弃了。

由于经历了两次令人沮丧的购买经历,为了确保万无一失,作者决定在淘宝上购买,并与卖家详细询问是否具备相应的模式。最终,作者选择了一款rtl8187l,如下图所示。一买回来,作者立刻感觉自己有了黑客的感觉,哈哈!打开kali,启动aircrack-ng,果然识别了!终于可以进行下一步了!

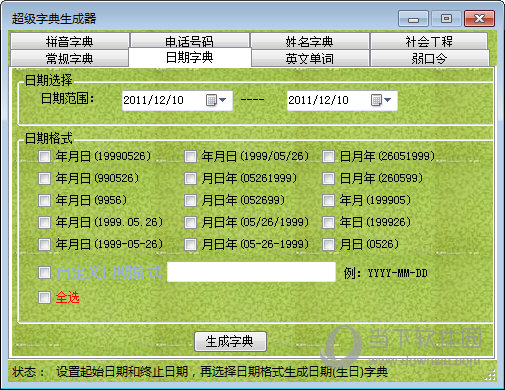

下一步是进行筛选和抓包,筛选和抓包的方法主要参考了文章《WPA-PSK无线网络破解原理及过程》(网址:)。经过漫长的抓包过程,作者发现该wifi并没有ping值连接,因此只能通过WPA字典来抓取握手包,如下图所示。

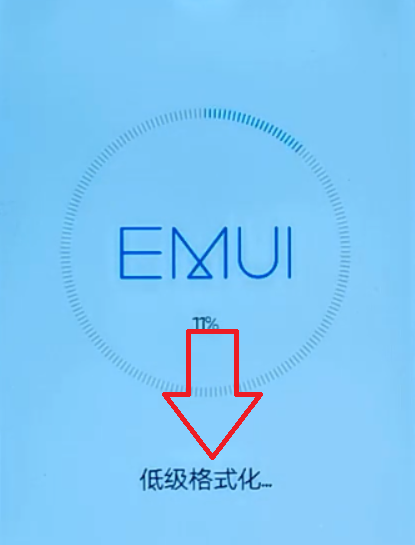

为了破解抓取到的握手包,作者选择了在Windows下运行的wifipr软件。但是当作者将抓取到的包放入软件中运行时,却提示哈希表无效!无效!无效!此时,作者内心崩溃了。。。。最终,作者决定向其他人寻求帮助,于是在kali论坛和QQ群中询问。最后,有人给了作者一个iso镜像,通过镜像中的水滴重新抓取到了有效的哈希包。重新运行wifipr进行破解,但是并没有成功,于是作者又请人帮忙运行,但仍然没有成功!这说明这次测试用的wifi是相当安全的,哈哈!总结一下:通过使用rtl8187l,作者掌握了aircrack-ng的抓包过程,对于四次握手和wifi密码连接校验机制有了更深入的了解,花费的时间也没有白费。

量子哈希

量子哈希

![[原创]Eviews下载必读--网上Eviews各版本的回顾和盘点-量子哈希](https://www.ccwifi.cc/blogs/wp-content/uploads/2024/03/1711225640447_0.jpg)