1、引言

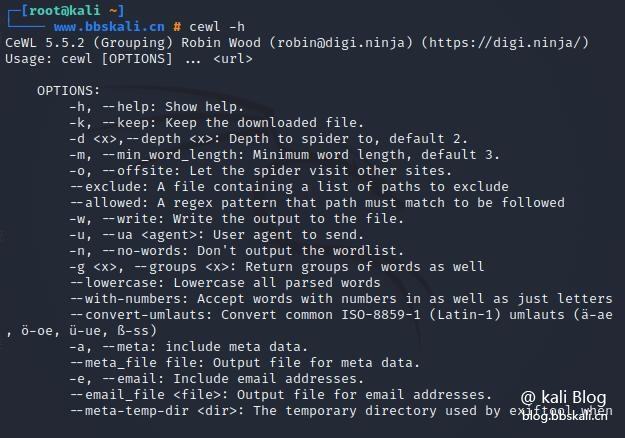

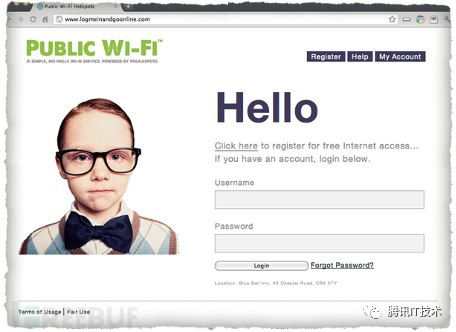

企业移动化办公的重要基础设施之一是无线网络。然而,由于不合理的部署或使用人员的安全意识不足,无线网络也成为了企业内网中最常见的攻击目标。根据维护方和使用场景的不同,企业内部的无线热点可以分为以下几类:

尽管使用场景各不相同,但热点的认证方式主要分为Captive Portal、WPA-PSK和802.1X这三类。本文将分别介绍对这些认证方式进行渗透测试的思路。

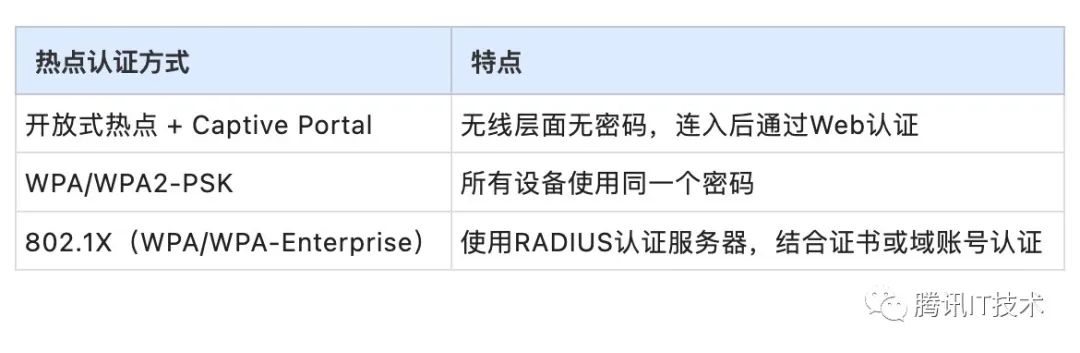

2、渗透Captive Portal认证网络

Captive Portal认证通常用于公共无线网络或企业访客网络,例如商店、机场、会议厅和银行等场所。当未认证的用户连接到网络时,他们将被强制跳转到指定的认证网页。这种技术通常通过HTTP重定向、DNS重定向等方式实现,并在认证通过后为客户端MAC地址配置ACL规则以开通网络权限。

Captive Portal认证方式通常面临以下安全威胁:

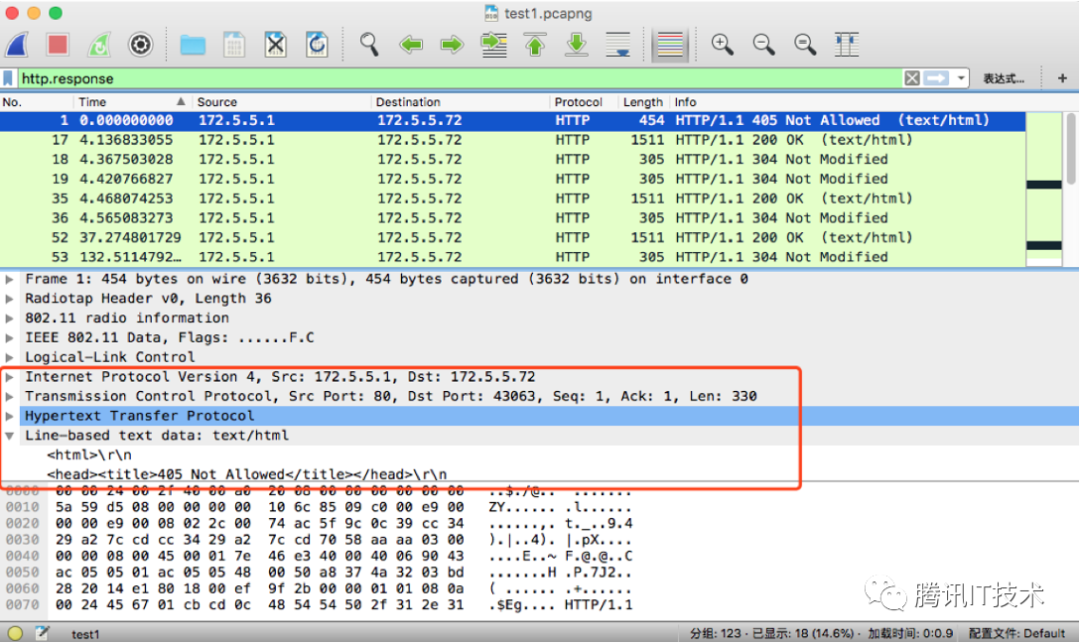

1)被动窃听:对于没有密码的开放式认证热点来说,无线层面没有认证身份,传输的数据也是未加密的,这意味着用户在使用该网络时数据都以明文传输。渗透测试人员可以使用支持监听模式的无线网卡对周围的802.11数据帧进行监听,从而获取用户传输的敏感信息,例如应用层的HTTP请求。

macchanger -m xx:xx:xx:xx:xx:xx wlan02)认证服务的安全问题:Captive Portal实际上是一个Web认证,因此也存在Web方面的安全威胁。在一次案例中,认证系统使用员工编号作为用户名和初始密码。攻击者通过暴力破解攻击,在Portal登录界面遍历员工编号进行尝试,最终获得了数千个有效账号。这是一种利用了Web应用的弱密码缺陷和无防暴力破解机制的组合攻击。

3)伪造MAC地址绕过认证:当Captive Portal认证通过后,通常基于MAC地址对客户端进行网络授权,这意味着攻击者可以伪造通过认证的MAC地址来获取网络权限。测试步骤如下:

(1)有线/无线扫描网络上的其他客户端,选择其中一个作为伪造目标。

(2)修改本机网卡的MAC地址,伪造成目标客户端。

(3)测试是否成功。若失败,则返回第一步寻找其他目标。

3、渗透WPA-PSK认证网络

WPA身份验证实际上是开放式认证与IEEE 802.1X认证的结合。它经历两个阶段:第一阶段使用开放式系统认证向无线客户端表明它可以发送帧到接入点;第二阶段使用802.1X执行用户级别的身份验证。对于没有RADIUS服务器的环境,WPA支持预共享密钥(pre-shared key)认证;对于使用RADIUS的环境,WPA支持EAP和RADIUS认证。其中,预共享密钥模式(WPA-PSK)适用于无法负担RADIUS服务器成本和复杂度的家庭和小型公司网络,也是部分IoT设备唯一支持的认证方式。该模式的特点是所有设备使用同一个密钥进行认证,客户端和接入点通过4次握手协商密钥来对无线流量进行加密。

airodump-ng mon0在实际渗透测试中,针对WPA-PSK认证类型的热点,主要有以下三种方法:

1)握手包暴力破解:握手包暴力破解实际上是离线字典攻击,其成功与否取决于密码字典中是否包含正确的密码。测试步骤如下:

(1)获取目标热点的信息,记录热点名称、MAC地址、信道等。

(2)通过airodump-ng工具嗅探并捕获握手包。等待客户端与目标接入点连接,一旦捕获到握手数据包,airodump-ng将显示通知。

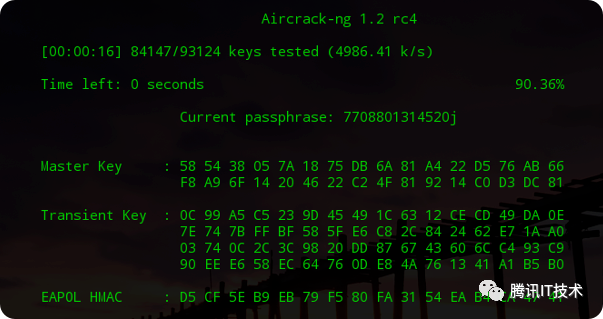

(3)使用aircrack-ng对WPA-PSK进行破解。

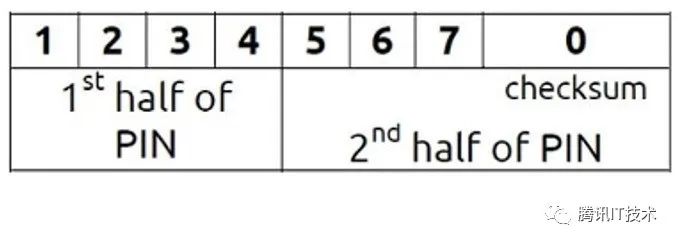

2)WPS破解:WPS(Wi-Fi Protected Setup)是由Wi-Fi商业联盟在2006年推出的一种认证标准,用于帮助用户自动设置网络名(SSID)和配置WPA认证等功能。用户只需输入PIN码(个人信息码)或按下物理PBC按钮,就能连接到无线网络。然而,2011年,安全研究人员Stefan Viehbock发现了WPS中的设计缺陷,该缺陷影响了所有采用WPS的路由器。WPS使用8位数的PIN码来识别用户的身份,其中第8位是校验和。因此,只需计算前7位数,就可以尝试所有PIN码的可能性(共10^7个)。在实施PIN的身份识别时,接入点实际上是先判断该PIN的前4位是否正确,然后再判断后3位。这意味着在最糟糕的情况下,只需尝试1.1万次就能找到正确的PIN码。在信号足够好的情况下,每个身份验证过程只需要1到2秒的时间。即使尝试1.1万种可能性,也只需要大约3小时。

测试步骤如下:

(1)判断目标热点是否支持WPS。

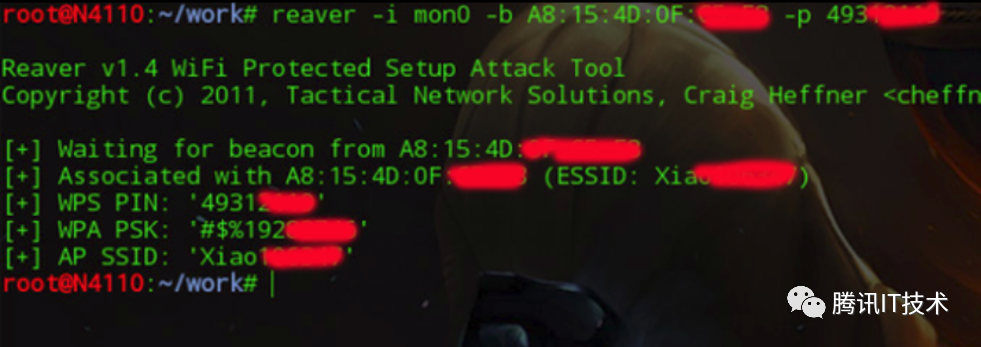

reaver -i mon0 -b 热点的MAC地址reaver -i mon0 -b 热点的MAC地址 -p PIN码执行效果如下图。

(2)破解WPS的PIN码。

(3)还原密码。

需要注意的是,许多路由器厂商已经针对这个缺陷采取了措施,例如添加了身份验证次数限制机制。当路由器尝试WPS验证失败达到一定次数后,WPS将被临时锁定,以防止暴力破解攻击。因此,这种攻击主要适用于较旧型号的路由器,或者在可以物理接触路由器的情况下实施。

量子哈希

量子哈希